分析:0xhabitatMultisig被盗取

一位GnosisSafe用户遭遇了严重且复杂的网络钓鱼攻击,导致该项目的Multisig被抽干。

重要提示:我们当前的分析表明,这是针对特定GnosisSafe用户的针对性攻击,我们没有迹象表明此攻击还会影响任何其他用户。该攻击也没有利用任何智能合约漏洞,而是使用网络钓鱼技术让Multisig所有者签署恶意交易。

这篇博文旨在阐明0xhabitat事件并详细说明从中学到的东西。为了使这份事故报告完全客观,我们只包含了我们在链上和通过我们的后端收集的第一手数据。可以在此处阅读0xhabitat团队的观点。首先,让我们从分析发生的事情开始……

特洛伊木马

本次事件的主要来源是两个模仿以下官方GnosisSafe智能合约的恶意合约:

SafeSingleton:这是核心逻辑合约。每个Safe都是指向特定SafeSingleton的代理合约。Safes可以由其用户升级以指向一个新的Singleton,例如添加功能。

区块链协会在Tornado Cash案中提交简报:金色财经报道,DeFi教育基金加入了该倡导小组,认为加密混合器具有重要的社会功能,而OFAC可能会开创一个危险的先例。加密倡导组织区块链协会和DeFi教育基金在奥斯汀的美国地方法院就六名个人就美国财政部制裁Tornado Cash提起的诉讼提交了一份简报。法庭之友的陈述支持原告提出的部分简易判决动议。[2023/4/13 14:00:17]

SafeMultisend:这是一种中介智能合约,使Safes能够将多个交易合并为一个。

在本文中,恶意合约将被称为EvilSingleton和EvilMultisend。EvilMultisend合约于11月23日在此地址部署。合约的特殊之处在于,它不仅允许批量交易,还可以在同一笔交易中更改Safe的Singleton。同一天,EvilSingleton被部署在这个地址。EvilSingleton充当特洛伊木马程序,最初将所有交互转发到原始Singleton,但有一个后门,使第三方能够访问Safe。

这是一个陷阱!

0xhabitat的故事开始于EvilMultisend合约部署后几个小时。在与EvilMultisend合约交互的0xhabitatMultisig中提出了一项交易。对于所有相关方来说,它看起来就像是使用TransactionbuilderSafeApp进行的常规批量交易。然而,这是一个精心设计的交易,乍一看,它看起来像一个普通的Multisend交易,但实际上,它也将Safe的Singleton更新为EvilSingleton。

Wombat现已重新开放HAY/BUSD流动性池:12月7日,据官方推特表示,稳定币交易平台Wombat Exchange宣布重新开放HAY/BUSD流动性池,用户可以添加、取出流动性以及进行交易。BNB流动性池仍然处于暂停状态,未来会在推特上进行情况更新。

此前报道,因Ankr遭到攻击后,有套利者掏空平台WBNB流动性,Wombat暂停BNB、aBNBc和HAY池。[2022/12/7 21:28:51]

可以在此处找到有关激活EvilSingleton的更多技术细节。

转折点

Safe升级到EvilSingleton后,7天内什么都没有发生。与此同时,0xhabitat金库逐渐增长到价值100万美元的数字资产。很明显,攻击者在执行实际攻击之前希望蜜罐变大,希望他们的后门之前没有被发现。11月30日,攻击开始。黑客创建了一个交易,激活了EvilSingleton,允许第三方账户完全控制保险箱中的资产。

资金被抽干

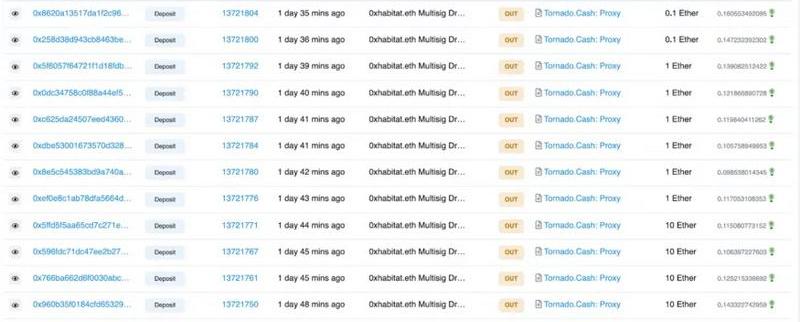

在EvilSingleton被激活后仅30分钟,攻击者就能够将所有资金提取到他们的账户中。随后,攻击者通过?Uniswap?和?Sushiswap?将所有资产转换为?ETH。然后通过多笔交易将生成的ETH发送到?Tornado?Cash合约,这是路径的终点。

知情人士:美国司法部和监管机构已联系币安,欲了解FTX内部运作情况:11月11日消息,据一位知情人士透露,包括司法部在内的美国当局已经联系了币安,了解币安最近与FTX就潜在收购进行谈判的情况。该知情人士说,币安收到了美国金融监管机构以及欧洲监管机构的来信,要求币安高管透露他们本周了解到的FTX内部运作情况。 币安的尽职调查团队很快发现,FTX与交易公司Alameda Research的关系存在利益冲突,FTX的客户资金似乎被用于商业目的。

此外,FTX US总法律顾问Ryne Miller周三指示员工保存他们在FTX、FTX US、Alameda及其附属公司工作时产生的电子邮件、信息、笔记和文件。(CoinDesk)[2022/11/11 12:47:03]

那么,究竟发生了什么?

从我们目前收集到的信息来看,很明显Multisig中的一个签名者密钥被泄露了。这是因为导致后门实施的恶意交易是由Multisig的签名者根据我们的后端数据提出的。虽然无法准确确定这是如何实现的,但有两大类事件可能导致了这种情况。

数据:Alameda Research已将3000枚WBTC解除封装:金色财经报道,PeckShield发推表示,Alameda Research于今日将3000枚WBTC解除封装,此前其已从FTX.US中提出了2262枚WBTC,并从Aave V2中撤回了90枚WBTC。此外,据Lookonchain提供的数据显示,Alameda Research于北京时间昨日晚间向币安转入334656枚FTT,之后从Circle取出了5000万枚USDC。[2022/11/10 12:43:22]

网络钓鱼

有几种方式可能会误导所有者,导致其提出导致损害0xhabitatMultisig?安全性的交易。可能的选项包括:

流氓浏览器扩展:浏览器扩展方便,但也有风险。由于扩展可以自由修改Web应用程序的任何内容。因此,欺诈性浏览器扩展程序可能已被用于修改GnosisSafeWeb界面,以用户提出恶意交易。

恶意接口:如此文所述,GnosisSafe的安全性取决于用于与帐户交互的接口的完整性。受影响的0xhabitat用户可能已经与模仿官方GnosisSafe界面的界面进行了交互,但通过将常规交易的目标地址更改为EvilMultisend合约来有效地创建恶意交易。

Block第三季度比特币销售收入为17.6亿美元:金色财经报道,支付公司Block Inc.公布的财报数据显示,该公司第三季度净收入为45.2亿美元,同比增长17%,其中比特币销售收入为17.6亿美元。公司净亏损1470万美元,其中包括与比特币相关的200万美元减值损失和5600万美元的摊销费用。除去这些费用,Block的净利润总计4300万美元。与此同时,公司毛利润为15.7亿美元,同比增长38%。Square第三季度毛利润为7.83亿美元,同比增长29%,Cash App的毛利润为7.74亿美元,同比增长51%。此外,第三季度Block的比特币毛利润接近3700万美元,低于第二季度的4100万美元。[2022/11/4 12:15:37]

供应链攻击/受损网站:虽然问题的根源可能是对官方GnosisSafe软件的恶意收购,但我们目前的评估表明情况并非如此。所有信号都表明这是对0xhabitatMultisig的针对性攻击,而不是官方GnosisSafe界面的普遍问题。但是,我们也在继续调查和观察这方面的情况。

恶意所有者

第二个假设选项是所有者没有被诱提出恶意交易,而是自愿提出的。Multisig中的两个签名者之一另一方签署欺诈性交易,导致Multisig遭到破坏。我们没有理由怀疑0xhabitat团队的完整性。但是为了在我们的分析中进行彻底的分析,我们仍然必须考虑这是对事件的可行解释。

GnosisSafe团队的经验教训

在我们仍在分析此事件的同时,我们已经立即采取了一些措施来减轻未来的类似攻击。所有这些更改都作为修补程序实施。

暴露multisend地址

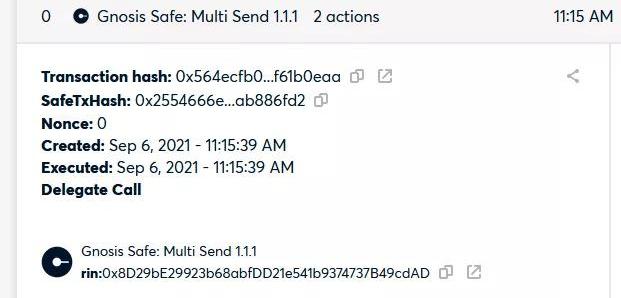

为了能够验证交易中使用了哪个multisend合约,SafeWebUI显式显示了multisend合约地址。阅读详情。

交易详细信息显示完整的Multisend合约地址以供验证

防止解码未知的multisend交易

我们对解码机制进行了更改,以仅解码通过官方multisend实现触发的multisend交易。这使得交易与未知合同的交互变得清晰起来。

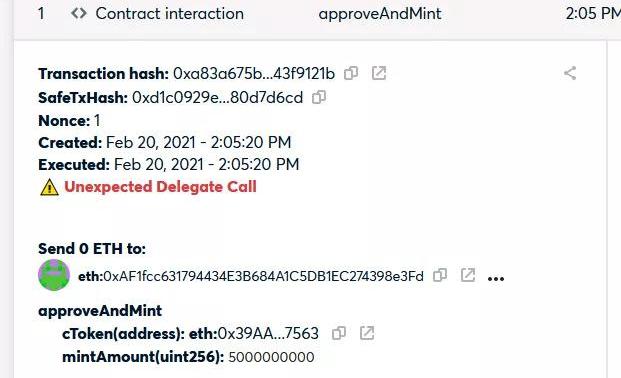

标记意外的委托调用

当交易使用委托调用与我们未知的合约时,我们添加了一个明确的警告。这是我们让用户意识到交易需要特别注意的另一种方式。

通过Gnosis未知的合约发起的委托调用被标记

给GnosisSafe用户的建议

虽然我们的目标是建立安全机制以防止将来发生此类情况,但在与GnosisSafe交互时提醒GnosisSafe用户在操作安全方面的实践也很重要。

验证接口完整性:恶意接口可以通过共同签名者签署恶意交易来危及Multisig的整个安全性。如果您使用GnosisSafeWeb应用程序,请确保为官方应用程序的链接添加书签并验证URL和安全证书。或者更好的是,开始使用GnosisSafeDesktop应用程序。

不要只相信一个信息源:我们强烈建议使用额外的独立客户端/接口来详细检查每笔交易。例如,使用GnosisSafe移动应用程序在签名前仔细检查交易。这可以防止单个受损接口诱使用户签署恶意交易。

小心DelegateCall:DelegateCall是一个强大的工具,例如,它允许Safes批处理交易。但这也伴随着巨大的风险。因此,在识别使用DelegateCall的交易时,GnosisSafe用户应该特别注意。验证交易数据时,请验证使用了正确的Multisend目标地址。可以在此列表中找到经过Gnosis验证的Multisend实现。

减少浏览器扩展的使用:虽然方便,但浏览器扩展可能成为关键的攻击媒介,甚至可以最高级的用户。我们通常建议不要在用于与GnosisSafeWeb应用程序交互的浏览器中使用任何浏览器扩展。

NexusMutual的创始人?HughKarp也遭受了利用恶意浏览器扩展的攻击

结论

为个人和组织构建合适的工具以在Web3中保持安全是我们使命的核心。这就是为什么我们很遗憾听到0xhabitat团队资金被盗的原因。我们希望团队和社区从这种不幸的情况中一切顺利,并希望最终能确定攻击者并退还资金。

参考资料

https://etherscan.io/address/0x3cb0652856d7eabe51f1e3cceda99c93b05d7cea

https://etherscan.io/address/0x09afae029d38b76a330a1bdee84f6e03a4979359

https://bafybeiat2xp7cicrlpq3h57wdnz4pzaoby2cx62c3lprh3lzgrworcitly.ipfs.infura-ipfs.io/Exploit_Info.pdf

https://blog.gnosis.pm/the-impact-of-phishing-on-web-3-0-a62385c81310

https://github.com/gnosis/safe-react/issues/3091

https://github.com/gnosis/safe-react/issues/3090

来源:金色财经

今天继续回顾2021年投资中的一些经历。经常有读者通过各种途径直截了当地问我财富密码是什么?去年刚好我经历了一件与此相关的事,今天和大家分享出来.

1900/1/1 0:00:00近日,艾贝链动正式加盟分布式数字身份产业联盟,成为DIDA联盟成员单位之一。这将为艾贝链动在DID数字身份产业的技术研发、产品拓展等方面提供强有力的支撑,进而为艾贝链动在数字化金融科技领域的稳步.

1900/1/1 0:00:00撰文:Lynn日期:2021年12月2021年12月27日,MetisAndromeda的TVL在过去7天内增长了142%,已突破$1.8亿,创历史新高.

1900/1/1 0:00:00加密资产管理公司灰度投资重新调整了其灰度DeFi基金,并调整了其数字大盘基金(DigitalLargeCapFund)的权重。1月3日发布的公告详细说明了灰度对其两只基金的调整.

1900/1/1 0:00:00经常有“冻友”问郭律师,我到机关去解冻银行卡,可能会被问道哪些问题?郭律师根据以往办理解冻银行卡案件时,遇到的情况大致总结了一下.

1900/1/1 0:00:00BlockzeroLabs创始人ZacharyDash向47位Web3创始人、投资者、思想领袖、建设者和开发人员提出了一个问题:“你认为大多数加密货币领域的人不同意你的观点是什么?”这个问题很好.

1900/1/1 0:00:00