一、事件概览

北京时间6月28日,链必安-区块链安全态势感知平台(Beosin-Eagle Eye)舆情监测显示,Polygon生态算法稳定币项目SafeDollar遭到黑客攻击。攻击事件发生后,SafeDollar项目所发行的稳定币(SDO)价格从1.07美元,瞬间跌至归零。

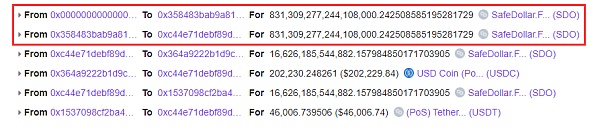

有消息指出,一份未经证实的合约抽走了25万美元的USDC和USDT;后经Rugdoc.io分析证实,此次攻击事件中黑客总共获利价值25万美元的USDC和USDT。随后,SafeDollar项目方发布公告,要求投资者停止所有与SDO相关的交易。目前,SDO交易已暂时中止。

鉴于此次攻击事件所具备的标志意义,成都链安·安全团队第一时间介入分析。继5月初BSC(币安智能链)诸多链上项目频频被黑之后,6月末Polygon生态也开始被黑客盯上,“潘多拉魔盒”是否已经悄然开启?借此事件,成都链安通过梳理攻击流程和攻击手法,提醒Polygon生态项目加强安全预警和防范工作。

Safe在在以太坊和BSC上遇到加载问题,目前正在解决:8月23日消息,数字资产管理平台Safe( 原Gnosis Safe)发推表示,在以太坊主网和BSC上遇到加载问题,目前正在解决。[2022/8/23 12:43:04]

二、事件分析

此次攻击事件中,攻击者利用PLX代币转账时实际到账数量小于发送数量以及SdoRewardPool合约抵押和计算奖励上存在的逻辑缺陷,借助“闪电贷”控制SdoRewardPool合约中抵押池的抵押代币数量,进而操纵奖励计算,从而获得巨额的SDO奖励代币,最后使用SDO代币将SDO-USDC和SDO-USDT两种兑换池中USDC和USDT全部兑换出来。

多签钱包GnosisSafe启动“Safe守护者计划”:5月3日消息,多签钱包GnosisSafe启动“Safe守护者计划”(SafeGuardiansProgramvol.1),并将分配5000万枚SAFE代币(占总供应量的5%)奖励给Safe守护者,其中2.5%可立即申领,另外2.5%将在4年内释放。

守护者指任何已为Safe生态系统做出积极贡献的社区活跃成员,目前已开启Safe守护者申请提交程序。此前消息,GnosisSafe关于成立SafeDAO的提案获得通过,计划将空投SAFE代币。[2022/5/3 2:47:36]

攻击者地址:

0xFeDC2487Ed4BB740A268c565daCdD39C17Be7eBd

攻击合约:

0xC44e71deBf89D414a262edadc44797eBA093c6B0

Paysafe:研究显示55%持有加密货币的人希望以BTC或ETH领取工资:金色财经报道,来自支付平台Paysafe的新研究发现,超过一半的持有加密货币的人希望以比特币或以太坊等数字资产形式领取工资。55%的人喜欢这种选择,在18至24岁的人中,这一比例上升到60%,其中最主要的原因是他们认为在未来可能会以这种方式获得报酬可以有更大的财务灵活性。该调查是基于美国和英国的2000名加密货币所有者的问卷,因此,其他国家的人的意见可能不同。此前迈阿密市长、纽约市长、坦帕市市长、田纳西周杰克逊市市长均表示愿意接受BTC支付薪水。[2022/1/13 8:45:54]

0x358483BAB9A813e3aB840ed8e0a167E20f54E9FB

攻击交易:

0xd78ff27f33576ff7ece3a58943f3e74caaa9321bcc3238e4cf014eca2e89ce3f

ChainSafe发布以太坊JavaScript库Web3.js v1.5.2版本:区块链协议和基础设施开发公司ChainSafe在推特上表示,以太坊JavaScript库Web3.js v1.5.2版本现已发布,主要更新包括:

- 移除eth.sendTransaction和eth.sendRawTransaction的交易类型默认值;

- 类型:当使用eth.signTransaction时,0x0正在被添加到历史交易中。[2021/8/15 22:15:22]

0x4dda5f3338457dfb6648e8b959e70ca1513e434299eebfebeb9dc862db3722f3

0x1360315a16aec1c7403d369bd139f0fd55a99578d117cb5637b234a0a0ee5c14

动态 | 庞氏局Saffron被判藐视法庭面临罚款:2月4日消息,在内华达州联邦法院CFTC起诉庞氏局Saffron的诉讼中,法院裁定,在民事诉讼中,被告因未遵守一项命令(其中包括披露与比特币持有量和交易相关的私人密钥)而被判藐视法庭罪;如果被告在2月初前不遵守法院判决,其将支付每天1000美元的罚款。(The Block)[2020/2/4]

以下分析基于以下两笔交易:

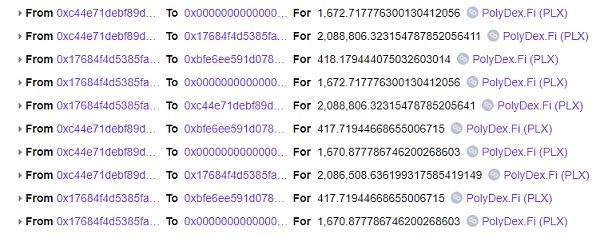

攻击者首先使用PolyDex的WMATIC和WETH池进行PLX借贷,如下图所示:

接下来,攻击者通过攻击合约反复进行抵押提取,主要是为了减少SdoRewardPool合约中SDO抵押池中的抵押代币数量。

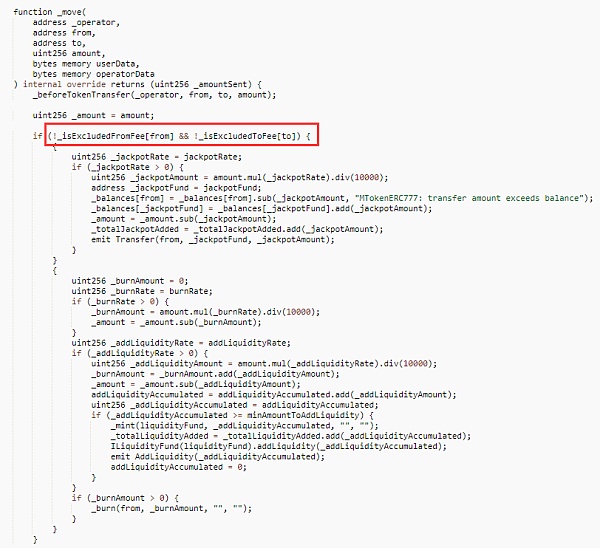

PLX代币合约进行代币转移时,如果from地址不在_isExcludedFromFee列表中,并且to地址也不在_isExcludedToFee列表中,会对转移的代币收取一次奖励基金以及销毁本次转移代币数量的0.05%。

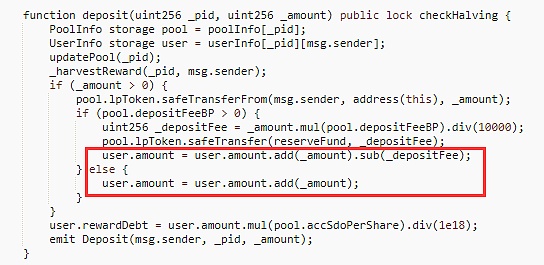

而在SdoRewardPool合约中,记录的数量为调用者所转移的数量,没有减去转移过程中损耗的部分,在进行提取操作时,提取的数量为记录的数量,超出了用户实际抵押到本合约的数量,故会造成该抵押池中抵押代币的异常减少。

攻击者事先通过攻击合约

(0x358483BAB9A813e3aB840ed8e0a167E20f54E9FB)在该抵押池中抵押214.235502909238707603 PLX,在攻击合约

(0xC44e71deBf89D414a262edadc44797eBA093c6B0)攻击完成后,控制攻击合约

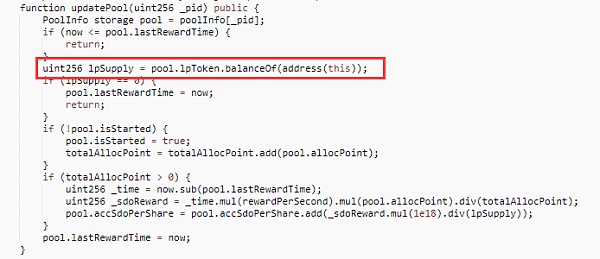

(0x358483BAB9A813e3aB840ed8e0a167E20f54E9FB)在该抵押池中进行奖励领取,由于SdoRewardPool合约中更新抵押池信息时使用的是balanceOf函数获取本合约中抵押代币数量,故获取到的数量是恶意减少之后的数量,继而造成PLX抵押池中accSdoPerShare变量异常增大,从而获取到巨额的SDO代币奖励。

最后利用获取到的SDO代币将SDO-USDC和SDO-USDT两种兑换池中USDC和USDT全部兑换出来。

三、事件复盘

事实上,此次攻击事件并不复杂,但是值得引起注意。首先添加抵押池时添加了非标准代币,再加上计算奖励时使用了balanceOf函数进行抵押代币数量的获取,所以导致了此次攻击事件的发生。

从安全审计的角度看,项目方作为添加抵押池的管理员,对于将要添加的抵押池中的抵押贷币,一定要三思而后行。通胀通缩类以及转移数量与实际到账数量不同的代币,不建议作为抵押池的抵押代币;如果因业务需要一定要添加这些类型的代币作为奖励代币,务必与其他标准代币分开处理。同时在抵押池中建议使用一个单独的变量作为抵押数量的记录,然后计算奖励时,使用通过此变量来获取抵押代币数量,而不是使用balanceOf函数。

另外,此次攻击事件对于Polygon生态链上项目而言,是否会是一个“危险信号”,Polygon生态的“潘多拉魔盒”是否会就此打开,这还需要观望后续态势发展。不过,回望5月,BSC生态发生第一起闪电贷攻击之后,便就此拉开了“BSC黑色五月”序幕。鉴于前车之鉴,成都链安在此提醒,Polygon生态链上项目未雨绸缪,切实提高安全意识!

近日,Messari分析师Ryan Watkins发推表示:未来几周,USDT在以太坊上的稳定币供应份额很可能首次跌破50%.

1900/1/1 0:00:00Filecoin全网数据全网区块高度:892880全网有效算力:6.879EiB全网活跃矿工数:251724小时产出:34883324小时消息数:86910224小时平均挖矿收益:0.

1900/1/1 0:00:00如今人人熟知的「DeFi Summer」,源头诞生于 2020 年的夏天,DeFi 爆炸式增长的开启了加密货币的新一轮牛市,在 DeFi 世界中流动性挖矿被众人所追捧.

1900/1/1 0:00:00围绕比特币的根本问题,不是从密码学的角度看它是否可靠,而是:它究竟是什么东西?在给比特币下定义之前,我们先要回顾 货币 的历史.

1900/1/1 0:00:00作为以太坊rollup赛道扩容主力,Arbitrum和Optimism的推进速度还蛮快的。像Arbitrum,在一个多月前还在Medium上特意发了篇文章,告诉大家坐稳,因为他们的开发迭代和发展.

1900/1/1 0:00:00或许和笔者一样,您会意识到会破坏加密货币生态系统的快速破局方法对加密货币长期可持续发展是不利的。笔者对Ergo和Cardano的坚定信念来自于他们的代码实现方法:反复研究,一次实现.

1900/1/1 0:00:00