注:原文作者是拥有“审计上帝”之称的白帽黑客samczsun,同时他也是Paradigm的研究合伙人,其最近出手拯救了BitDAO MISO荷兰拍卖资金池中的3.5亿美元资产,而在这篇文章中,他提醒了关于NFT代币标准的潜在安全风险,他还预测称,随着ERC-721和ERC-1155代币标准变得越来越流行,针对NFT的攻击很可能会越来越频繁。

如果你从事软件工程方面的工作,很可能你听说过至少一条软件工程原则。虽然我不主张严格遵守每一条原则,但有一些确实是值得关注的。

我今天要讲的就是最小惊讶原则,它有一个奇特的名字,但却是一个非常简单的想法。它所说的是,当呈现声称要做某件事的代码时,大多数用户都会假设它是如何完成这件事的。因此,作为开发人员,你的工作是编写符合这些假设的代码,这样你的用户就不会感到意外。

这是一个很好的原则,因为开发人员喜欢对事物进行假设。如果你导出一个名为calculateScore(GameState) 的函数,很多人就会假设该函数只会从游戏状态中读取。如果你还改变了游戏状态,你会使得很多人面临困惑的状态,他们试图弄清楚为什么他们的游戏状态会随机被破坏。即使你把它放在文档中,仍然不能保证人们会看到它,所以最好首先确保你的代码不会令人惊讶。

Euler:黑客若归还被盗DAI和ETH的90%,剩余10%可作为白帽黑客赏金:3月15日消息,借贷协议 Euler Finance 继续在链上向黑客发布消息,Euler 称,最简单的方法是将你控制下的 DAI 和 ETH 的 90% 返还到 EulerDAO 金库地址,10% 作为白帽黑客赏金,然后就会停止调查,重点可以转向向协议用户分发资金,而不需要走法律途径。

今日早些时候,Euler称,黑客若不及时还90%资金,将悬赏100万美元征集线索。

?[2023/3/16 13:06:39]

“6小时的调试工作,可以为你们节省5分钟的文档阅读时间。”

早在 2018 年初,当ERC-721 标准被起草出来时,有人就提出了实施转账安全性?的建议,以确保代币不会被卡在不用于处理代币的接受者合约中。为此,提案作者修改了transfer函数的行为,以检查接收方是否能够支持代币转账。他们还引入了unsafeTransfer函数,如果发送者愿意,该函数将绕过这个检查。

Polygon向两名白帽黑客支付约346万美元赏金,PoS创始合约因漏洞损失约80万枚MATIC:12月29日,官方消息,Polygon公布关于最近网络升级的相关内容。Polygon表示,12月3日和4日,两名白帽黑客分别在漏洞赏金平台Immunefi报告Polygon PoS创世合约中的漏洞,Polygon确认该漏洞后决定升级主网,并在12月5日区块高度22156660完成90%的验证节点主网升级。但黑客还是在升级之前利用该漏洞窃取801,601 MATIC,基金会将承担损失。此外,Polygon向两名白帽黑客支付总计约346万美元的赏金。[2021/12/29 8:12:49]

然而,由于担心向后兼容性,这个函数在随后的提交中被重命名了。这使得ERC-20 和 ERC-721 代币的transfer函数表现相同。但是,现在需要将接收方检查转移到其他地方。因此,标准作者就引入了safe类函数:safeTransfer 以及 safeTransferFrom。

这是一个关于正当性问题的解决方案,因为有许多 ERC-20 代币被意外转移到从未期望收到代币的合约的例子(一个特别常见的错误是将代币转移到代币合约中,将其永久锁定)。而在起草 ERC-1155 标准时,提案作者从ERC-721标准汲取了灵感,不仅在转账时,而且在铸造(mint)也纳入了接收方检查,这一点也不足为奇。

SushiSwap向白帽黑客samczsun支付100万USDC漏洞赏金:8月28日消息,SushiSwap首席技术官Joseph Delong在推特上表示,SushiSwap向此前出手拯救BitDAO在MISO进行的荷兰拍卖的著名白帽黑客samczsun(区块链投资机构Paradigm研究合伙人)支付了100万USDC的漏洞赏金。

此前消息,区块链投资机构Paradigm研究合伙人、著名白帽黑客samczsun撰文披露了BitDAO昨日在SushiSwap IDO平台MISO进行的荷兰拍的智能合约存在安全漏洞,多名白帽黑客联手从众筹资金池中拯救回10.9万枚ETH(当时约合3.5亿美元)的经过。SushiSwap首席技术官JosephDelong随后发布了漏洞分析,证实了samczsun所报告的漏洞及白帽拯救行动,MISO平台上ETH众筹池中价值3.5亿美元的ETH现已安全。[2021/8/28 22:42:43]

在接下来的几年里,这些标准大多处于休眠状态,而 ERC-20代币标准保持了它的流行状态,而最近gas成本的飙升,以及社区对NFT兴趣的增强,自然而然导致开发者越来越多地使用ERC-721和ERC-1155代币标准。有了这些新的兴趣,我们应该庆幸这些标准的设计考虑了安全性,对吗?

美国国务院向白帽黑客提供高达1000万美元的加密奖励:8月17日消息,美国正在提供加密货币资产,以激励白帽黑客在暗网中发现国家支持的行为者和潜在的恐怖分子。美国国务院新的 \"正义的奖赏 \"平台允许举报人提交匿名的线索和信息,以换取数字资产的奖赏。该平台在7月31日至8月5日在拉斯维加斯举行的美国黑帽活动中得到了推广,用户可以通过一个名为#Rewardsnotransoms的不安全Wi-Fi网络提交线索。据CNN报道,这个开放的网络是特意设置的,以鼓励与会者登录并访问RFJ网站。为了交换关于各种恐怖嫌疑人、极端分子和国家支持的黑客的信息,正在提供高达1000万美元的奖赏。举报人可以选择是否希望以加密货币资产的形式获得补偿。美国国家反间谍和安全中心前主任William Evanina将这一举措描述为美国政府有史以来对加密货币资产的最公开的尝试。(cointelegraph)[2021/8/17 22:18:43]

Ok,但对于转帐和铸造来说,安全意味着什么呢?不同的当事人对安全有不同的解释。对于开发人员来说,一个安全函数可能意味着它不包含任何bug或引入额外的安全问题。而对于用户来说,这可能意味着它包含额外的护栏,以保护他们不被意外射中自己的脚。

因发现重大漏洞 ArmorFi向一白帽黑客支付150万美元赏金:2月5日消息,DeFi保险项目ArmorFi已向白帽黑客Alexander Schlindwein支付了150万美元的漏洞赏金。因为这名黑客发现了该协议的一个“关键漏洞”,且可能会导致该公司所有的承保资金被耗尽。(CoinDesk)[2021/2/5 19:00:56]

事实证明,在这种情况下,这些函数更多的是后者,而较少会是前者。这是特别令人遗憾的,因为在transfer和safeTransfer函数之间进行选择时,你为什么不选择安全的那个函数呢?名字都体现出来了!

好吧,其中的一个原因可能是我们的老朋友reentrancy(可重入性),或者我一直在努力将其重命名为:不安全的外部调用。回想一下,如果接收方是攻击者控制的,则任何外部调用都可能不安全,因为攻击者可能会导致你的合约转换为未定义状态。根据设计,这些“安全”函数执行对代币接收者的外部调用,通常在铸造或转移期间由发送者控制。换句话说,这实际上是不安全外部调用的教科书示例。

但是,你可能会问自己,如果允许接收方合约拒绝他们无法处理的转账,那最坏的后果是什么?好吧,让我通过两个案例研究来回答这个问题。

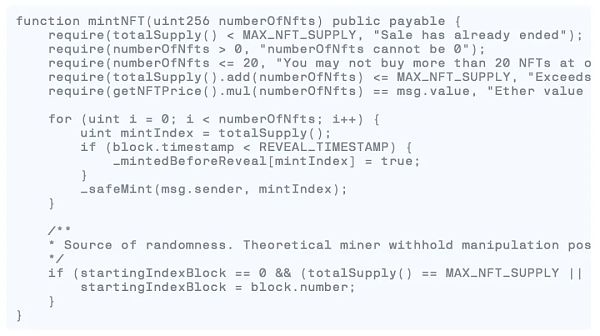

Hashmasks是一个供应有限的 NFT头像项目,用户每次交易最多可以购买 20 个mask NFT(尽管它们已经售罄数月了)。下面是购买mask的函数:

你可能觉得这个函数看起来非常合理。然而,正如你可能已经预料到的,在 _safeMint 调用中隐藏着一些险恶的东西。让我们来看看。

为了安全性,这个函数对token的接受者执行了一次callback回调,以检查他们是否愿意接受转账。然而,我们是token的接收者,这意味着我们刚刚得到了一次callback回调,在这个点上我们可以做任何我们想做的事情,包括再次调用mintNFT函数。如果我们这样做,我们将在仅铸造了一个mask后重调用该函数,这意味着我们可以请求再铸造另外19个mask。这导致最终铸造出了39个 mask NFT,尽管规则允许铸造的最大数量只有20个。

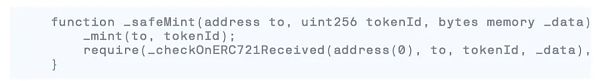

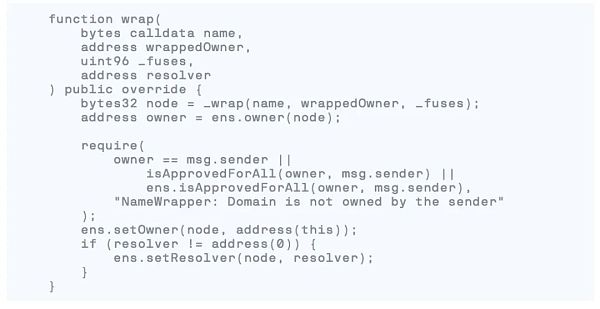

最近,来自ENS 的Nick Johnson联系了我,他想让我看看他们正在进行的ENS域名封装器工作。这个域名封装器允许用户用新的ERC-1155 token代币化他们的ENS域名,这提供了对细粒度权限以及更一致的 API 的支持。

概括地说,为了封装任何ENS域名(更具体地说,除了 2LD.eth 之外所有的ENS域名),你必须首先批准域名封装器以访问你的ENS域名。然后,你调用wrap(bytes,address,uint96,address),它既为你铸造一个ERC-1155 token,也负责管理底层的ENS域名。

下面就是这个wrap函数,它相当简单。首先,我们调用_wrap,它执行一些逻辑并返回哈希域名。然后,我们确保交易发送方确实是ENS域名的所有者,然后再接管该域名。请注意,如果发送方不拥有底层的ENS域名,则整个交易应还原,撤销在_wrap 中所做的任何更改。

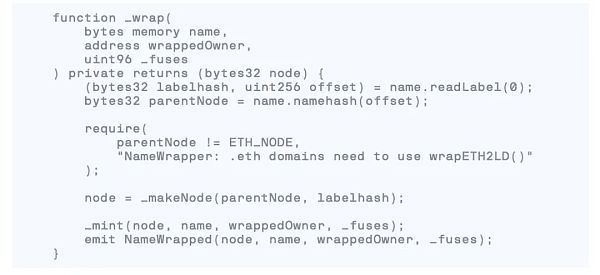

下面是_wrap函数本身,这里没有什么特别的。

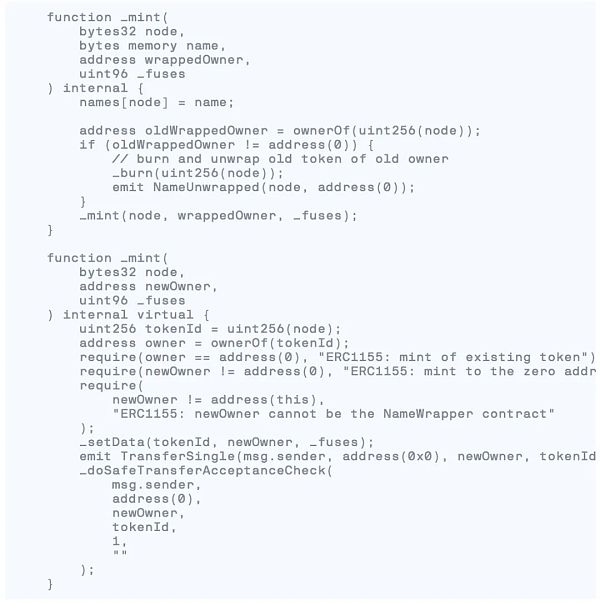

不幸的是,正是这个 _mint 函数,它可能会给毫无戒心的开发者带来可怕的惊喜。ERC-1155 规范规定,在铸造token时,应咨询接收者是否愿意接受该token。在深入研究库代码(该代码库根据OpenZeppelin的基础稍作了修改)后,我们发现情况确实如此。

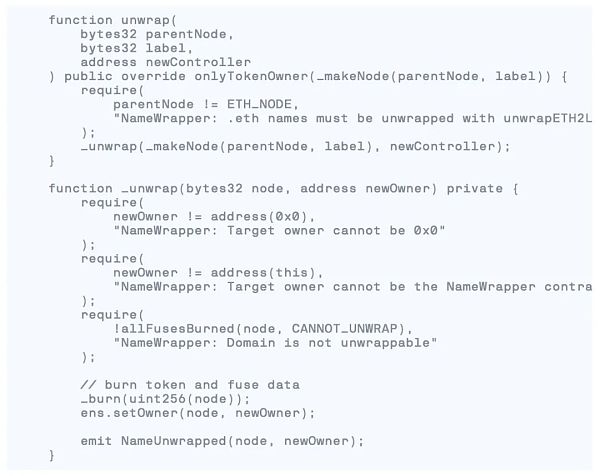

但这到底对我们有什么好处呢?好的,我们再一次看到了一个不安全的外部调用,我们可以用它来执行重入攻击。具体地说,请注意,在callback回调期间,我们拥有了代币ENS域名的ERC-1155 token,但域名封装器尚未验证我们拥有基础ENS域名本身。这使我们能够在不实际拥有ENS域名的情况下对其进行操作。例如,我们可以要求域名封装器解开我们的域名,燃烧掉我们刚刚铸造的token并获取底层的ENS域名。

现在我们拥有了底层的ENS域名,我们可以用它做任何我们想做的事情,比如注册新的子域名或者设置解析器。完成后,我们只需退出callback回调。域名封装器将和底层ENS域名的当前所有者(即我们)交互,并完成交易。就像那样,我们已经取得了域名封装器被批准用于的任何ENS域名的临时所有权,并对其进行了任意更改。

令人惊讶的代码可能会以灾难性的方式破坏事物。在本文的两个案例下,开发人员合理地假设safe函数类可以安全地使用,却无意中增加了他们的攻击面。随着ERC-721和ERC-1155代币标准变得越来越流行及广泛,这类攻击情况很可能会越来越频繁。开发人员需要考虑使用safe类函数的风险,并确定外部调用如何与他们编写的代码进行交互。

2000年后,虚拟现实技术、计算机图形学快速发展,游戏《第二人生》流行,激发学术界产生对元宇宙讨论的第一波浪潮.

1900/1/1 0:00:00新技术,新方向什么是音乐 NFT?国内外NFT如何革新音乐行业MozikAsync MusicTMETME NFT 数字藏品的价值体系永久性和独特性转变价值链权益保证首听权增加粉丝权益获取增值机.

1900/1/1 0:00:00数据显示,近七天比特币实现15%上涨,以太坊实现18%上涨。此外,8月11日CoinGecko数据显示,加密货币总市值重返2万亿美元上方.

1900/1/1 0:00:00过去十几天行情突突突,BTC从底部反弹58% (29k→46k),ETH从底部反弹88% (1.7k→3.2k)。显然,这一轮ETH要比BTC更强势.

1900/1/1 0:00:00“入秋后傍晚总是下雨,是时候组一个麻辣火锅局了!”近日,下班路上,海口市民尤佳与同行好友边走边聊。两人道别不久,尤佳掏出手机准备叫车,突然发现一条信息静静地躺在浮窗里.

1900/1/1 0:00:008月10日,河南省周口市一位居民客户来到周口供电公司大庆路供电营业厅,对家里电表的准确度提出疑问。大庆路营业厅营业员向客户出示了基于区块链的电能表电子检定证书.

1900/1/1 0:00:00