作者:Go+Security?

7月17日16:00(UTC+8),premint.xyz遭遇黑客攻击,部分用户的NFT失窃。攻击事件发生后,GoPlus安全分析师迅速对其进行了全面解析,并从普通投资者和开发者两个角度给出了安全建议。

攻击过程

攻击者通过在premint.xyz网站中通过植入恶意的JS脚本进行攻击,当用户进行常规操作时,执行恶意代码,用户对授权操作setApprovalForAll(address,bool)的交易进行签名。取到授权后,盗取用户的NFT等资产。

攻击原理

当用户访问https://www.premint.xyz/时,网站将加载如下js资源文件https://s3-redwood-labs.premint.xyz/theme/js/boomerang.min.js。

Hal Press:下周在SVB听证会上储户将获得至少50%的存款:金色财经报道,对冲基金North Rock Digital CEO Hal Press发推称,关于SVB的听证会,有许多不同的渠道正在进行,包括将银行完全出售给另一家银行或政府的支持,如果需要的话。更重要的是,下周听证会上储户(甚至是大储户)将获得至少50%的存款(SVB的大部分资产已经被出售),甚至可能更多。长期来看,他们可能会得到90%以上的回报,而且很可能没有储户损失一分钱。[2023/3/12 12:58:02]

此文件被黑客注入了一个script脚本,该脚本加载了另一个托管在属于黑客的假域名中的攻击脚本文件https://s3-redwood-labs-premint-xyz.com/cdn.min.js?v=1658050292559。此脚本含有取用户授权的交互。

PREMINT提醒用户不要签署任何设置批准所有的交易:7月17日消息,NFT 访问列表工具 PREMINT 发推提醒用户不要签署任何显示设置批准所有的交易(set approvals for all)。根据推特用户反映称,PREMINT 疑似遭到攻击。[2022/7/17 2:19:20]

当用户进行常规的Verifyingyourwalletonwership签名操作时,此脚本将被触发,将原有的验证签名代替为一笔授权攻击者可转移用户高价值NFT的交易。一旦次交易被签,资产将会失窃。

防不胜防

本次攻击对于普通用户来说,可能是最不好对付、最容易中招的。

攻击的全部C端交互都在Premint的官方网站中,首先就很容易让大家放松警惕,因为大家总是默认官方网站是没有任何问题的。

智能运力供应链服务商汇管车完成 1500 万人民币 Pre-STO 融资:智能运力供应链服务商汇管车宣布完成 1500 万人民币的 Pre-STO 轮融资。本轮 Pre-STO 融资将进一步支持汇管车公司的商业模式升级和数字证券的全球发行工作。

汇管车公司计划在 2021 年在美国完成合规证券注册,面向全球发行,拟募资 2000 万美金。并将在美国、新加坡、香港的数字证券 STO 交易所挂牌交易。厦门汇管车创立于 2013 年,是国内首个致力于为公路运输行业,提供车辆全生命周期的资产管理、车辆运营管理的数智化运力供应链管理服务系统。[2021/2/11 19:30:48]

取交易签名的过程发生在正常操作的签名验证过程中,由于多数用户不会去看钱包的签名详情,所以攻击过程极为隐蔽。

漏洞在哪里

大家可能会奇怪,为什么Premint的官方网站还会出现攻击代码,这是因为托管的S3上的js资源文件被黑客侵入遭到篡改。

动态 | 社交辩论平台Trustory将关闭,创始人Preethi Kasireddy称市场时机还不成熟:社交辩论平台Trustory宣布关闭,其创始人Preethi Kasireddy发布文章解释关闭的原因称,由于目前市场时机不对,以至于TrueStory难以成为一门可持续发展的业务,并表示将资金退还给投资人。Preethi Kasireddy 称,TruStory 这样的平台对于目前市场来说为时过早。具体来说,她陈述了 3 点原因,首先目前启动基于加密货币的项目监管和合规风险太高,尤其是在美国,对于初创公司来说很难取得成功。其次,加密货币的基础架构尚未发展成熟,需要更好的基础架构(例如加密货币钱包)和无缝的授权解决方案(交易签名)。第三,TruStory 这样的平台,目标用户数以百万计才可以持续发展,然而目前的现状是,用户规模不足以建立可持续的业务。根据 Block123.com 显示,TruStory 的使命是基于切肤博弈的方式让参与者理性参与辩论,从而基于任何话题产生富有成效的辩论结果。Preethi Kasireddy 是 TrueStory 的创始人,Andreessen Horowitz (a16z)前合伙人,Coinbase 前工程师,她曾构建并实施了将以太坊集成到 Coinbase 平台所需的前端界面和 API 等。在停止 Trustory 项目后,Preethi Kasireddy表示日后将从事自己热爱的教育和写作工作。[2020/1/31]

至于为什么会被入侵,根据现有的资料,我们怀疑是S3配置出现错误,导致了Bucket未授权访问,使得攻击者可以随意列出、读取或者写入S3bucket,从而对js资源文件进行篡改。

整个过程中最为令人不解的是,黑客的攻击行为在17日16:00(UTC+8)就被发现,但直到17日22:00(UTC+8)之前,Premint官方依然没有对被攻击的js文件进行归正,boomerang.min.js文件中仍然包含被黑客注入的恶意script,页面载入时仍然会去加载黑客的攻击脚本文件,只是这段恶意script本身已经无法访问了。这种状态维持了6个小时,很难判断如果此时该脚本复活,会不会引发更大的损失。

启示

启示1:作为普通投资者我们该怎么办?如果官网都不可靠了,如何避免上当受?

本次攻击对于很多不了解技术的用户来说,基本可以说是“初见杀”,百分百中招,毕竟谁也不会无端怀疑官网有诈。但仔细想想,所有链上的交易都必须通过钱包的签名,所以只要注意签名内容还是可以识别出其中风险的。

很多区块链用户都有个非常不好的习惯,只要操作进入到钱包中,除了调gas的过程,其他步骤都是下意识操作。实际上签名前的确认信息包含着大量关键内容,GoPlusSecurity建议大家进行任何签名操作前都必须仔细确认。

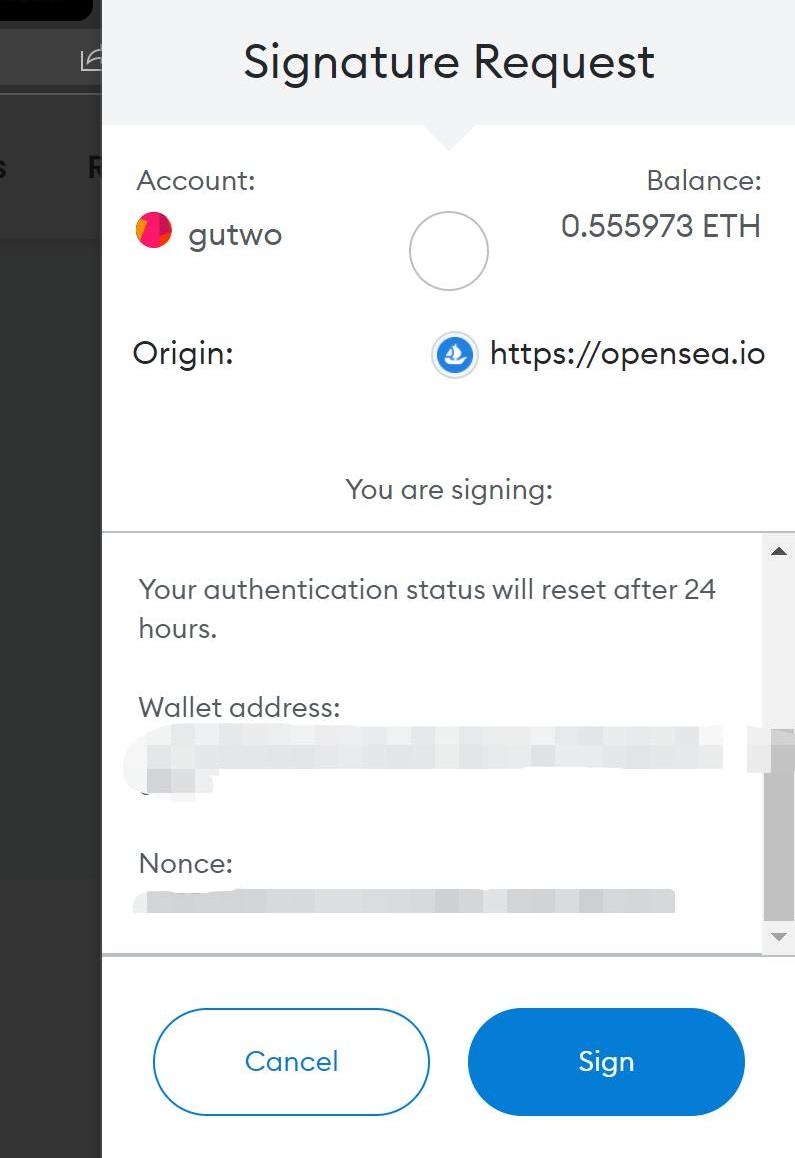

以此次攻击为例。当用户对Premint进行签名验证时,由于只是进行信息验证,没有任何上链的必要,所以发起的SignatureRequest应只包含Origin信息,用户的地址,Nounce信息,可能有一些附加返回信息。如下图:

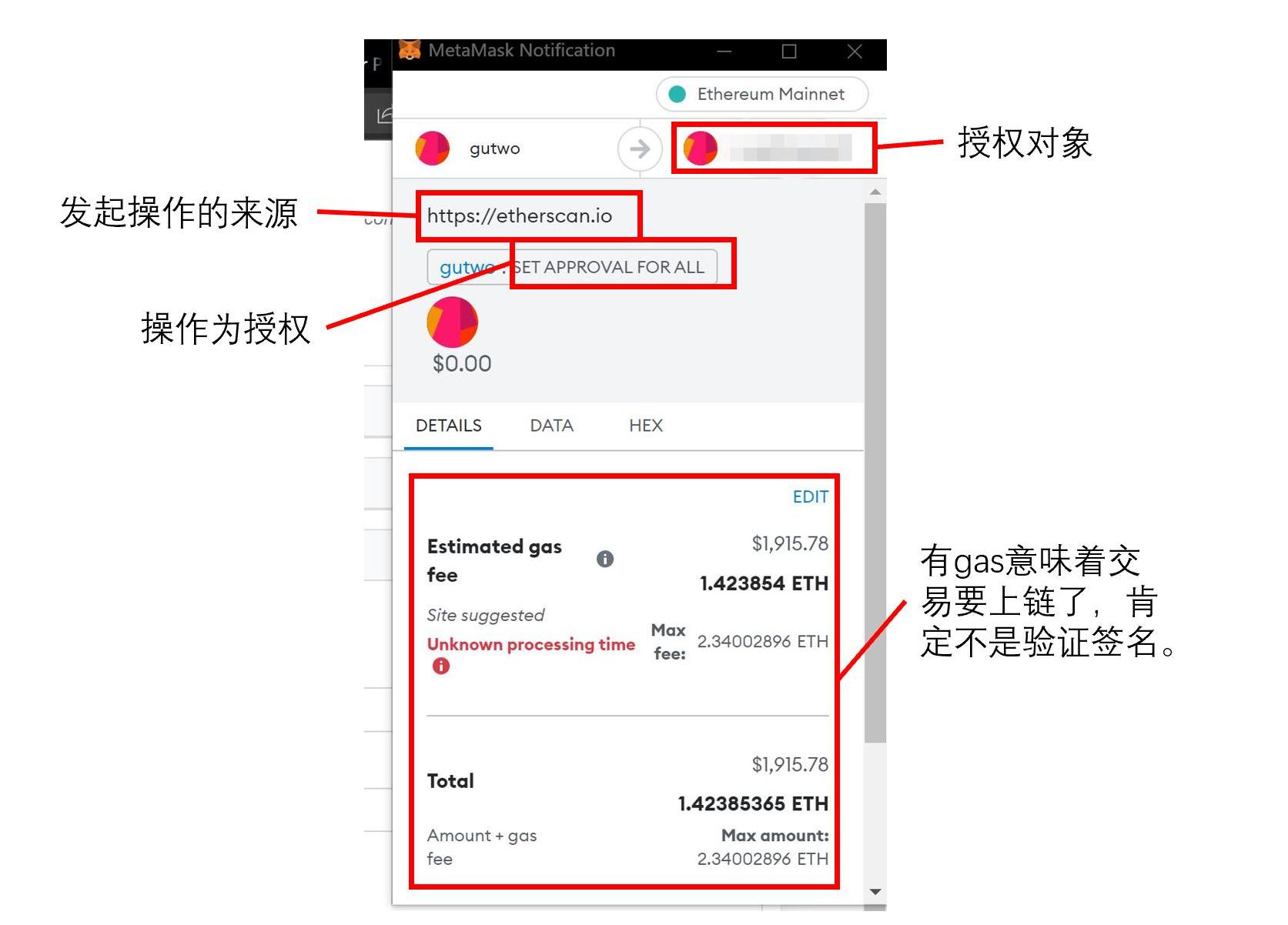

但对于被注入攻击后遭到篡改的交易签名,由于须要将交易上链,交易将会以合约调用的形式呈现出更多的信息。例如在一个使用setApprovalForAll的NFT授权中,会显示出这笔交易是在哪进行的,调用了什么方法,授权对象是谁,消耗多少ETH。

回过头来,我们根据网友贡献的截图可见,Permint被注入攻击后,虽然操作提示的是验证签名,但是实际拉钱包签名的交易完全是上链的setApprovalForAll,完全与上图相符,稍加观察就能知道此处是有问题的。

实际上,合约各类调用、转ETH、转Token等,在钱包中签名信息都是不同的,所有投资者都应该了解其中的差异,以免遭到此类攻击时产生损失。在此GoPlusSecurity非常建议大家再亲自模拟一下操作过程,了解各种不同的签名信息,一旦学会看签名信息,你将基本上规避掉几乎所有钓鱼、注入、欺诈攻击。

不要懒惰,想要保证自己的安全,学习是唯一的途径。

启示2:作为开发者我们该怎么办?如何避免被注入攻击?

此次攻击对于开发者最大的启示在于,web3.0世界既然无法脱离web2.0独立存在,那就必然会承受和web2.0一样的攻击方式。仅仅在合约层面保障自己的安全是不够的,所有传统的安全准备一样都不能落下,任何一个小的疏忽都可能造成重大损失。

另外,遇到此类问题后应马上修复或者隔离,倘若存在侥幸心理,没有第一时间处理风险源,被安全分析师扒皮嘲讽是小事;万一攻击手段还可用,损失可是会持续产生的,这可是大事。

标签:PREMINMINTINTPRESALE泰星gemini女朋友Minty ArtPlatonic Quintessence

作者:ChainLinkGod原标题:《TheLayer-1ChainRotationThesis:ARetrospectiveAnalysis》编译:郭倩雯,链捕手“牛市优化叙述.

1900/1/1 0:00:00链捕手消息,Terra研究员FatMan发推表示,经核实的消息人士证实,加密金融服务商BabelFinance?当前面临九位数的亏损.

1900/1/1 0:00:00链捕手消息,据PeckShield公开分析,6月26日,XCarnival被黑客利用合约漏洞,通过创建多个质押订单将BAYC重复抵押借出ETH.

1900/1/1 0:00:00许多人认为NFT只是出于虚荣心,被用作头像或在虚拟艺术画廊中展示。然而,某些NFT也可以携带某种形式的效用,并授予所有者特殊权利.

1900/1/1 0:00:00作者:吴卓铖,吴说区块链编辑:ColinWu前言3AC突然曝出的10亿美金大债主Voyager非常神秘,其资产庞大,截止到去年资产高达62亿美元,主要来自于客户存款.

1900/1/1 0:00:00链捕手消息,NFT铸造平台REBASE即将推出reBASEAPP,旨在通过地理定位技术以弥合现实世界和虚拟世界之间的差距,使用户可以与NFT以及所处的物理环境进行交互,此外.

1900/1/1 0:00:00