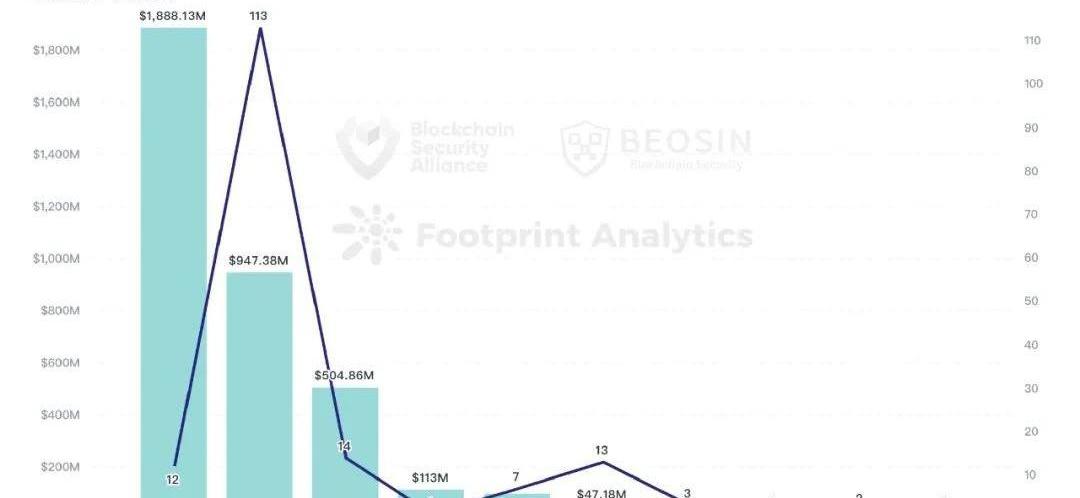

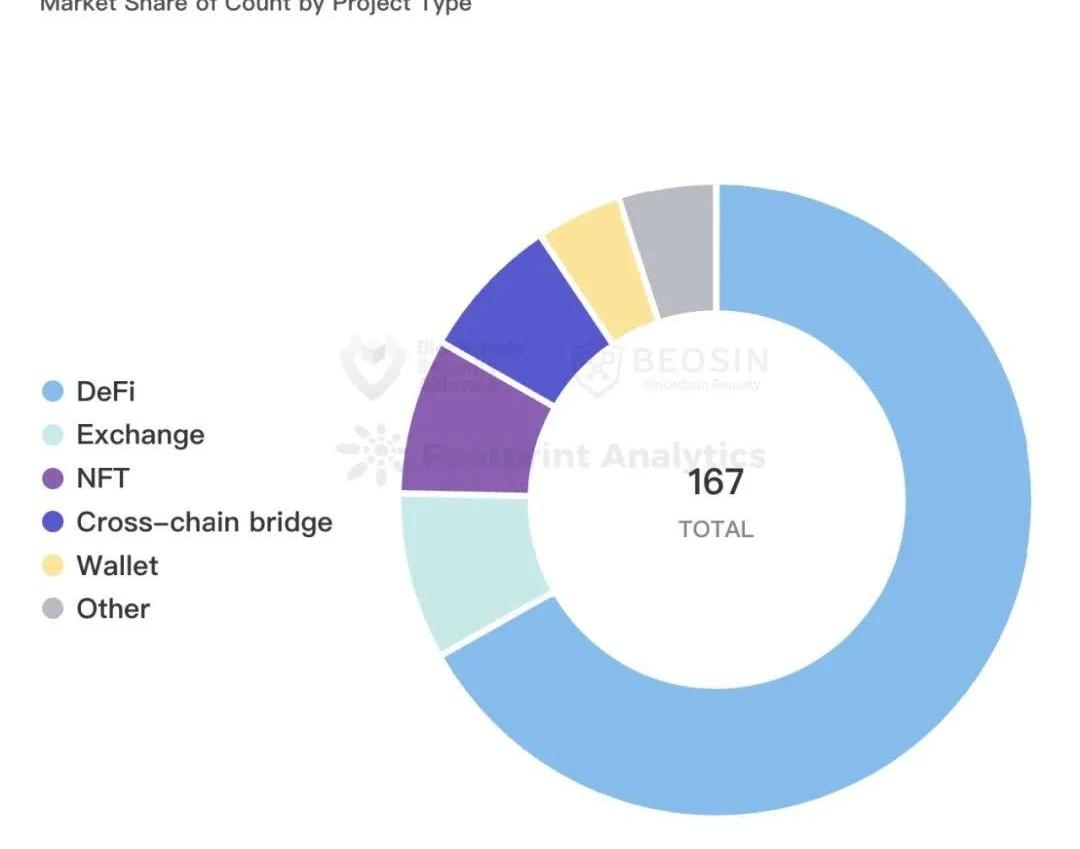

*本报告由Beosin、BuidlerDAO、LegalDAO、FootprintAnalytics联合出品。《2022年全球Web3区块链安全态势报告及加密行业监管政策总结》完整版2022年全年,BeosinEagleEye安全风险监控、预警与阻断平台共监测到Web3领域主要攻击事件超167起,因各类攻击造成的总损失达到了36亿384万美元,较2021年攻击类损失增加了47.4%。其中单次损失超过一亿美元的安全事件共10起,1000万至一亿美元的安全事件共21起。

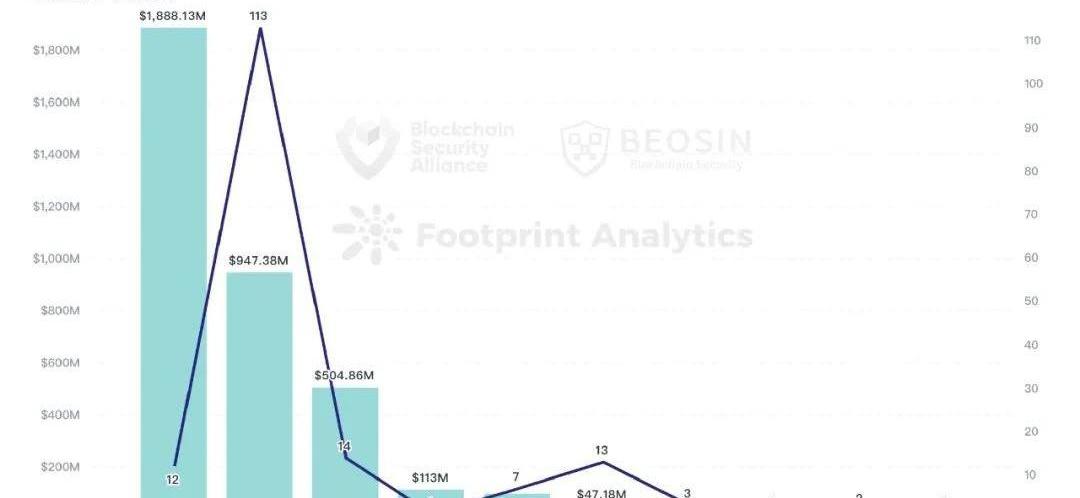

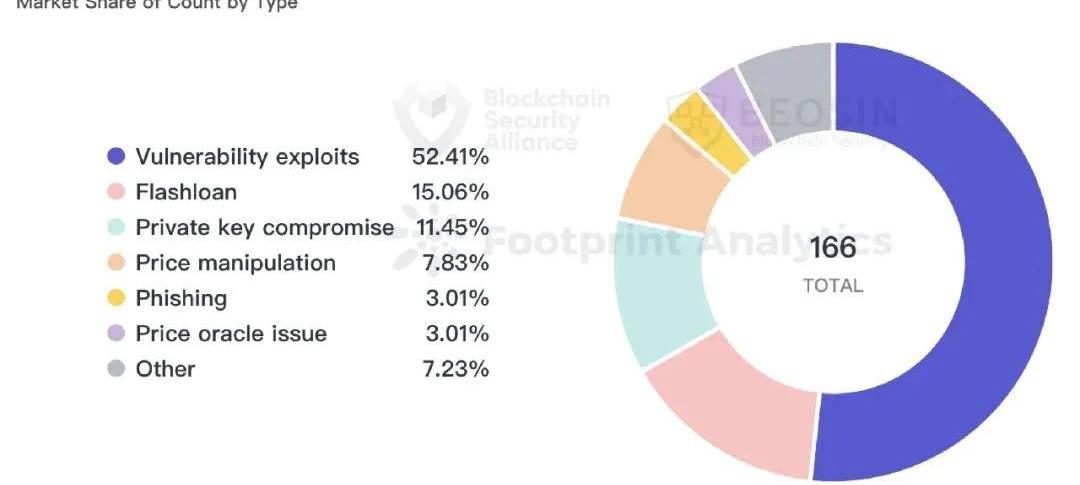

从项目类型来看,12次跨链桥安全事件共造成了约18.9亿美元损失,居所有项目类型损失的第一位。DeFi类型项目被攻击了113次,约为67.6%,是被攻击频次最高的项目类型。2022年共有20条公链发生过重要安全事件,按损失金额排名前三的分别是Ethereum、BNBChain、Solana;按攻击事件次数排名前三的分别是BNBChain、Ethereum、Solana。漏洞利用为全年频率最高、且损失最多的攻击方式。2022年全年涉及漏洞利用的攻击事件有87起,总损失达到了14.58亿美元。在2022年监测到的167次主要攻击事件里,经过审计与未经审计的项目几乎各占一半,比例分别为51.5%和48.5%。2022年约有13.96亿美元的被盗资金转入了TornadoCash,占所有攻击事件损失资金的38.7%。全年约有2.89亿美元的被盗资金得以追回,仅占所有损失的8%。

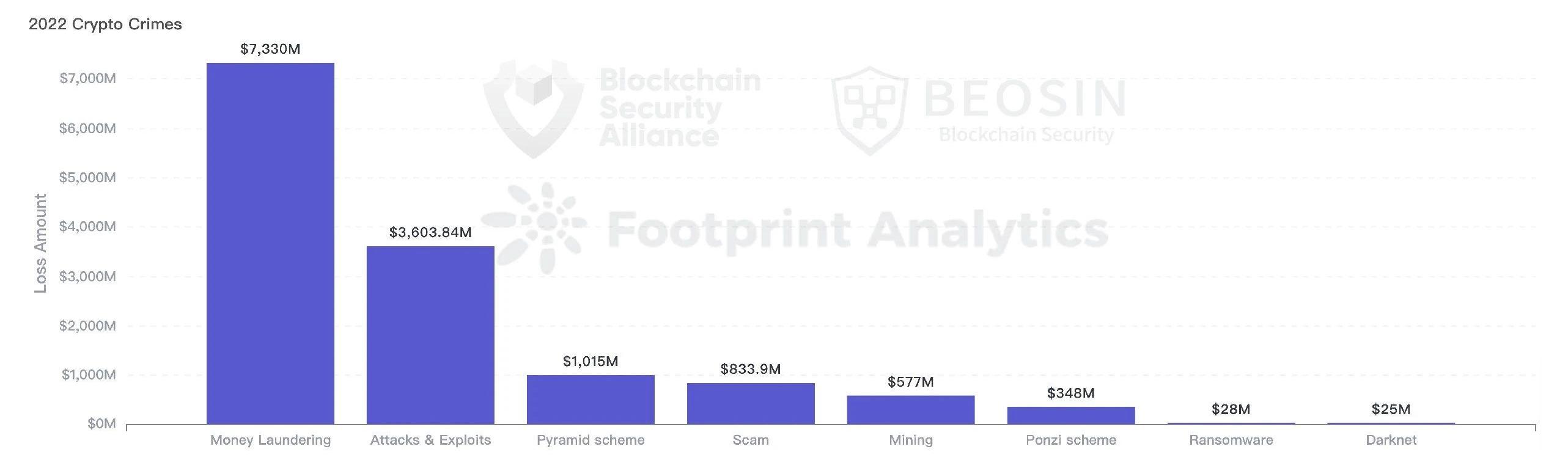

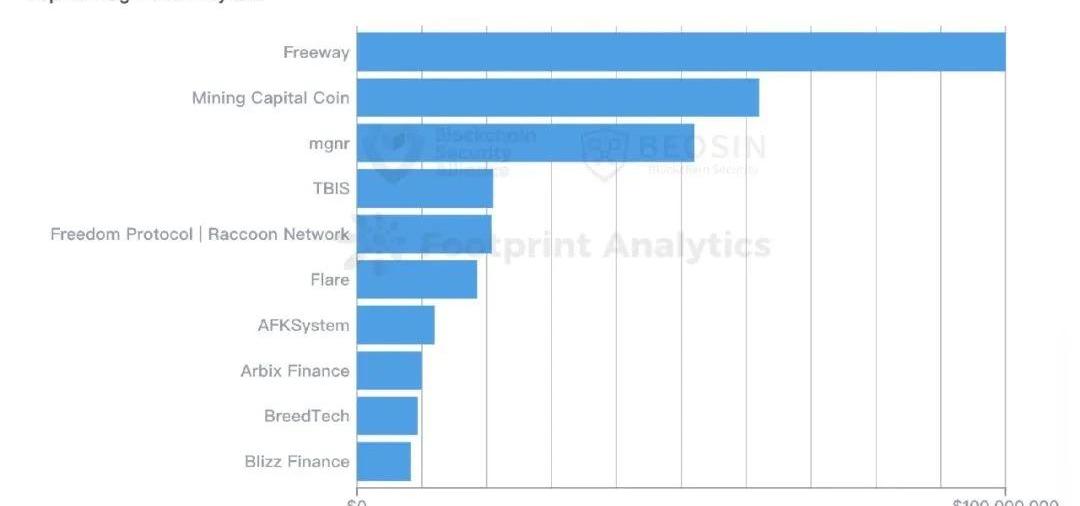

全年区块链领域犯罪金额达到了137亿6074美元。其中类占73.3亿美元,攻击事件36亿美元,类10.15亿美元,类8.3亿美元。全年类事件中,包括Rugpull事件243起,总涉及金额达到了4.25亿美元。约86.4%的项目跑路金额集中在几千至几十万美元区间。

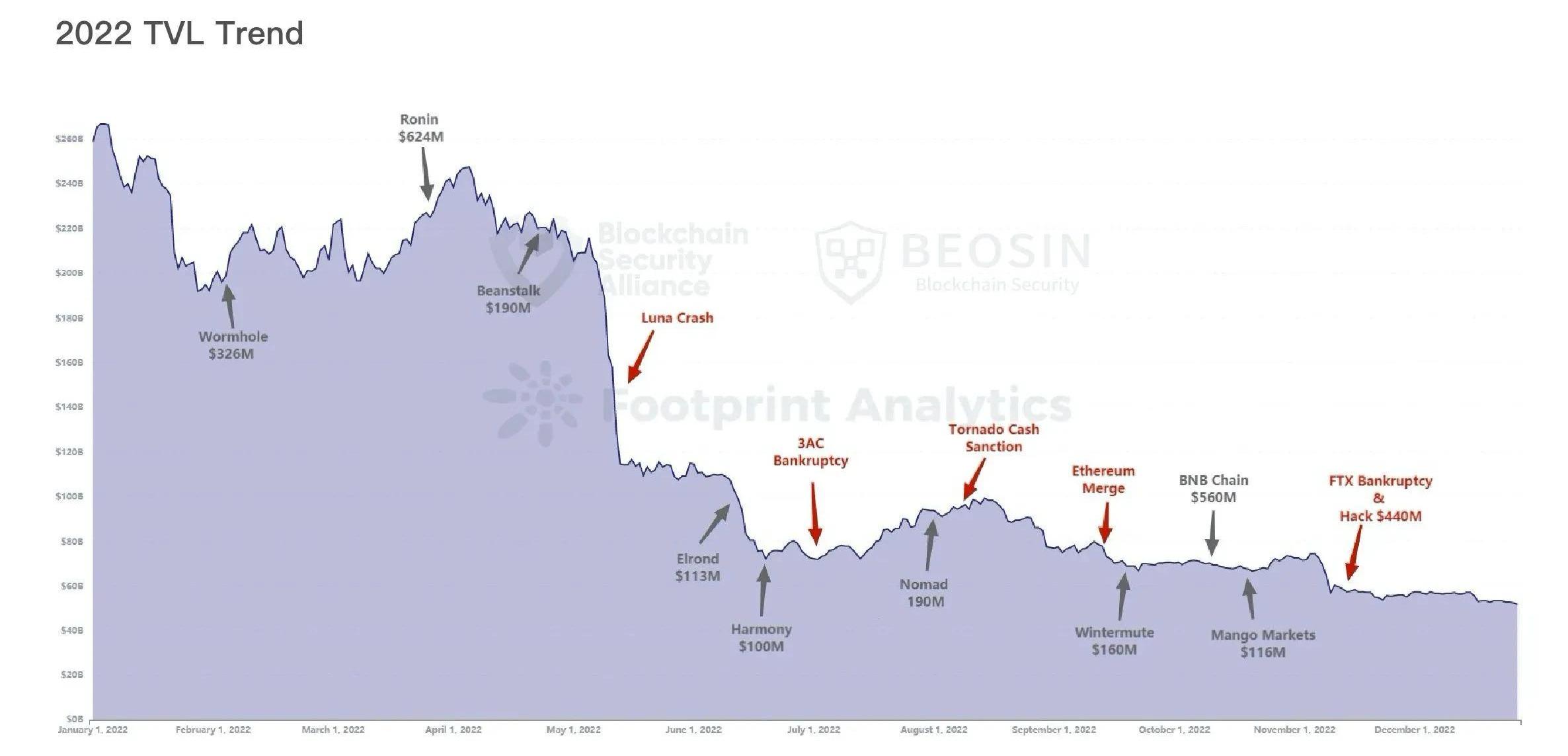

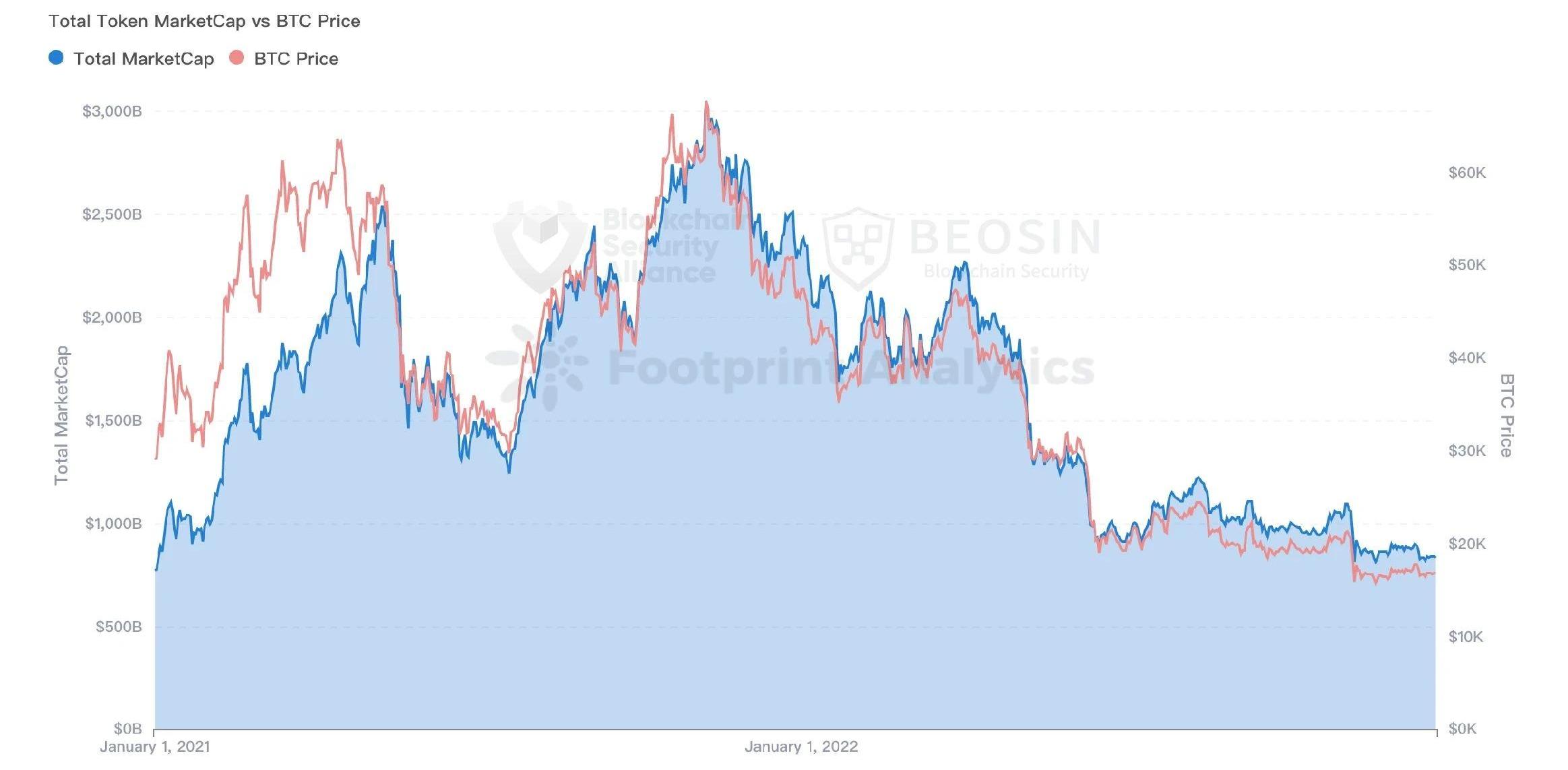

2022全球加密货币市场市值大幅缩水,年底TVL较年初高峰时期下降了约80%。市场遭受重创,出现了以三箭资本、Luna、FTX为代表的一系列黑天鹅事件。

Beosin:Themis Protocol被攻击事件分析:据区块链安全审计公司Beosin旗下Beosin EagleEye安全风险监控、预警与阻断平台监测显示,2023年6月28日DeFi借贷协议Themis Protocol遭到攻击,攻击者获利约37万美元,Beosin Trace追踪发现已有130,471个USDC、58,824个USDT和94个ETH被盗,目前,被盗资金被转移到以太坊的0xDb73eb484e7DEa3785520d750EabEF50a9b9Ab33地址。其攻击的原因在于预言机实现存在问题,导致预言机被操纵。

攻击交易为:0xff368294ccb3cd6e7e263526b5c820b22dea2b2fd8617119ba5c3ab8417403d8。攻击的核心是攻击者在借款前,用大量WETH兑换wstETH,使得预言机获取价格时被操纵,导致攻击者仅用55WETH借出317WETH。

如图,在getAssetPrice函数调用Balancer: Vault.getPoolTokens函数时,wstETH与ETH数量从正常的2,423 : 2,796被操纵为0.238 : 42,520.从而操纵了预言机。[2023/6/28 22:05:01]

在全球市值大幅缩水的情况下,2022年区块链安全领域总体犯罪数据仍然达到了137亿美元,攻击事件更是较2021年大幅增加。2022年全球区块链安全态势总体十分严峻,对2023年的安全行业也提出了更高、更迫切的需求。如何应对猖獗的黑客攻击、如何加快建立全球监管体系、如何迎来技术突破解决已有的安全行业弊端,这些都将是2023年需要重点思考和迫切解决的问题。一、2022十大安全事件回顾

2022年3月29日,BeosinEagleEye安全风险监控、预警与阻断平台监测显示,AxieInfinity侧链Ronin遭到攻击,按照当时的价格来算有约6.24亿美元的加密货币被盗。黑客先利用盗取的私钥伪造提款凭证,这个提款凭证至少需要5个签名者同意才可以成功,最后攻击者设法控制了5个验证器成功执行了提款凭证盗取了链上资金。据调查,黑客通过社工的方式向SkyMavis的工程师发送虚假的offer录取信,该文档允许黑客渗透到Ronin的系统。攻击发生后,攻击者将被盗资产分散到了多个地址,并分批次通过TornadoCash进行清洗。5月20日,Ronin攻击者将最后一笔盗取资金转入TornadoCash,所有资产清洗完成。6月28日,Ronin在推特宣布重新开放。Beosin安全团队对此类跨链桥项目给出以下建议:1、注意签名服务器的安全性;2、签名服务在相关业务下线时,应及时更新策略,关闭对应的服务模块,并且可以考虑弃用对应的签名账户地址;3、多签验证时,多签服务之间应该逻辑隔离,独立对签名内容进行验证,不能出现部分验证者能够直接请求其它验证者进行签名而不用经过验证的情况;4、项目方应实时监控项目资金异常情况。

Beosin:Ara项目被攻击的根本原因是合约中处理权限存在漏洞:6月19日消息,Beosin Alert发推称,Ara项目被攻击的根本原因是合约中处理权限存在漏洞。0xB817开头地址批准了大量ARA与USDT交换合约,它没有限制从调用者转移的用于交换的资金。[2023/6/19 21:46:59]

2022年10月7日,BeosinEagleEye安全风险监控、预警与阻断平台监测显示,BNBChain跨链桥“代币中心”遭遇黑客攻击,黑客首先于区块高度21955968通过调用合约缴纳100BNB注册成为Relayer。凌晨两点半左右开始,黑客从BNBChain的“代币中心”系统合约分两次共获取了200万枚BNB。并将其中90万枚BNB在BNBChain上借贷协议Venus进行抵押,借出6250万BUSD、5000万USDT、3500万USDC。Beosin安全团队分析发现由于币安跨链桥BSCTokenHub在进行跨链交易验证时,使用了一个特殊的预编译合约用于验证IAVL树。而该实现方式存在漏洞,该漏洞可能允许攻击者伪造任意消息。10月24日,币安创始人赵长鹏表示,已在执法部门帮助下缩小了攻击者身份的可能范围。此外,赵长鹏还表示能够冻结大约80%到90%的被盗资金,实际损失在1亿美元左右。

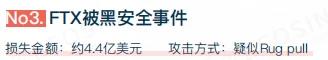

2022年11月15日,在FTX宣布破产后不久,便传出其遭到黑客攻击,BeosinEagleEye安全风险监控、预警与阻断平台监测显示,本次涉及金额约4.4亿美元。当时FTX社区聊天管理员向交易所的官方电报组发送了一条消息,指出该破产平台已被黑客入侵,所有应用程序都是恶意软件。管理员建议用户删除该应用程序,不要访问该网站或打开他们的移动应用程序,因为这很可能会感染木马。由于还有很多未知数,许多人认为,这很可能是内部人员的操作。

2022年2月3日,BeosinEagleEye安全风险监控、预警与阻断平台监测显示,Wormhole遭到黑客攻击,导致约3.26亿美元的损失。Beosin安全团队分析发现黑客利用了Wormhole合约中的签名验证漏洞,这个漏洞允许黑客伪造sysvar帐户来铸造wETH。这个漏洞已经在Solana1.9.4中被修补,离最终上线还需要审核过程,而黑客正是利用这个间隙对仍在使用Solana1.8的合约展开了攻击。攻击发生后,Wormhole宣布已恢复其跨链桥资金,并已重新上线。加密投资基金JumpCrypto2月4日宣布,已投入12万枚以太坊以弥补跨链桥Wormhole的被盗损失,以支持Wormhole继续发展。

Beosin:CS (CS)token遭受到攻击,损失金额截至目前约71.4万美元:金色财经报道,据区块链安全审计公司Beosin旗下Beosin EagleEye安全风险监控、预警与阻断平台监测显示,2023年5月24日,bsc上链的CS(CS)代币项目遭受攻击。原因是代币的_transfer函数中sellAmount没有及时更新。Beosin安全团队将简析分享如下:

1、攻击者利用闪电贷借入BSC-USD兑换成CS代币。

2、攻击者开始卖出3000 CS代币,这一步会设置sellAmount。

3、攻击者通过给自己转账,会触发sync(),在这个函数中使用了上一步的sellAmount并且这个函数会销毁pair的中CS代币数量。Sync后sellAmount会置为0。重复2,3步持续减少pair中的CS代币数量,拉升CS代币的价格,使得后续一步可以兑换出更多的BSC-USD。

借入80,000,000 BSC-USD,兑换出80,954,000 BSC-USD,偿还80,240,000 BSC-USD,获利约714,000 BSC-USD。[2023/5/24 15:22:35]

2022年9月20日,BeosinEagleEye安全风险监控、预警与阻断平台监测显示,Wintermute在DeFi黑客攻击中损失1.6亿美元。Beosin安全团队分析发现攻击者频繁的利用0x0000000fe6a...地址调用0x00000000ae34...合约的0x178979ae函数向攻击者合约转账,通过反编译合约,发现调用0x178979ae函数需要权限校验,通过函数查询,确认0x0000000fe6a地址拥有setCommonAdmin权限,并且该地址在攻击之前和该合约有正常的交互,那么可以确认0x0000000fe6a的私钥被泄露。9月21日,Wintermute确认其于6月份使用Profanity和一个内部工具来创建钱包地址,而该Profanity工具存在私钥爆破的风险。

2022年10月12日,BeosinEagleEye安全风险监控、预警与阻断平台监测显示,Solana上的Mango协议遭受黑客攻击,受影响金额约1.16亿美元。黑客使用了两个账户,一共1000万USDT起始资金,就撬动上亿资产。本次攻击主要原因是因为杠杆合约没有限制Mango开仓的头寸,导致攻击者可以拉高Mango代币获利。

Beosin:BSC上项目Swap-LP项目遭受攻击,损失609个ETH,约100万美元:金色财经报道,据区块链安全审计公司Beosin旗下Beosin EagleEye安全风险监控、预警与阻断平台监测显示,2023年5月20日,BSC上项目Swap-LP项目遭受攻击,攻击者地址0xdEAd40082286F7e57a56D6e5EFE242b9AC83B137,累计获利609个ETH,约100万美元。资金仍在攻击者地址。[2023/5/20 15:15:18]

2022年6月5日,BeosinEagleEye安全风险监控、预警与阻断平台监测显示,区块链网络Elrond遭受黑客攻击,黑客“获得”了近165万枚EGLD,并且通过去中心化交易所Maiar砸盘,导致内部$EGLD暴跌92%,接着官方暂停了DEX以及相关APIs,并表示已经评估应对方案。Elrond事后发布报告称,攻击者没有利用任何智能合约代码漏洞,问题出在虚拟机上。Elrond生态DEX项目Maiar此前出现的bug已经解决,几乎所有被盗取的资金都已被追回。已知错误造成的剩余缺失资金都将由Elrond基金会全额承担。

2022年6月24日,BeosinEagleEye安全风险监控、预警与阻断平台监测显示,以太坊与Harmony间跨链桥Horizon遭遇攻击,损失约1亿美元。Harmony创始人表示,Horizon被攻击并非因为智能合约漏洞,而是由私钥泄露导致。虽然Harmony对私钥进行了加密存储,但攻击者还是解密了其中部分私钥并签名了一些未经授权的交易。攻击发生后,Harmony立即停止了Horizon桥,以防止进一步的交易。然后,它联系了联邦调查局和多个网络安全和交易所合作伙伴,以调查、跟踪和协助检索被盗资产。然而黑客还是通过TornadoCash对赃款进行了清洗。7月27日,Harmony发布了补偿提案。二、被攻击项目类型

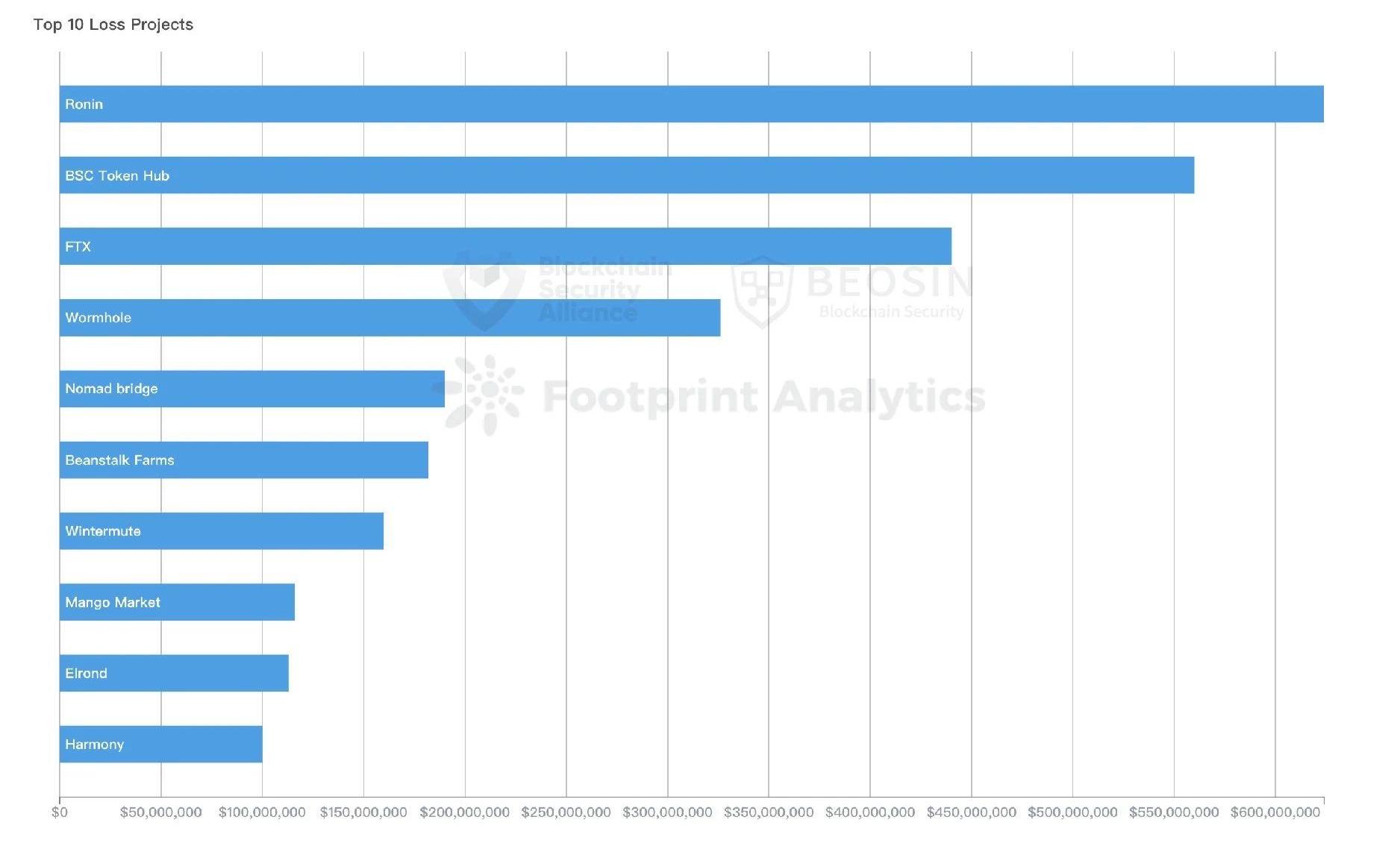

2022年,12次跨链桥安全事件共造成了约18.9亿美元损失,居所有项目类型损失的第一位。跨链桥安全事件里,单次损失超过1亿美元的事件就发生了5起,分别是Ronin、BSCTokenHub、Wormhole、Nomad和Harmony事件,其攻击手法主要包括社会工程学、私钥泄露、链平台或合约漏洞等。

Beosin解析Reaper Farm遭攻击事件:_withdraw中owner地址可控且未作任何访问控制:8月2日消息,据 Beosin EagleEye 安全舆情监控数据显示,Reaper Farm 项目遭到黑客攻击,Beosin 安全团队发现由于_withdraw 中 owner 地址可控且未作任何访问控制,导致调用 withdraw 或 redeem 函数可提取任意用户资产。攻击者(0x5636 开头)利用攻击合约(0x8162 开头)通过漏洞合约(0xcda5 开头)提取用户资金,累计获利 62 ETH 和 160 万 DAI,约价值 170 万美元,目前攻击者(0x2c17 开头)已通过跨链将所有获利资金转入 Tornado.Cash。[2022/8/2 2:54:18]

全年167次主要攻击事件里,DeFi类型项目被攻击了113次,约为67.6%,是被攻击频次最高的项目类型。DeFi是继跨链桥之后损失排名第二的项目类型,总计损失约9.5亿美元。全年共发生交易所、钱包安全事件共21起,共损失金额约6亿美元。此类事件涉及金额高、波及用户广,其攻击手法主要是私钥泄露、合约漏洞、供应链攻击。三、各链损失金额

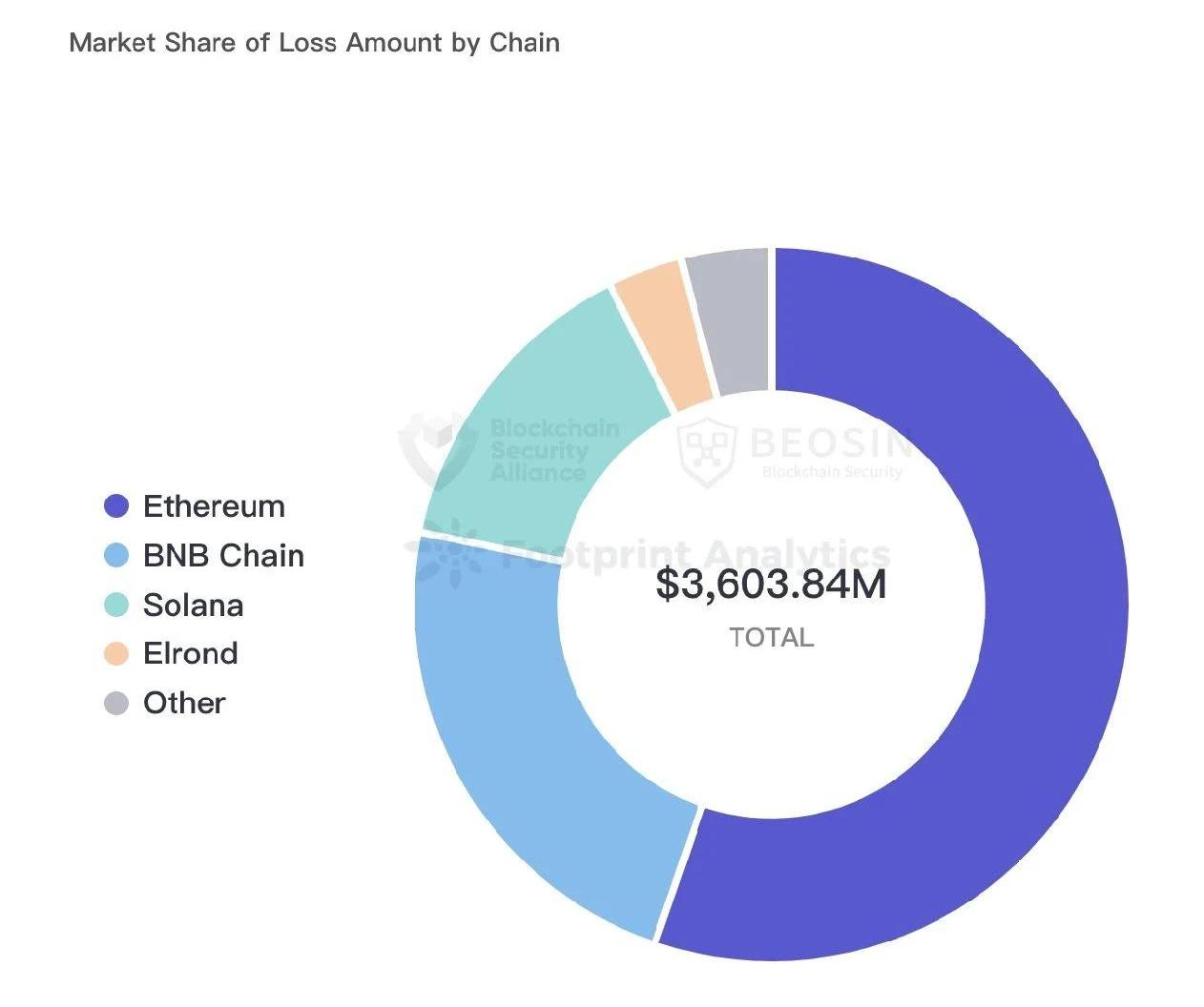

2022年共有20条公链发生过主要安全事件,按损失金额排名前三的分别是Ethereum、BNBChain、Solana;按攻击事件次数排名前三的分别是BNBChain、Ethereum、Solana。59次Ethereum上的攻击事件造成了20.1亿美元的损失,占到了全年总损失的55.8%。

BNBChain上的攻击事件达到了72次,70%的项目损失金额集中在几千至几十万美元区间。值得注意的是,BNBChain上遭受攻击的项目约64%都未经审计,且未经审计的项目中攻击手法80%都是合约漏洞利用。7次Solana链上的攻击事件共造成了5亿1276万美元的损失,单个事件平均损失居各链第一位。Solana链上的重大安全事件包括2月的Wormhole事件、3月的Cashio事件和10月的MangoMarket事件。四、攻击手法分析

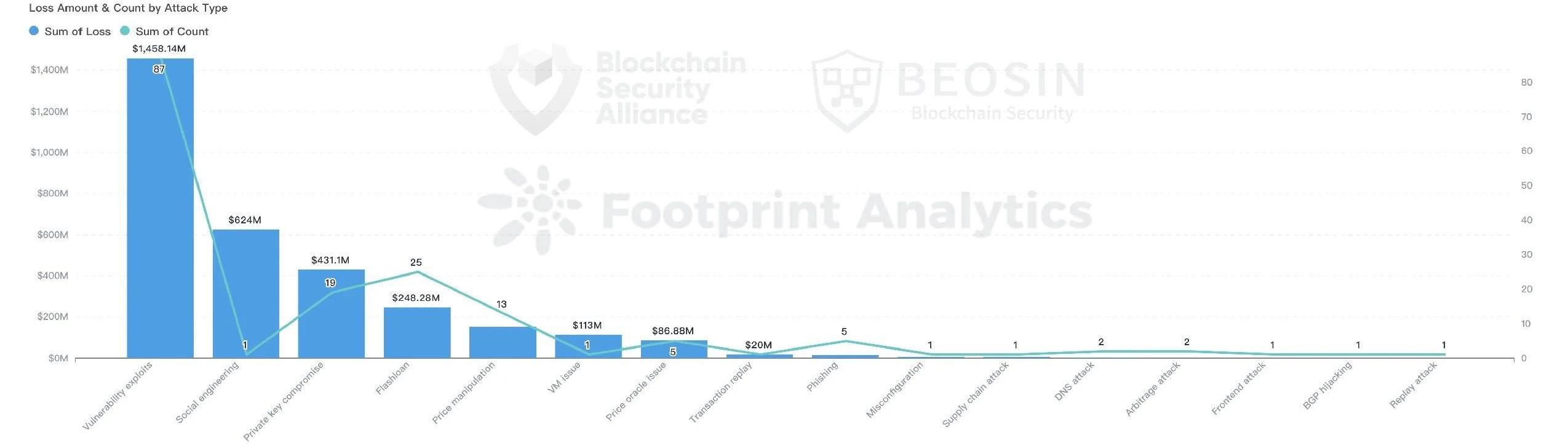

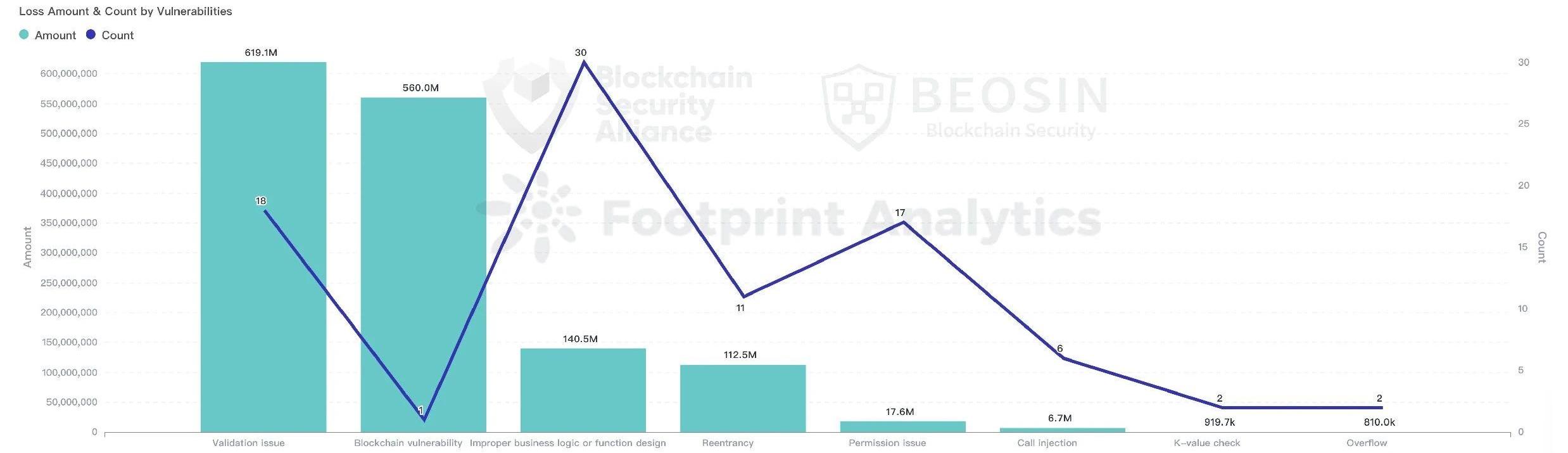

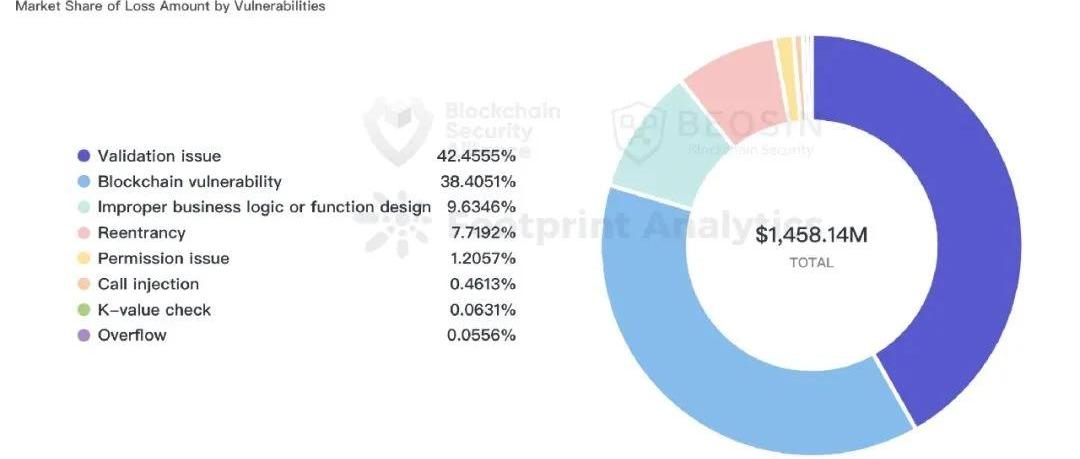

(注:FTX事件暂不计入)漏洞利用为全年频率最高、且损失最多的攻击方式。2022年全年涉及漏洞利用的攻击事件有87起,总损失达到了14.58亿美元。

损失金额排名第二的攻击方式为社会工程学,也就是3月的Ronin事件,损失金额达到了6.24亿美元。损失金额排名第三的攻击方式为私钥泄露,19次私钥泄露共造成损失约4.3亿美元,其中有8起事件单次损失金额都在1000万美元以上。根据部分事件的调查结果来看,团队成员/前成员盗取私钥的情况频发,项目方需要格外注意运营安全,加强团队管理。还有部分因使用第三方工具导致私钥泄露的情况,建议项目方在使用第三方工具前均应进行仔细的安全评估。

按照漏洞类型细分,造成损失最多的前三名分别是验证问题、链平台漏洞和业务逻辑/函数设计不当。18次验证问题造成了6.19亿美元的损失,主要事件包括:Wormhole事件中的签名验证漏洞、Nomadbridge事件中的消息验证绕过等。

出现频次最高的是业务逻辑/函数设计不当问题,达到了30次。在Beosin的日常审计过程中,该类漏洞也是出现频率最高、最容易被开发者忽略的问题。五、项目审计情况

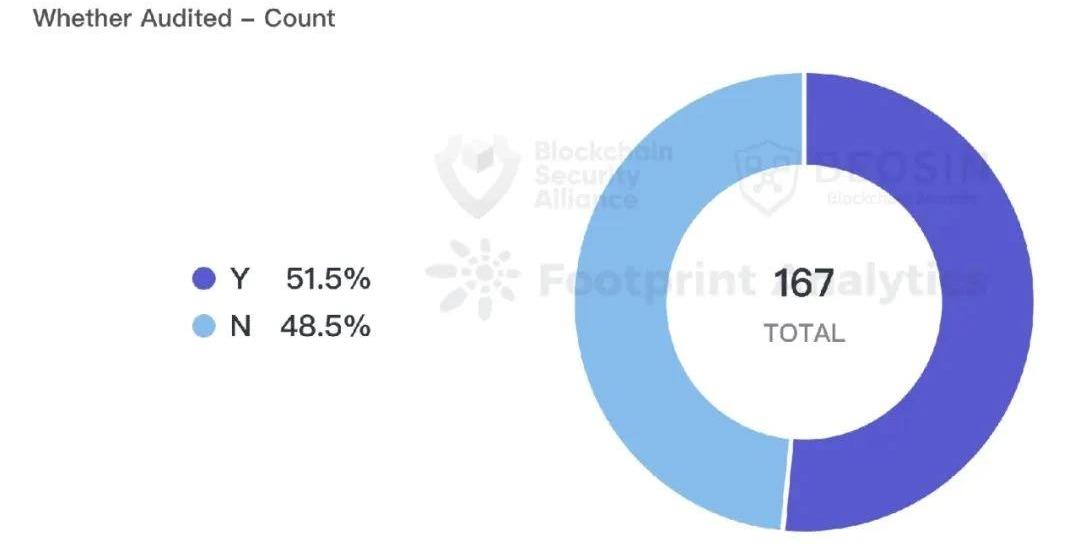

在2022年监测到的167次主要攻击事件里,经过审计与未经审计的项目几乎各占一半,比例分别为51.5%和48.5%。在86个经过审计的项目里,仍有39次攻击事件源自于漏洞利用。整个市场审计质量不容乐观。经过Beosin对这些事件的复盘发现,绝大部分漏洞是完全可以在审计阶段发现并修复的。2022年因合约漏洞被攻击的项目中,没有出现Beosin审计过的项目。建议项目上线之前一定要寻找专业的安全公司进行审计,才能有效地保障资产安全。六、被盗资金流向分析

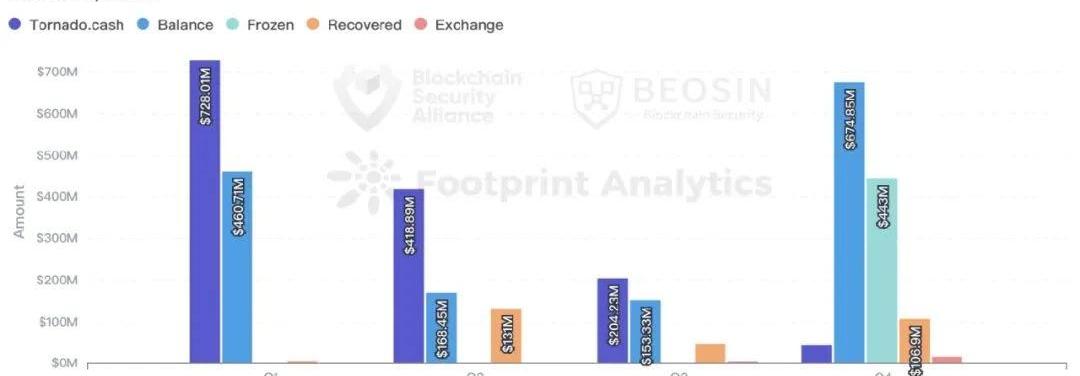

2022年约有13.96亿美元的被盗资金转入了TornadoCash,占所有攻击事件损失资金的38.7%。自8月TornadoCash受到美国OFAC制裁后,转入TornadoCash的资金较上半年大幅下降。第四季度仅有4485万美元的资金转入了TornadoCash。全年约有2.89亿美元的被盗资金得以追回,仅占所有损失的8%。其中绝大部分来自白帽黑客主动返还。约有1824.8万美元的被盗资金流入了各类交易所。通常一些涉案金额较少的黑客会在攻击后立刻将资金转入交易所。对交易所而言,能在攻击发生的及时识别黑客地址并阻止其交易尤为重要。约有4.43亿美元的被盗资金被交易所冻结,其主要金额来源于10月的BNBChain事件,当时币安立即冻结了黑客80%至90%的资金,实际损失在1亿美元左右。七、Rugpull数据

2022年全年共发生Rugpull事件243起,总涉及金额达到了4.25亿美元。

243起rugpull事件中,涉及金额在千万美元以上的共8个项目。210个项目跑路金额集中在几千至几十万美元区间。

2022年,Rugpull事件具有以下特点:1.全年Rug项目数量多。平均每1.5天就有一个项目跑路。2.Rug周期时间短。大部分项目在上线后3个月内就跑路,因此大部分资金量集中在几千至几十万美元区间。3.多数项目未经审计。有些项目的代码里暗藏后门函数,对于普通投资者而言,很难评估项目的安全性。4.社交媒体信息欠缺。至少有一半的rugpull项目没有完善的官网、推特账号、电报/Discord群组。5.项目不规范。有些项目虽然也有官网和白皮书,但仔细一看有不少拼写和语法错误,有些甚至是大段抄袭。6.蹭热点项目增多。今年出现了各类蹭热点币种跑路事件,如Moonbird、LUNAv2、Elizabeth、TRUMP等,通常及其快速地上线又火速卷款而逃。Beosin安全团队对2023区块链安全行业展望

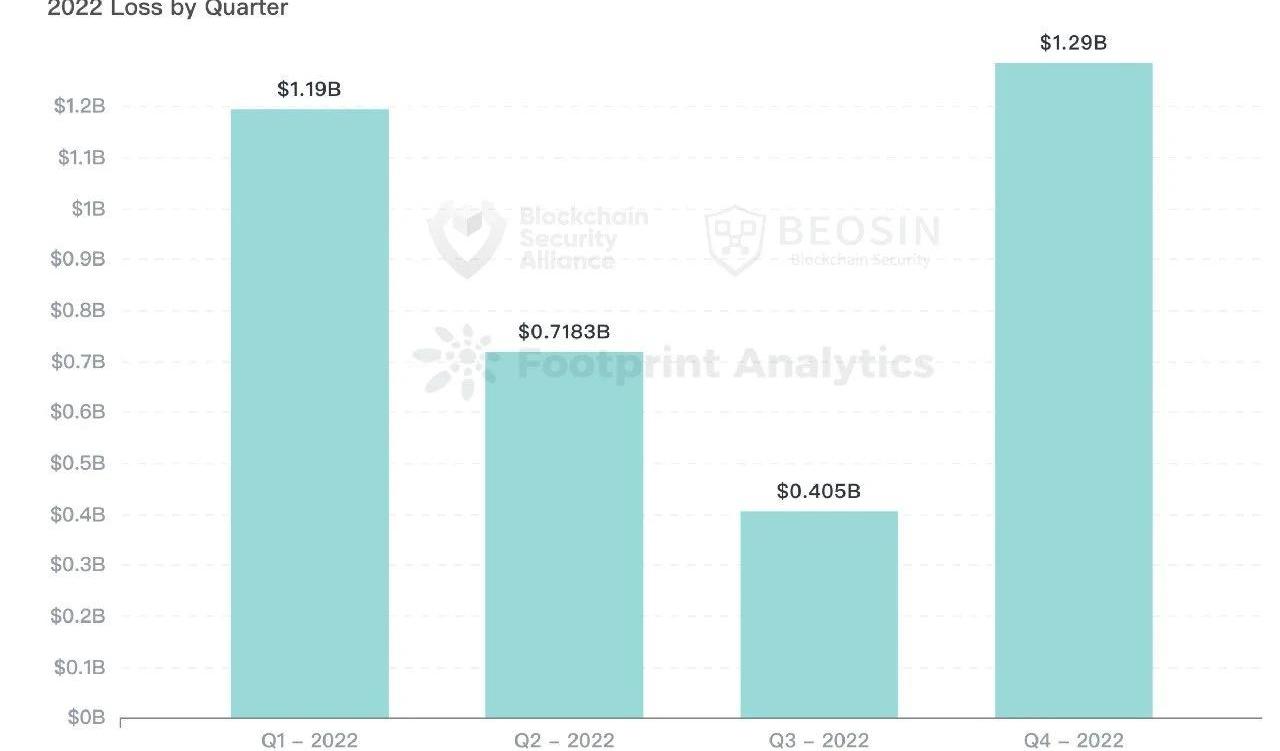

2022年,全球加密市场发生了诸多大事件:加密总市值大幅缩水;Terra崩盘、三箭资本(3AC)和FTX破产;TornadoCash遭受制裁;以太坊合并;新公链快速发展。在市值严重缩水的情况下,2022年黑客盗取资金却创下了新高。全年因各类攻击造成的总损失达到了36亿384万美元,比2021年增加了约11.6亿美元。2022年全球Web3安全形势比以往都要严峻。全年攻击事件中,仅有8%的资金被追回。在TornadoCash今年8月遭到制裁之后,第三、四季度的被盗资金流入TornadoCash的金额的确较第一、二季度大幅减少,但黑客攻击频率和盗取金额在第三、四季度并没有减少。要真正程度上抑制黑客的猖獗活动,需要整个行业做出多方努力,包括以下方面:1.快速制定和完善全球监管体系。真正有震慑力的,还是要对加密领域本身的犯罪行为诉诸法律制裁。目前已有一些国家的监管政策已初具雏形,预计2023年全球会有更多国家将监管政策体系化。2.从源头对黑客攻击进行阻断。目前整个安全市场包括Beosin已有一些成功阻断黑客攻击的案例,随着技术的逐渐成熟,2023年预计会有更多的黑客攻击在源头上被阻断。3.被盗资金追回。项目方、用户、安全公司、交易所、监管机构需要多方合作,锁定黑客链上地址及更多身份信息。随着全球监管体系的完善,找回被盗资金将不再是小概率事件。4.加强整个基础设施建设。2023可能会出现从基础设施层面解决行业安全的新技术或新项目。同时,现存的区块链头部项目方也会对自身安全进行系统优化。5.项目方做好自身安全防护。部分项目开发匆忙、未经审计就上线是导致项目遭受攻击的一大原因。此外,合约安全、私钥/钱包安全、传统安全、甚至团队运营安全等,有一个薄弱的领域都可能让项目方造成巨大损失。对于项目方来说,需要一个解决方案能兼顾各方面的安全问题。明年预计会有更多成熟的项目方找到相对完善的解决方案。6.新兴赛道的安全防护。在熊市的情况下,整个市场都在等待Web3的下一个叙事。2023年新兴赛道一旦刚开始流行,因为成熟度不完善、大量新项目方新用户涌入,必定会成为黑客的首要攻击目标。整个市场的安全从业者必须具备快速学习的能力,以应对市场不断变幻的新兴挑战。7.个人用户安全意识的提升。明年的大趋势是降低普通用户进入Web3的门槛,面向新用户进行安全知识普及教育是非常有必要的。8.更便捷有效的治理模式。个人用户遭遇资产被盗的情况,往往由于金额较小、信息零散、关注度低、报案无果等原因最终不了了之。目前已有一些DAO针对此类问题建立了初步的解决方式,预计明年会有更完善的体系出现。9.更开放、共享的安全行业。正如上面所提到的,合约安全、私钥/钱包安全、传统安全、团队运营安全等方方面面都需要保障,而这需要整个安全行业的共同努力。这也是Beosin成立的初心。*区块链生态安全联盟由多家具有多元化的行业背景单位发起,包括大学机构、区块链安全公司、行业协会、金融科技服务商等。第一批理事单位包括Beosin、SUSSNiFT、NUSAIDF、BAS、FOMOPay、OnchainCustodian、Semisand、Coinhako、ParityBit、华为云。目前加入的成员包括:火币大学、Moledao、LeastAuthority、PlanckX、CodingGirls、Coinlive、FootprintAnalytics、Web3Drive、DigitalTreasuresCenter、LegalDAO、BuidlerDAO。安全联盟成员未来将齐心协力、通力合作,借助生态合作伙伴的力量,不断发挥技术优势为全球区块链生态提供安全价值。同时,联盟理事会欢迎更多区块链相关领域的有识之士加入,共同捍卫区块链生态安全。

特别感谢BalajiSrinivasan以及Coinbase、Kraken和Binance团队的探讨。每当大型中心化交易所崩溃时,一个常被提及的问题是:我们是否可以利用加密技术来解决这个问题.

1900/1/1 0:00:00周末,黑猫社区与创作黑猫的艺术家SHHAN的撕*大战在推特上引起了很多人的围观。总结下来,社区成员对于SHHAN的三项操作表示质疑:未将销售所获的NFT版税给社区分成根据社区成员的叙述,黑猫社区.

1900/1/1 0:00:00熊市当下,回顾过去一年的市场表现,能发现各赛道较去年的牛市来说都十分低迷。从总交易量、交易额、市值、TVL等常见的数据侧体现出市场低点,然而从开发者数量、用户数量等关键数据维度所体现出来是市场的.

1900/1/1 0:00:00熊市漫漫,热点分散。在缺乏明确投资机会的当下,本着“宁可错付gas,不能放过大毛”的原则,我将视线与精力投向了优质项目交互,说不定还能提前发现下一价值标的,是吧.

1900/1/1 0:00:00作者|秦晓峰编辑|郝方舟出品|Odaily星球日报 当加密公司向法院申请破产保护时,债权人要想拿回资产,在提交完索赔证明表格后只能被动等待.

1900/1/1 0:00:00Canto第三季线上黑客松已于12月1日正式启动,旨在为Canto生态输出更多新项目。Canto是一个基于CosmosSDK打造的L1DeFi公链.

1900/1/1 0:00:00