DNSHijacking(劫持)大家应该都耳濡目染了,历史上MyEtherWallet、PancakeSwap、SpiritSwap、KLAYswap、ConvexFinance等等以及今天的CurveFinance,十来个知名加密货币项目都遭遇过。但很多人可能不一定知道其劫持的根本原因,更重要的是如何防御,我这里做个简单分享。DNS可以让我们访问目标域名时找到对应的IP:Domain->IP_REAL如果这种指向关系被攻击者替换了:Domain->IP_BAD(攻击者控制)那这个IP_BAD所在服务器响应的内容,攻击者就可以任意伪造了。最终对于用户来说,在浏览器里目标域名下的任何内容都可能有问题。DNS劫持其实分为好几种可能性,比如常见的有两大类:域名控制台被黑,攻击者可以任意修改其中的DNSA记录(把IP指向攻击者控制的IP_BAD),或者直接修改Nameservers为攻击者控制的DNS服务器;在网络上做粗暴的中间人劫持,强制把目标域名指向IP_BAD。第1点的劫持可以做到静默劫持,也就是用户浏览器那端不会有任何安全提示,因为此时HTTPS证书,攻击者是可以签发另一个合法的。第2点的劫持,在域名采用HTTPS的情况下就没法静默劫持了,会出现HTTPS证书错误提示,但用户可以强制继续访问,除非目标域名配置了HSTS安全机制。重点强调下:如果现在有Crypto/Web3项目的域名没有强制HTTPS(意思是还存在HTTP可以访问的情况),及HTTPS没有强制开启HSTS(HTTPStrictTransportSecurity),那么对于第2点这种劫持场景是有很大风险的。大家擦亮眼睛,一定要警惕。对于项目方来说,除了对自己的域名HTTPS+HSTS配置完备之外,可以常规做如下安全检查:检查域名相关DNS记录(A及NS)是否正常;检查域名在浏览器里的证书显示是否是自己配置的;检查域名管理的相关平台是否开启了双因素认证;检查Web服务请求日志及相关日志是否正常。对于用户来说,防御要点好几条,我一一讲解下。对于关键域名,坚决不以HTTP形式访问,比如:http://examplecom而应该始终HTTPS形式:https://examplecom如果HTTPS形式,浏览器有HTTPS证书报错,那么坚决不继续。这一点可以对抗非静默的DNS劫持攻击。对于静默劫持的情况,不管是DNS劫持、还是项目方服务器被黑、内部作恶、项目前端代码被供应链攻击投等,其实站在用户角度来看,最终的体现都一样。浏览器侧不会有任何异常,直到有用户的资产被盗才可能发现。那么这种情况下用户如何防御呢?用户除了保持每一步操作的警惕外。我推荐一个在Web2时代就非常知名的浏览器安全扩展:@noscript(推特虽然很久很久没更新,不过惊喜发现官网更新了,扩展也更新了),是@ma1的作品。NoScript默认拦截植入的JavaScript文件。

慢雾:Let's Encrypt软件Bug导致3月4日吊销 300 万个证书:Let's Encrypt由于在后端代码中出现了一个错误,Let's Encrypt项目将在撤销超过300万个TLS证书。详情是该错误影响了Boulder,Let's Encrypt项目使用该服务器软件在发行TLS证书之前验证用户及其域。慢雾安全团队提醒:数字货币行业有不少站点或内部系统为安全目的而使用 Let's Encrypt 自签证书,请及时确认是否受到影响。如有影响请及时更新证书,以免造成不可预知的风险。用户可查看原文链接在线验证证书是否受到影响。[2020/3/4]

声音 | 慢雾科技余弦:攻击者通过同样的手机号搞定目标用户在 Coinbase 上的权限:慢雾科技创始人余弦针对最近数字货币交易平台的 SIM 卡转移攻击发文称,前些天有人的 Coinbase 账号遭遇了 SIM Port Attack(SIM 卡转移攻击),损失了超过 10 万美金的数字货币,很惨痛。攻击过程大概是:攻击者通过社会工程学等手法拿到目标用户的隐私,并到运营商得到一张新的 SIM 卡,然后通过同样的手机号轻松搞定目标用户在 Coinbase 上的权限。SIM 都被转移了,这就很麻烦了,基本来说我们很多在线服务都是通过手机号来做的二次验证或直接身份验证,这是一个非常中心化的认证方式,手机号成为攻击的弱点。这个攻击以前在国内也有不少案例,运营商的风控策略也越来越强大,但策略这东西总是有绕过方式,这种方式主要就是社会工程学,当然也不排除其他方式的结合。不是我不信任运营商或中心化服务,而是这种重要的资产,大家要更加谨慎了,大额的数字货币是不是应该有更安全的存放方式?相关平台的安全风控策略是不是也该多琢磨如何再提升提升?[2019/5/27]

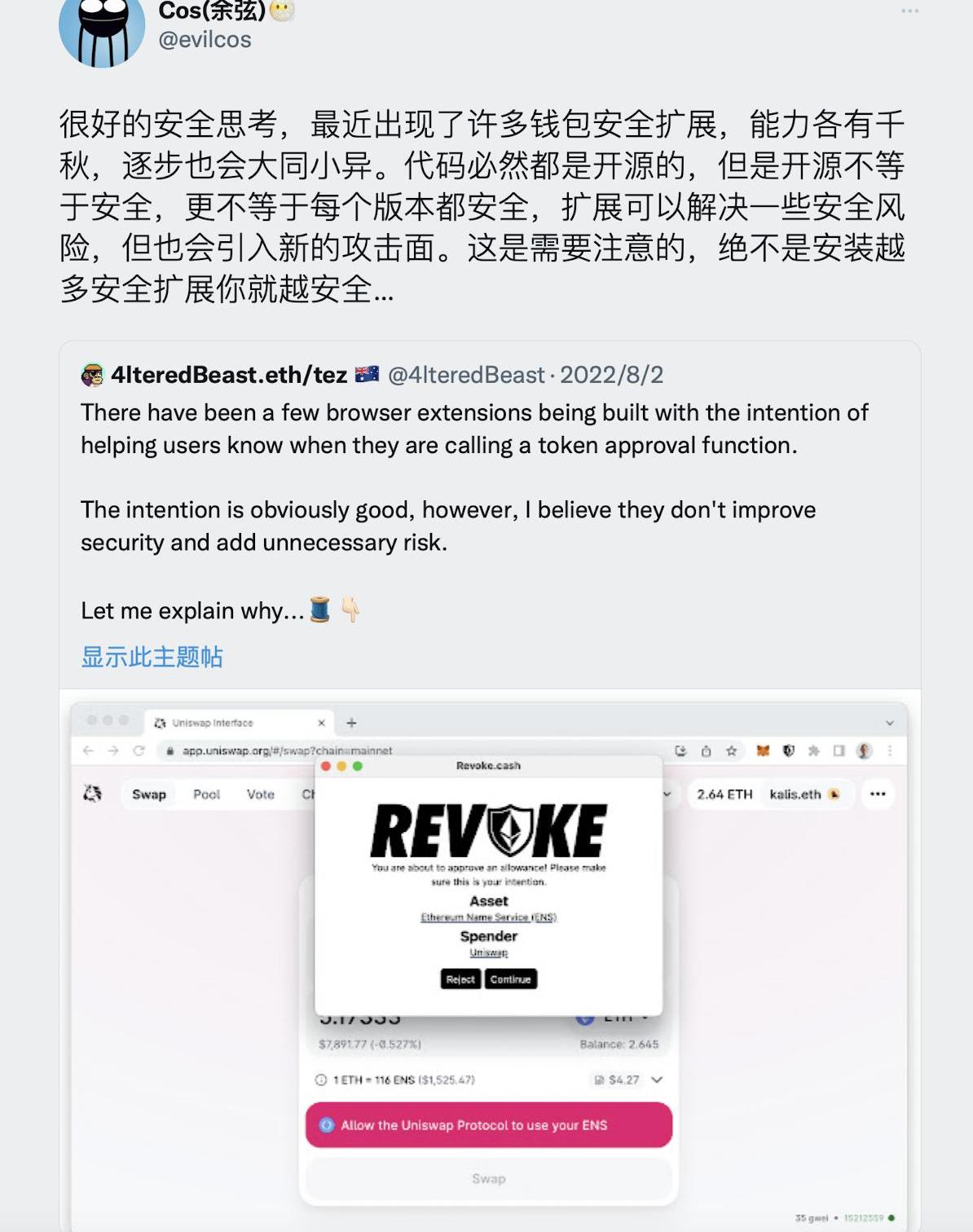

但是NoScript有一点的上手习惯门槛,有时候可能会很烦,我的建议是对于重要的域名访问可以在安装了NoScript的浏览器(比如Firefox)上进行,其他的尽管在另一个浏览器(如Chrome)上进行。隔离操作是一个很好的安全习惯。许多你可能觉得繁琐的,驾驭后、习惯后,那么一切都还好。但是这并不能做到完美防御,比如这次@CurveFinance的攻击,攻击者更改了其DNSA记录,指向一个IP_BAD,然后污染了前端页面的:https://curvefi/js/app.ca2e5d81.js植入了盗币有关的恶意代码。如果我们之前NoScript信任了Curve,那么这次也可能中招。可能有人会说了要不要多安装一些浏览器安全扩展,我的看法之前已经提过:

声音 | 慢雾:EOS假充值红色预警后续:慢雾安全团队今早发布了 EOS 假充值红色预警后,联合 EOSPark 的大数据分析系统持续跟踪和分析发现:从昨日开始,存在十几个帐号利用这类攻击技巧对数字货币交易所、钱包等平台进行持续性攻击,并有被真实攻击情况。慢雾安全团队在此建议各大交易所、钱包、DApp 做好相关防御措施,严格校验发送给自己的转账交易在不可逆的状态下确认交易的执行状态是否为 executed。除此之外,确保以下几点防止其他类型的“假充值”攻击: 1. 判断 action 是否为 transfer 2. 判断合约账号是否为 eosio.token 或其它 token 的官方合约 3. 判断代币名称及精度 4. 判断金额 5. 判断 to 是否是自己平台的充币账号。[2019/3/12]

声音 | 慢雾安全团队:建议检查充值所在的区块来避免回滚交易攻击:据 IMEOS 报道,针对凌晨出现的 BetDice 等大量头部 DApp 遭受回滚交易攻击的情况,慢雾安全团队建议 EOS 交易所及中心化钱包在通过 RPC 接口 get_actions 处理热钱包充值记录时,应检查充值 transaction 所在的 block_num 是否小于 last_irreversible_block(最新不可逆区块),如果 block_num 大于 last_irreversible_block 则表示该区块仍然是可逆的,存在“假充值”风险。[2018/12/19]

这个话题我暂时先介绍到这,目的是尽可能把其中要点进行安全科普。至于其他一些姿势,后面有机会我再展开。原地址

2022年8月8日,美国财政部的海外资产控制办公室的官网显示,将部分与TornadoCash协议或与之相关的以太坊地址进行交互的地址,放入SDNList(美国特别制定国民名单).

1900/1/1 0:00:00编者按:以太坊创办人V神在EthCC期间接受了Bankless创始人DavidHoffman的专访,以下内容编译自Bankless,内文经过排序、删减.

1900/1/1 0:00:00NFT数据日报是由Odaily星球日报与NFT数据整合平台NFTGO合作的一档栏目,旨在向NFT爱好者与投资者展示近24小时的NFT市场整体规模、交易活跃度.

1900/1/1 0:00:00去中心化科学(DeSci)是一项旨在建立公共基础设施的运动,用于使用Web3工具公平和平等地资助、创造、审查、信用、存储和传播科学知识.

1900/1/1 0:00:00Odaily星球日报译者|念银思唐美国弗吉尼亚州一家规模68亿美元的养老基金正寻求通过投资加密借贷市场来提高其回报率,尽管该行业的危机已导致数家公司破产,并使散户投资者蒙受重大损失.

1900/1/1 0:00:00主要观点:许多Web3基础设施协议通过在Web3生态系统内外提供服务来产生稳定的收入。服务范围从存储到计算再到无线数据传输;随着熊市的加深,Web3基础设施收入仅下降了10%,这表明尽管协议总体.

1900/1/1 0:00:00