10月27日,链必安-区块链安全态势感知平台舆情监测显示,DeFi借贷协议CreamFinance再次遭受攻击,损失达1.3亿美元。被盗的资金主要是CreamLP代币和其他ERC-20代币。关于本次攻击,成都链安技术团队第一时间进行了事件分析。

#1事件概览

攻击如何发生Eventoverview被盗约1.3亿美元!CreamFinance今年第五次遭黑客攻击,可能它真的有吸引“渣男”的体质。10月28日消息,DeFi协议CreamFinance针对闪电贷攻击事件发布回应称,其以太坊CREAMv1借贷市场被黑客攻击,攻击者从多个地址转移了价值约1.3亿美元的代币,没有其他市场受到影响。团队已经暂停了基于以太坊的v1借贷市场,并且正在进行事后审查。

#2事件具体分析

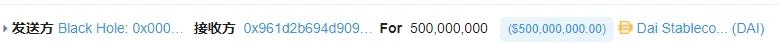

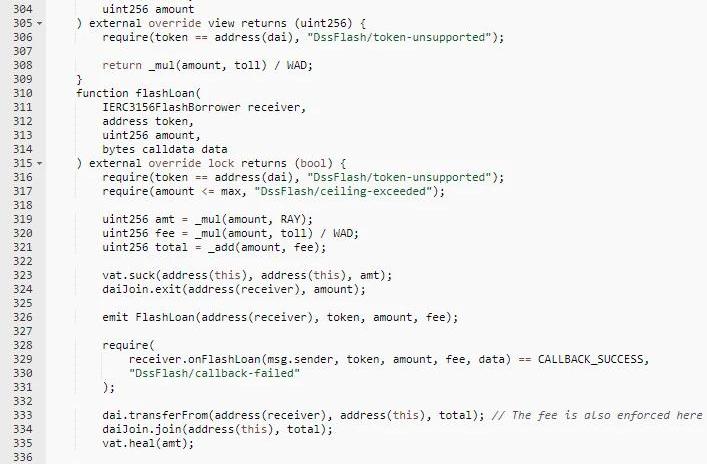

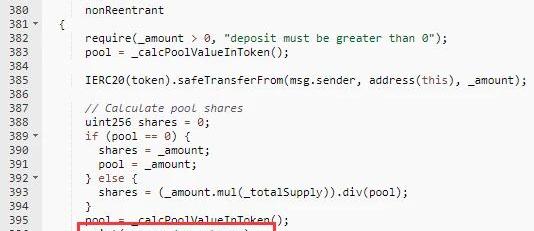

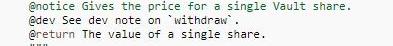

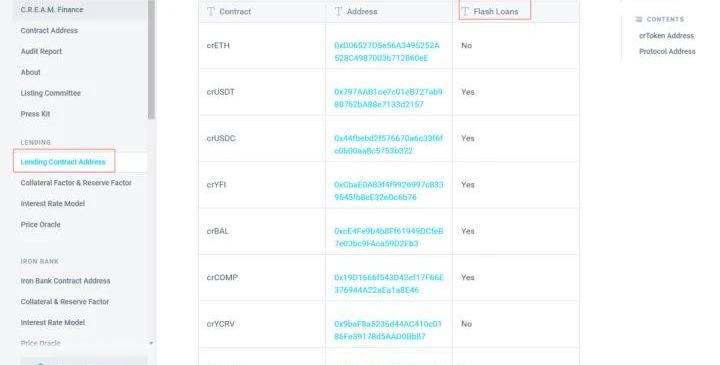

攻击者如何得手Eventoverview攻击者:0x24354d31bc9d90f62fe5f2454709c32049cf866b攻击合约:0x961d2b694d9097f35cfffa363ef98823928a330d0xf701426b8126BC60530574CEcDCb365D47973284交易hash:0x0fe2542079644e107cbf13690eb9c2c65963ccb79089ff96bfaf8dced2331c921.第一步先通过闪电贷从DssFlash合约借500,000,000DAI。

Atomic Wallet:已收到钱包被盗用的报告,正尽力调查:6月3日消息,加密钱包 Atomic Wallet 官方表示,我们收到了钱包被盗的报告,正在尽一切努力调查和分析原因。如果有更多相关消息,会第一时间发布。[2023/6/4 11:56:22]

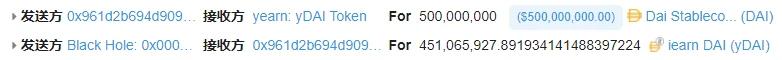

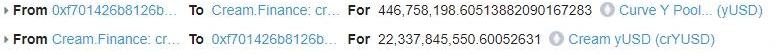

2.把DAI放到yDAI合约中进行抵押,换取451,065,927.891934141488397224yDAI。

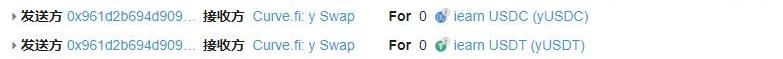

3.把换取yDAI代币放到Curve.fi:ySwap中添加流动性并获取447,202,022.713276945512955672yDAI+yUSDC+yUSDT+yTUSD。

安全团队:9天内已有11个BAYC系列NFT被盗,总价值约166万美元:4月6日消息,派盾(PeckShield)统计显示,9天内已有11个BAYC系列NFT被盗,总价值约166万美元,包括此前周杰伦遭受钓鱼攻击的BAYC # 3738 NFT。[2022/4/6 14:08:07]

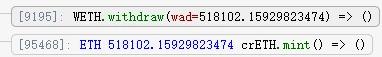

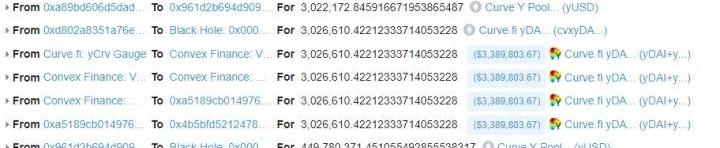

4.接着将447,202,022.713276945512955672yDAI+yUSDC+yUSDT+yTUSD抵押并获取446,756,774.416766306389278551yUSD。

5.再在crYUSD中调用铸币函数,铸造22,337,774,341.38713187个crYUSD代币。

印度一YouTube网红账户被盗,攻击者冒用Cardano创始人名义推广加密局:根据Cardano创始人Charles Hoskinson在推特上分享的一封电子邮件的截图,一位名叫Christo Seby的网民联系到了他。Seby声称自己来自印度马拉巴尔海岸的喀拉拉邦,他指控Charles Hoskinson侵入了Ashkar Techy的YouTube账户。Ashkar Techy是当地一个小有名气的YouTube网红,拥有65万名粉丝。Seby要求Hoskinson把账户归还给它的主人。他声称,如果不这样做,Charles Hoskinson就会“受到威胁”。据悉,事件起因系黑客控制了Techy的科技频道,并冒用Charles Hoskinson的名义推广一个“免费发放代币局”。(U.Today)[2021/7/26 1:16:43]

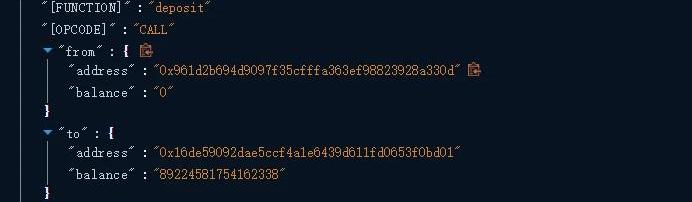

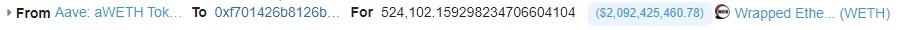

6.攻击合约A(0x961d2b694d9097f35cfffa363ef98823928a330d)在构造函数里创建了攻击合约B(0xf701426b8126BC60530574CEcDCb365D47973284),在5之后,攻击合约B从AAVE借贷524,102.159298234706604104WETH

安全公司:Upbit被盗ETH开始大规模转至交易所:从昨日早上8点左右开始,Upbit被盗ETH开始出现大规模异动,之前被标记地址中的资金开始进行统一有序的拆散转移,转移的资金又汇聚至多个不同的地址,经过几轮的转移混淆操作之后,黑客开始将进入下一阶段,通过多个中间地址将资金转移至多个交易所的多个充币地址,开始大规模地尝试销赃,截止目前,销赃还在持续。经过成都链安安全人员粗略统计,已经进入交易所的资金有数万ETH。

涉及到的主要中转地址:

0xcfF3C62215BC7Bb1F5abfCEb8A0AE13dF993B6ec将汇聚的8632.129466ETH再分散转移至中间地址或者交易所充币地址。

0x34c94ed40af27472feff13d2079cd50540e4416e将汇聚的7499.978496ETH分散转入多个BYEX交易所充币地址。

0x2C40ce8D12dB859C3197BCe60fB128e5fceaD9E6为上一层地址,转入各大交易所充币地址的同时,也向上述两个地址补充资金。[2020/5/14]

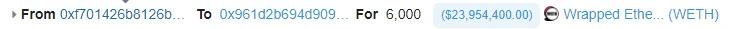

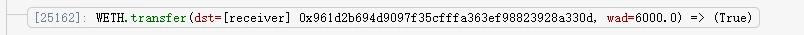

7.B发送6000WETH给A

Reddit论坛证实用户比特币现金被盗事件:此前,多名Reddit论坛用户表示自己的账户被黑客入侵,并将比特币现金洗劫。目前Reddit已经证实,正在调查内部安全问题、以及多名其论坛成员比特币现金被窃事件。[2018/1/5]

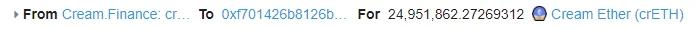

8.B将剩余的WETH兑换为ETH,并以此调用crETH池子进行抵押。

9.使用攻击合约B借出446,758,198.60513882090167283个YUSD代币,并以此铸币crYUSD,铸完币后归还,并将crYUSD发送给A,重复两次。

10.使用攻击合约B借出446,758,198.60513882090167283个YUSD,发送给A。

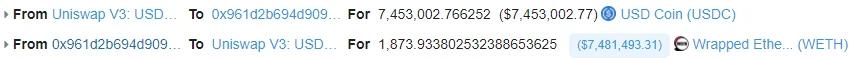

11.使用1,873.933802532388653625WETH在uniswapv3中交换出7,453,002.766252个USDC。

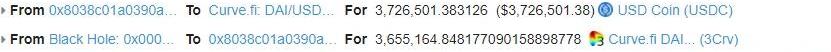

12.将3,726,501.383126个USDC在Curve.fi中交换为DUSD。

13.将DUSD交换为450,228,633.135400282653487952yDAI+yUSDC+yUSDT+yTUSD。

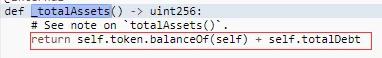

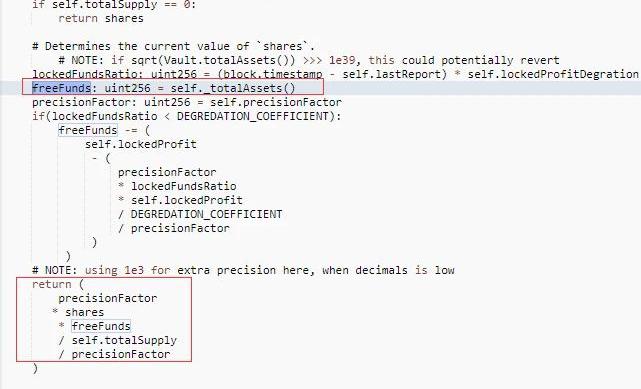

14.将8,431,514.81679698041016119个yDAI+yUSDC+yUSDT+yTUSD直接发送回yUSD抵押池。由于使用直接转账,totalDebt不变,balanceOf变大,导致totalAsset变大,最终影响到oracle预言机的价格获取pricePerShare变大,即可以通过抵押yUSD借出更多的代币。

15.以yUSD代币为抵押,借出cream协议所有支持借贷的代币。

16.最后归还攻击A合约的闪电贷。

#3事件复盘

我们需要注意什么CaseReview本次攻击是典型的闪电贷进行价格操作,通过闪电贷获取大量资金后,利用合约设计缺陷,大幅改变价格导致获利。Cream的预言机价格计算使用与yUSD的totalAsset有关。向yUSD合约直接转账时,不会更新Debt,从而使totalAsset增大,从而使得yUSD价格变高,可以从Cream中借出更多的资金。

注意此前,CreamFinance已经至少遭到黑客的四次攻击,这次攻击也使得该项目成为黑客成功攻击次数最多的DeFi项目。今年2月13日,黑客利用AlphaHomoraV2技术漏洞从CreamFinance旗下零抵押跨协议贷款功能IronBank借出ETH、DAI、USDC等资产,导致该项目损失约3800万美元。此后AlphaFinance表示将全额赔付资产。同月28日,DeFi聚合平台Furucombo遭到严重漏洞攻击,CreamFinance储备金账户受影响,CreamFinance团队随即撤销了所有对外部合约的批准,但仍损失110万美元。3月15日,CreamFinance域名遭到黑客攻击,部分用户会看到网站发起输入助记词的请求,很快该项目官方发推提醒用户不要输入助记词,表示其智能合约和用户资金仍然安全,并在1个小时后宣布重新获得域名所有权。8月30日,CreamFinance因可重入漏洞遭遇闪电贷攻击,黑客获利4.2亿个AMP、1308个ETH以及少量USDC等稳定币资产,总资产价值超过3400万美元。加上本次攻击事件,CreamFinance可以说是年度最“衰”的DeFi项目。

作者:AmyLiu图片来源:比推终端,CoinGecko,推特,Bybt比推终端数据显示,自10月1日0.0000069美元的低点以来.

1900/1/1 0:00:00图片来源:Bloomberg,Twitter作者AmyLiu彭博社最近发现,投资者通过使用比特币来保护自己免受通胀上升的担忧。在一条推文中,彭博社称比特币为“最好的通胀对冲”.

1900/1/1 0:00:00吴说作者|刘全凯本期编辑|ColinWu2021年11月5日15:55,央视网发布了标题为“鱿鱼币暴涨5分钟内跌至0.1美分”的消息和播报视频.

1900/1/1 0:00:00作者:AmyLiu图片来源:网络金融行动特别工作组(FATF)的虚拟资产指南更新列出了一套全面的指导方针,以规范快速发展的加密货币领域.

1900/1/1 0:00:00我们正处于“后公链时代”,公链之王以太坊向2.0稳步推进,窗口期内Layer2和“竞争链”们重讲着“快、便宜、好用”的老故事,并通过兼容EVM与开发跨链桥,承接以太坊溢出价值.

1900/1/1 0:00:00作者|Soraya出品|白话区块链早前Optimism已宣布将升级为EVM全兼容,开发者可使用Solidity智能合约直接在Layer2部署以太坊上所运行的工具.

1900/1/1 0:00:00