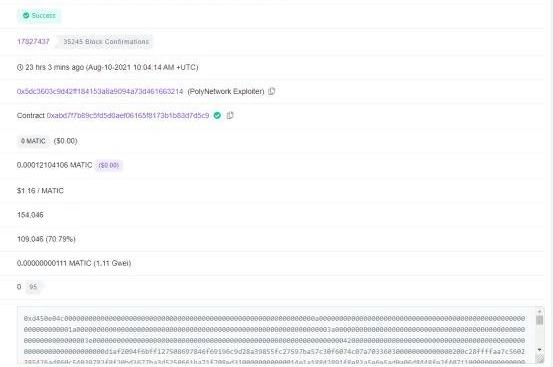

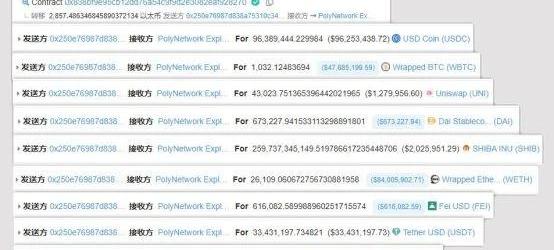

之前的明星爆火项目O3想必大家还有印象,不过在一天前崩盘了,O3Swap的池子被盗,因为O3的资金放在poly里,所以poly被黑导致了O3覆灭;8月10日晚,跨链协议PolyNetwork遭受攻击,Ethereum、BinanceChain、Polygon3条链上近6亿美元资金被盗。因为两家被攻击的平台背后是同一家技术团队,且有NEO背书,被盗原因是项目方在合约里给自己留有超级权限,黑客利用这个超级权限的后门将池子里的币全部都转走。LBank蓝贝壳学院这里科普一下,PolyNetwork被曾被认为是当前市场上可落地性最佳的跨链互操作性协议,真正做到异构跨链。目前,已经支持的异构跨链协议包括:Bitcoin、Ethereum、NEO、Ontology、Elornd、Ziliqa、币安智能链、Switcheo、火币生态链等。回顾事件:攻击最早发生于8月10日17:55,黑客在以太坊陆续从PolyNetwork智能合约转移了9638万个USDC、1032个WBTC等资产,总价值超过2.6亿美元;18:04起,黑客在Polygon从该项目智能合约转移了8508万USDC;18:08起,黑客在BSC从该项目智能合约转移了8760万个USDC、26629个ETH等资产。

NFT收藏者sevenseason 14枚BAYC NFT被盗,损失约1000 ETH:12月17日消息,12月17日消息,NFT收藏者sevenseason在社交媒体上发文表示,其个人收藏的共计14枚BAYCNFT收藏已全部被盗,事发时他以为自己在和NFT社交IP平台Unemployed签署许可协议。据Etherscan数据显示,sevenseason地址(0xd82开头)持有的14枚BAYC于大约2小时前全部转入黑客地址(0x933开头),此后黑客陆续以约69ETH均价(当前BAYC系列地板价为64.8ETH)与若干新买家达成交易,共计获利约968.95ETH。[2022/12/17 21:51:02]

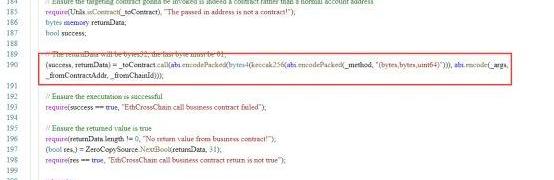

这是整个加密历史上涉案金额最大的黑客事件,超过了鼎鼎大名的Mt.Gox事件,以及2018年的Coincheck大案。关于本次事件发生的具体原因,行业安全机构技术团队一直在进行实时监控,追踪漏洞原理和技术细节。经过分析,攻击者是利用了EthCrossChainManager合约中存在的逻辑缺陷,通过该合约调用EthCrossChainData合约中putCurEpochConPubKeyBytes函数更改Keeper为自有地址,然后使用该地址对提取代币的交易进行签名,从而将LockProxy合约中的大量代币套取出来。黑客是怎么得手的?攻击者地址:BSC:0x0D6e286A7cfD25E0c01fEe9756765D8033B32C71ETH:0xC8a65Fadf0e0dDAf421F28FEAb69Bf6E2E589963Polygon:被攻击的合约:BSC:A:0x7ceA671DABFBa880aF6723bDdd6B9f4caA15C87BB:0x2f7ac9436ba4B548f9582af91CA1Ef02cd2F1f03ETH:C:0x838bf9E95CB12Dd76a54C9f9D2E3082EAF928270D:0x250e76987d838a75310c34bf422ea9f1AC4Cc906Polygon:E:0xABD7f7B89c5fD5D0AEf06165f8173b1b83d7D5c9F:攻击交易:BSC:0x3eba3f1fb50c4cbe76e7cc4dcc14ac7544762a0e785cf22034f175f67c8d3be90x50105b6d07b4d738cd11b4b8ae16943bed09c7ce724dc8b171c74155dd496c250xd65025a2dd953f529815bd3c669ada635c6001b3cc50e042f9477c7db077b4c90xea37b320843f75a8a849fdf13cd357cb64761a848d48a516c3cac5bbd6caaad5ETH:0xb1f70464bd95b774c6ce60fc706eb5f9e35cb5f06e6cfe7c17dcda46ffd59581Polygon:0x1d260d040f67eb2f3e474418bf85cc50b70101ca2473109fa1bf1e54525a3e010xfbe66beaadf82cc51a8739f387415da1f638d0654a28a1532c6333feb2857790在BSC上,攻击者首先通过传递精心构造的数据调用EthCrossChainManager合约中的verifyHeaderAndExecuteTx函数。由于verifyHeaderAndExecuteTx函数调用了内部函数_executeCrossChainTx,并且在该内部函数中使用用了call调用,攻击者通过精心构造的数据控制了call调用的参数_method,成功的以EthCrossChainManager合约的身份调用了EthCrossChainData合约中putCurEpochConPubKeyBytes函数更改Keeper为自有地址。这一步操作是为了后续能够获得有效Keeper签名后的交易,然后提取合约中的代币。

安全团队:BXH被盗资金出现异动,超1700万美元资金被跨链转移到BTC网络:9月4日凌晨(UTC+8),慢雾监控到 BXH 被盗资金出现异动,经慢雾 MistTrack 分析,异动详情如下:

1/BSC 链,黑客地址 0x48c9...7d79 Approve Cake Token 给 PancakeSwap。

2/ETH 链,黑客地址 0x48c9...7d79 将 3987.78 WETH Withdraw 成 ETH。

3/ETH 链,黑客地址 0x4967...Eb35 使用 Uniswap、Curve 将 DAI 全部兑换为 renBTC 和 WBTC,兑换后总数分别为 858.0454 renBTC 和 795.2618 WBTC;其中 858.0454 renBTC(价值约 1701 万美元) 已全部跨链到 BTC 链,跨链后地址为 1DYR...heSF,目前 BTC 暂未进一步转移。

截止目前,BXH 被盗资金并没有出现转移到交易所的情况,全部被盗资金仍在黑客地址中。慢雾 MistTrack 将持续监控被盗资金的转移。[2022/9/4 13:07:50]

安全团队:PREMINT攻击者目前已将被盗资金转移到Tornado Cash:7月18日消息,据成都链安技术团队分析,目前PREMINT攻击者6个黑地址中,仅0x99AeB028E43F102C5776F6B652952BE540826bf4地址剩余84.5ETH,成都链安链必追平台监测到攻击者目前已将被盗资金陆续转移到Tornado Cash。此前消息,黑客在PREMINT网站中通过植入恶意的JS文件实施钓鱼攻击,PREMINT官方提醒用户不要签署任何设置批准所有的交易。[2022/7/18 2:20:33]

上述调用攻击者构建的_method实际上并不是putCurEpochConPubKeyBytes,这是因为call调用中只有函数名是用户可控的,参数为固定的数量和类型。攻击者通过构造与putCurEpochConPubKeyBytes具有相同函数签名的f1121318093函数实现了对EthCrossChainData合约中putCurEpochConPubKeyBytes函数的调用。完成修改Keeper之后,攻击者便可以对任意交易进行签名。攻击者通过多笔有效Keeper签名后的交易将B合约中ETH、BTCB、BUSD以及USDC代币全部取出。由于ETH和Polygon与BSC上具有相同的代码和Keeper,攻击者在完成BSC上的攻击之后,将之前构造的数据在ETH和Polygon上进行重放,将ETH和Polygon上Keeper也修改为了自有地址。

周杰伦被盗BAYC已由BendDAO.eth免费转回machibigbrother.eth:4月29日消息,BAYC#3738原作为礼物由machi赠送周杰伦,后于2022年4月1日愚人节被盗,BendDAO为阻止其在黑市上流通,买下后在BendDAO协议内安全保管至今,现已经免费回赠给machi,自此BAYC#3738又回归猿猴社区。

作为BAYC社区支持者,BendDAO蓝筹NFT抵押借贷协议上线40天,链上TVL已超80000 ETH,目前BendDAO已经是第一大BAYC/MAYC持有者,平台已持有上线蓝筹各一枚,将深入开展社区运营。[2022/4/30 2:41:10]

Wormhole被盗事件报告:攻击者利用Solana端合约签名验证漏洞盗取ETH:2 月 5 日,Wormhole 发布针对 2 月 2 日遭黑客攻击被盗 12 万枚 ETH 事件的报告。报告指出,此次事件中 Wormhole 的漏洞具体是 Solana 端核心 Wormhole 合约的签名验证代码存在错误,允许攻击者伪造来自“监护人”的消息来铸造 Wormhole 包装的 ETH。目前已通过添加缺少的核查来修复该漏洞。

另外,报告还提到 Wormhole 路线图中有几个项目可以进一步加强跨链消息传递和桥接的安全性,包括用于隔离各个链风险的会计机制、动态风险管理、持续监控和早期发现事件。[2022/2/5 9:33:04]

然后使用同样的攻击手法,取出了D合约中全部的ETH、USDC、WBTC、UNI、DAI、SHIB、WETH、FEI、USDT和renBTC以及F合约中全部的USDC。

攻击者在Polygon归还101万USDC。Ps:现在一大堆人在打币给黑客地址留言要币因为听说有人要了以后得到13.5个eth我们需要注意哪些事情?本次攻击事件主要原因是合约权限管理逻辑存在问题,任意用户都可以调用verifyHeaderAndExecuteTx函数进行交易的执行,并且在其内部进行call调用时,函数名可由用户控制,恶意用户可以通过精心构造数据异常调用部分函数。同时EthCrossChainManager合约具有修改Keeper的权限,正常情况下是通过changeBookKeeper函数进行修改,但在此次攻击中攻击者是通过精心构造的数据通过verifyHeaderAndExecuteTx函数中的call调用成功修改Keeper地址,而Keeper地址又可以对交易进行签名,Defi诞生以来最大损失的攻击事件因此产生。LBank蓝贝壳学院在此提醒大家,开发者在使用call调用时,尤其需要注意参数为用户可控的情况,一些特殊的合约以及函数需要对权限进行严格控制,避免被异常调用造成不可挽回的损失。

MantaNetwork宣布与波卡跨链DEX协议Zenlink达成战略合作,双方团队将共同探索『DeFi+隐私』领域,合作研发具有隐私保护功能的DEX,为『波卡DeFi可组合性』提供实用用例.

1900/1/1 0:00:00作者Apatheticco阅读延伸:《解析加密货币定量分析「四大金刚」:价格、交易量、供应量以及市值》在之前的一篇文章里,我们简单介绍了目前行业中应用比较广泛的几个指标,即定量分析“四大金刚”.

1900/1/1 0:00:00我们今天在互联网上的体验与20年前大不相同。你可能是通过关注帖子、电子邮件通讯或基于兴趣的算法自动提出的建议来阅读这篇文章的,这种交互范式就是我们通常所说的Web2.0,也就是我们现在所处的社交.

1900/1/1 0:00:00北京时间8月13日凌晨0点,我们在全球社区举办了一场直播。这场直播有多火,看看twitter转发数就知道! 在昨晚的直播中,Manta核心贡献者Shumo、Victor、Kenny跟大家同步了M.

1900/1/1 0:00:00作者|秦晓峰编辑|郝方舟出品|Odaily星球日报 北京时间16日晚间,去中心化组织BitDAO在SushiSwap旗下MISO平台进行代币BIT发行,总计2亿个.

1900/1/1 0:00:00GameFi持续火爆,新老玩家正加速涌入。据DappRadar统计,链游玩家数量在9月6日超过66万,近半年增幅超1120%。 近半年链游玩家数量统计与此同时,越来越多的资金正流入这一赛道.

1900/1/1 0:00:00