编者按:本文来自头等仓区块链研究院,作者:DominikHarz,编译:头等仓-Mark,Odaily星球日报经授权转载。如果不引入新治理合约的延迟,您有可能窃取Maker的所有抵押品并使用闪电贷发行任意数量的Dai。任何人都可以执行攻击,只需要支付交易费用,而无需持有任何MKR。如果Maker在闪电贷池的流动性池超过阈值之前不引入延迟,则几乎没有机会阻止攻击。Maker知道了攻击方式,并在2月21日举行投票,以防止攻击。介绍

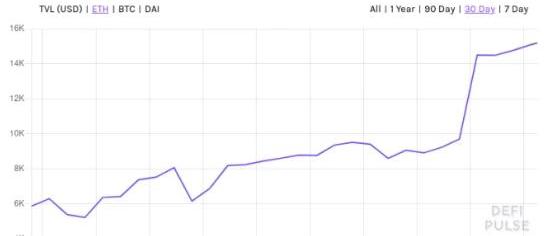

Maker及其Dai稳定币是以太坊上最受欢迎的去中心化金融项目,智能合约锁定了约7亿美元。Maker协议依赖于智能合约中编码的治理流程。MKR代币持有人可以投票替换现有的治理合约,投票与MKR的持有量成正比。MKR代币的总数约为987530,其中选定的钱包或合约持有大量代币:Maker基金会:117993MKRa16z:60000MKR0xfc7e22c6afa3ebb723bdde26d6ab3783aab9726b:51291MKR0x000be27f560fef0253cac4da8411611184356549:39645MKR注意:Maker治理合约包含多方的MKR令牌。治理攻击

安全团队:MTDAO项目方的未开源合约遭受闪电贷攻击,损失近50万美元:金色财经报道,据Beosin EagleEye Web3安全预警与监控平台检测显示,MTDAO项目方的未开源合约0xFaC064847aB0Bb7ac9F30a1397BebcEdD4879841遭受闪电贷攻击,受影响的代币为MT和ULM。攻击交易为0xb1db9743efbc306d9ba7b5b892e5b5d7cc2319d85ba6569fed01892bb49ea499,共获利487,042.615 BUSD。攻击者通过未开源合约中的0xd672c6ce和0x70d68294函数,调用了MT与ULM代币合约中的sendtransfer函数获利(因为同为项目方部署,未开源合约0xFaC06484具有minter权限)。

Beosin安全团队分析发现攻击者共获利1930BNB,其中1030BNB发送到0xb2e83f01D52612CF78e94F396623dFcc608B0f86地址后全部转移到龙卷风地址,其余的swap为其他代币转移到其它地址。用户和项目方请尽快移除流动性,防止攻击合约有提币和兑换接口。[2022/10/17 17:29:32]

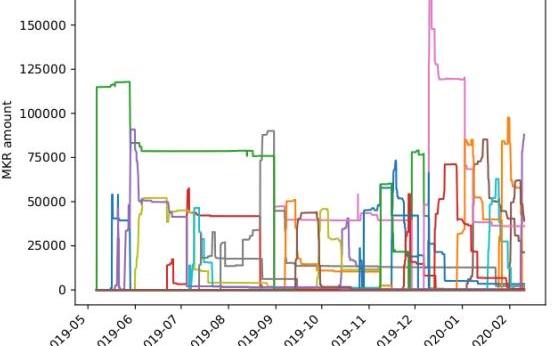

2019年12月,MicahZoltu指出了如何攻击治理合约。基本思想是积累足够的MKR代币,用攻击者恶意的治理合约替换现有的治理合约。这样,恶意治理合约便能够使攻击者完全控制系统,并撤回系统以及Dai中的任何抵押品。为了减少所需的MKR代币数量,他建议在对新的治理合约进行投票时执行攻击。目前,在治理合约中已锁定192,910个MKR代币。但是,如果将两个或三个合约与类似的代币分发并行地进行投票,则攻击者将需要较少的代币。如下图所示,这种情况过去经常发生:

安全团队:FEG项目在以太坊和BNB Chain上遭遇闪电贷攻击,损失130万美元:5月16日消息,据CertiK监测,FEG项目在以太坊和BNB Chain上遭遇闪电贷攻击,其代币价格下跌超80%,大约130万美元被转移。代币地址为:bsc:0xacfc95585d80ab62f67a14c566c1b7a49fe91167。[2022/5/16 3:19:19]

明显的攻击策略是通过智能合约对所需的MKR代币进行众筹,并向每位攻击者支付一定份额的奖金。但是,攻击者可能需要积累大约5万个MKR代币,才能有机会在没有Maker注意到这些动作的情况下攻击系统。新攻击策略:闪电贷

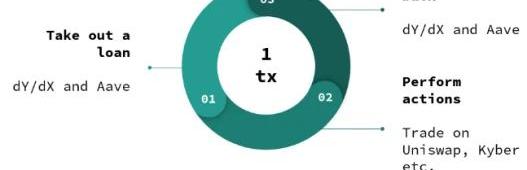

但是,如果我们考虑使用闪电贷,则可以完全取消大量MKR代币的要求。闪电贷是一个相当新的概念,因此在此进行简要说明。通常,借贷人必须提供抵押品以在DeFi项目中获得贷款。例如,在Maker中,A可以通过存入ETH借用Dai。这是必需的,这是在弱身份和经济上合理的代理人的模型下运作的。闪电贷取消了这个要求,因为它仅在单个交易中发生:1.A从闪电贷流动性提供者中提取贷款。2.A执行一些动作。A偿还了利息的闪电贷。

闪电贷平台Equalizer Finance将在Optimism上部署协议:3月15日消息,闪电贷平台 Equalizer Finance 宣布将在以太坊二层解决方案 Optimism 上部署闪电贷协议,这是继其 1 月在 Polygon 上完成闪电贷协议部署后的第二次集成。[2022/3/15 13:57:03]

闪电贷之所以有效,是因为以太坊虚拟机的设计方式:如果在该交易期间的任何时候,闪电贷失败,那么整个交易将被还原。因此,A可以无偿承担贷款风险,如果无法偿还贷款,那就像从未承担过一样。流动性提供者也获得了胜利:他们只有在A能够偿还贷款的情况下才借出资金。利用闪电贷和Oracle进行操纵套利

Cream Finance遭到闪电贷攻击原因系AMP代币合约存在可重入漏洞:8月30日,PeckShield派盾发推表示,CreamFinance遭闪电贷攻击是因为AMP代币合约引入了一个可重入漏洞。AMP是一种类似erc777的代币,在更新第一次借款之前,它被用来在转移资产的过程中重新借入资产。在tx示例中,黑客进行了500ETH的闪电贷,并将资金存入作为抵押品。然后黑客借了1900万美元AMP并利用可重入漏洞在AMPtokentransfer()中重新借入了355ETH。然后黑客自行清算借款。黑客在17个不同的交易中重复上述过程,总共获得5.98KETH(约1880万美元)。资金仍存放在以0xCE1F的地址中。派盾正在积极监控此地址的任何移动。据此前报道,抵押借贷平台CreamFinance遭遇闪电贷攻击,损失1800万美元。[2021/8/30 22:47:08]

2月14日和2月18日,发生了两起涉及闪电贷的事件,导致bZx停止了平台。在第一笔交易中,单笔闪电贷就能赚取1193ETH的利润。该交易使用智能合约执行,该合约在wBTC上开设了Fulcrum的空头头寸。在同一笔交易中,该笔交易从Compound借出了wBTC贷款,并在Kyber的Uniswap储备金上进行了wBTC的交易,导致滑点最终也降低了Fulcrum的价格,可以在bZx的事后评估中找到完整的详细信息。同样,第二起事件发生在2月18日,在一次交易中获利2378ETH。该交易涉及初始借入7500ETH以在Synthetix?的sUSD上买入多头头寸。Oracle操纵以减少所需的流动性

闪电贷套利机器人在巨鲸交易中花费约4ETH套利8万多USDC:8月11日消息,监控套利空间的闪电贷机器人花费约4ETH 的gas费从Uniswap上套利8 万多USDC。由于有“巨鲸”在Uniswap上用约1800万美金USDT一次性购买约40,000ETH (相关阅读:以太坊巨鲸在Uniswap上将ETH价格推高至450美元),造成了Uniswap上ETH超10% 的溢价;闪电贷机器人监控到该套利空间,花费约4ETH的gas费从中套利8 万多USDC。

该笔交易哈希为0x01afae47b0c98731b5d20c776e58bd8ce5c2c89ed4bd3f8727fad3ebf32e9481。从Etherscan显示的交易细节可看出,该笔交易包含了包括借款和还款在内的6步操作,共发生了15笔代币转移。(PANews)[2020/8/11]

对于攻击,假设50kMKR就足够了。即使在实践中,代币的数量可能会更多,闪电贷款的概念如何使Maker的安全难以保证,而不会造成治理延迟。以一种幼稚的方法,攻击者可以借一笔小额贷款购买5万个MKR代币。以目前的汇率,攻击者需要大约485000ETH来购买该数量的MKR,只有一个交易所Kyber有足够的可用容量。但是,攻击者还可以利用多个交易所从Kyber购买38kMKR,从Uniswap购买11.5kMK,从Switcheo购买500MKR,总计378940ETH。这个数字仍然很高,但已经减少了近100,000ETH!攻击者可以使用上面的Oracle操作策略来有效降低Kyber和Uniswap上的MKR价格。这是MKR的两个最大的提供者,并且显示出容易受到oracle价格操纵的影响,需要进一步分析以确定MKR价格可以降低多少。但是,在像wBTC这样的流动性较低的代币上,攻击者能够将价格波动操纵大约285%。获得足够的流动性

即使使用oracle操作,也需要大量ETH来执行对Maker的攻击。攻击者可以通过在同一笔交易中提取两笔闪电贷款来增加其流动性。Aave和dYdX保护自己免受重新进入的侵害,并且在单笔交易中仅允许一笔闪电贷款,但是攻击者可以在同一笔交易中从这两种协议借用ETH。组合方案

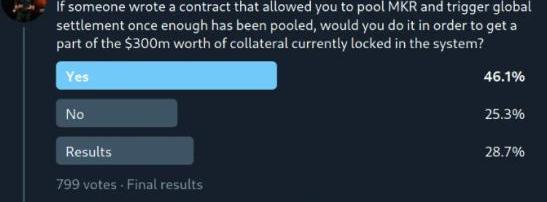

显然,可以将众筹和闪电贷结合起来。使用约107kETH的可用流动性,有可能从Kyber获得约10800MKR。这样一来,多个攻击者就可以将合计50kMKR的所需数量减少到大约39.2kMKR。正如非正式的Twitter调查显示,似乎有些人确实对这种攻击感兴趣:

还应注意,排名前四的帐户持有人能够在无需众筹的情况下执行攻击。最好的攻击时机

一旦可以通过闪电贷池获得足够的流动性,任何人都可以接管Maker治理合约。当流动性池达到该阈值时,一旦Maker开始投票,Maker就需要确保MKR代币分配得尽可能少。如果在此投票过程中的任何时候分发MKR都可以利用此漏洞,则可以剥夺任何抵押品。攻击者将能够窃取价值7亿美元的ETH抵押品,并能够随意创造新的Dai。由于Dai被用作其他协议的支持抵押品,因此这种攻击将遍及整个DeFi项目。此外,攻击者还可以利用他的Dai交易价值约2.3亿美元的其他货币。对策

Maker应修订新的治理合约,防止闪电贷攻击它的系统。具体来说,Maker基金会应该能够检查新的治理合约中是否存在恶意代码,并给予足够的时间做出反应。最低限度,新的治理合约不应在单个交易中生效。这样,攻击者可能无法从攻击中获利,从而无法偿还闪电贷。如果攻击者无法偿还闪电贷,那么攻击就永远不会发生。Maker将在2020年2月21日将此类合约进行表决。拟议的合约将激活治理安全模块,并防止此类闪电贷攻击。

文|秦晓峰编辑|Mandy王梦蝶出品|Odaily星球日报 过去四天,走势向好的比特币来了一记回马,给了疯狂加仓的多军沉重一击.

1900/1/1 0:00:00编者按:本文来自链内参,作者:内参君,Odaily星球日报经授权转载。随着比特币价格再次短暂突破1万美元的关键价位,比特币重新成为全球关注的焦点,并且在山寨币领域出现了一些强劲的反弹.

1900/1/1 0:00:00为了保持匿名及隐藏身份,中本聪与人交流讨论的时候鲜少甚至说从未透露过关于自己的信息;导致现如今大家对他的印象依旧非常模糊或者只是停留在想像的层面.

1900/1/1 0:00:00最近,“销毁潮”似乎蔓延到了公链。2月18日,隐私公链SERO超零币发布公告称,通过社区和基金会决议,经社区及基金会决议,将销毁剩余一半未产出代币,包括此前挖矿中销毁的部分,共计约3.5亿枚,这.

1900/1/1 0:00:00分析师|Carol编辑|毕彤彤出品|PANews去年此时,Staking风靡一时,诸多玩家“跑步”入场。过去一年,随着越来越多PoS公链上线,Staking市场正变得越来越广阔.

1900/1/1 0:00:002月24日星期一,香港恒生指数下跌1.8%;韩国综合股价指数下跌3.9%;美国道琼斯指数下跌3.56%,标普500指数下跌3.35%,纳斯达克指数下跌3.71%.

1900/1/1 0:00:00