1.前言

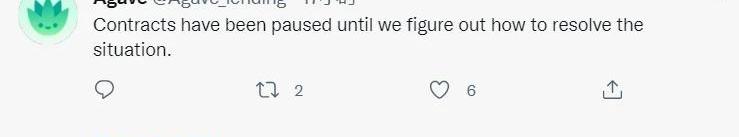

北京时间3月15日晚,知道创宇区块链安全实验室监测到Gnosis链上的借贷类协议HundredFinance与Agave均遭遇了闪电贷袭击,包括AAVE的分支Agave和Compound的分支HundredFinance。协议损失超1100万美元。目前项目方已暂停其数百个市场。

知道创宇区块链安全实验室第一时间跟踪本次事件并分析。

2.分析

BillHunters计划推出DeFi合约交易产品和NFT社交平台:5月3日消息,专注于去中心化市场的NFT产品聚合平台BillHunters Group将于今年5月推出新的合约交易产品。

BillHunters宣布在底层开放DeFi协议,集成MakerDAO和Compound等主流平台,使用户可以获得市场上高收益率的DeFi产品。BillHunters将聚合的资金投入到各大DeFi平台,并通过复利、杠杆和调仓等方式获取收益。

该公司还计划在未来推出DeFi-Exchange平台,这是面向所有创作者的NFT社交平台,包括艺术家、音乐家、影响者、游戏玩家和运动员。(Globenewswire)[2022/5/3 2:46:08]

2.1攻击者相关信息

百金融被攻击tx:

摩洛哥Attijariwafa银行加入RippleNet网络,并与Thunes达成合作:金色财经报道,摩洛哥最大的银行机构Attijariwafa Bank已加入RippleNet网络。Attijariwafa Bank管理的资产规模达533亿美元,此次合作将使该银行能够与其合作伙伴进行即时交易。Attijariwafa Bank还宣布与新加坡企业对企业(B2B)跨境支付网络Thunes建立合作伙伴关系。据悉,RippleNet的银行合作伙伴包括Santander、Bank of America、IndusInd Bank、Banco Rendimento等。(U.Today)[2022/1/20 9:00:36]

0x534b84f657883ddc1b66a314e8b392feb35024afdec61dfe8e7c510cfac1a098

洛杉矶街头服饰品牌The Hundreds将推特头像改为BAYC作品,或暗示合作:12月29日消息,洛杉矶街头服饰品牌The Hundreds将其推特头像改为了BAYC系列的NFT作品。从图中可以看到The Hundreds的“炸弹”Logo,或暗示将开展合作。

The Hundreds是Bobby Kim和Ben Shenassafar于2003年在洛杉矶创立的街头服饰品牌。此外,The Hundreds还出售印刷杂志,鞋类和眼镜。在2011年,《Complex》杂志将其评为第五大街头服饰品牌。[2021/12/29 8:10:56]

攻击合约:0xdbf225e3d626ec31f502d435b0f72d82b08e1bdd

攻击地址:0xd041ad9aae5cf96b21c3ffcb303a0cb80779e358

声音 | ThunderCore联合创始人:长远来看DApp和传统应用可以在对用户有利的环境中共存:ThunderCore联合创始人Chris Wang在接受采访时表示,DApp主要的优势是透明度。你可以通过查看网络上的智能合约代码来验证游戏开发者是否作弊,这也是和游戏应用程序现在DApp中如此流行的部分原因。例如,在游戏环境中,任何概率(例如游戏中的随机掉落战利品)都是开放给每个人看的。考虑到其采用面临的重大障碍,任何从传统应用到基于区块链的应用的大规模过渡在短期内似乎都不太可能。从长远来看,DApp和传统应用可以在对用户有利的环境中共存。[2019/7/22]

攻击后跨链匿名化:https://etherscan.io/txs?a=0xd041ad9aae5cf96b21c3ffcb303a0cb80779e358

The Hundreds现在提供“加密货币T恤”:据bitcoin news消息,The Hundreds现在已经开始提供“加密货币T恤”,其的灵感来源于数字美学和图像,可以在网上订购。消费者可以使用比特币,比特币现金,莱特币和以太坊购买限量版的衬衫,但只能通过Coinbase帐户购买。[2018/4/21]

龙舌兰被攻击tx:

0xa262141abcf7c127b88b4042aee8bf601f4f3372c9471dbd75cb54e76524f18e

攻击合约:0xF98169301B06e906AF7f9b719204AA10D1F160d6

攻击地址:0x0a16a85be44627c10cee75db06b169c7bc76de2c

攻击后跨链匿名化:https://etherscan.io/txs?a=0x0a16a85be44627c10cee75db06b169c7bc76de2c

2.2攻击流程

由于百金融与龙舌兰攻击流程与手法类似,因此我们使用百金融进行分析。

百金融攻击调用流程

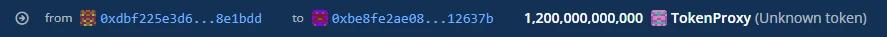

1、攻击者利用合约在三个池子中利用闪电贷借出WXDAI和USDC

2、在WETH池子质押借出的部分USDC

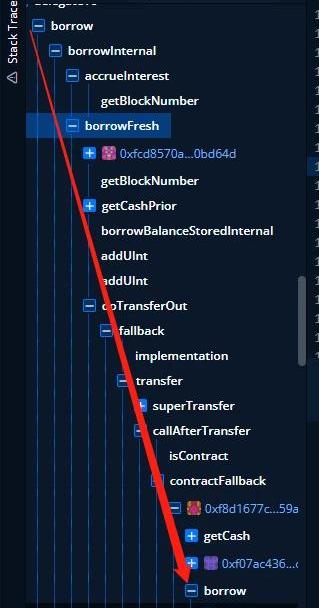

3、利用重入利用一笔质押,超额借出池子中资金

4、重复质押-重入借出步骤,将其他两个池子资产超额借出

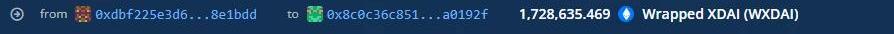

5、归还闪电贷

6、获利转移

2.3漏洞细节

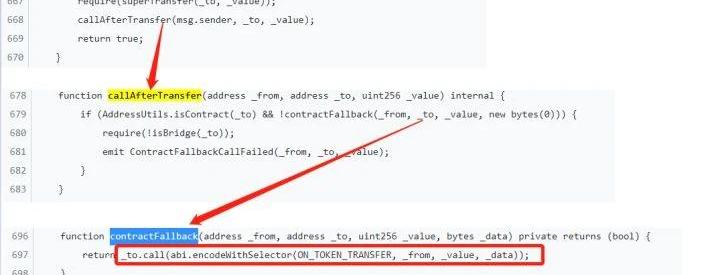

导致本次问题的根本原因是由于在Gnosis链上的官方桥接代币xDAI合约中实现了一个对于to地址的回调

合约实现地址:

https://blockscout.com/xdai/mainnet/address/0xf8D1677c8a0c961938bf2f9aDc3F3CFDA759A9d9/contracts

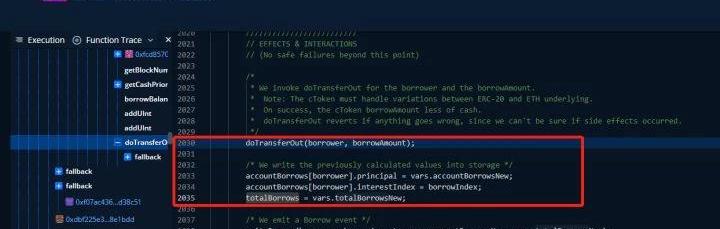

该回调将直接导致重入漏洞的产生,同时由于在HundredFinance团队fork的Compound版本中没有严格遵循检查-生效-交互,进而导致了总借贷量更新晚于重入实现。最终攻击者得以超额借贷。

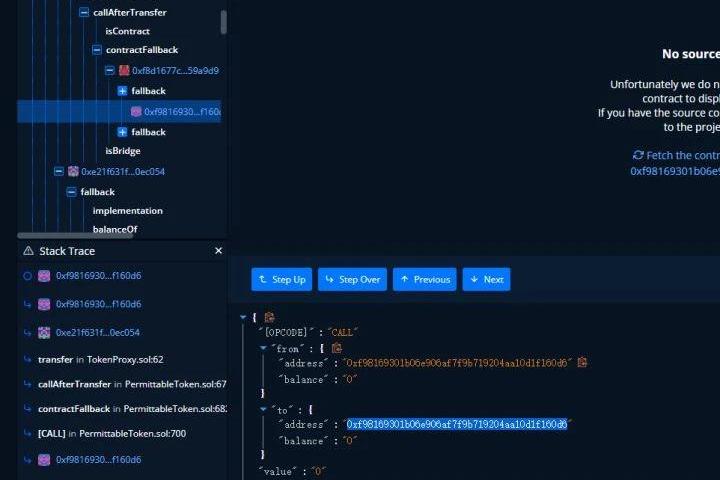

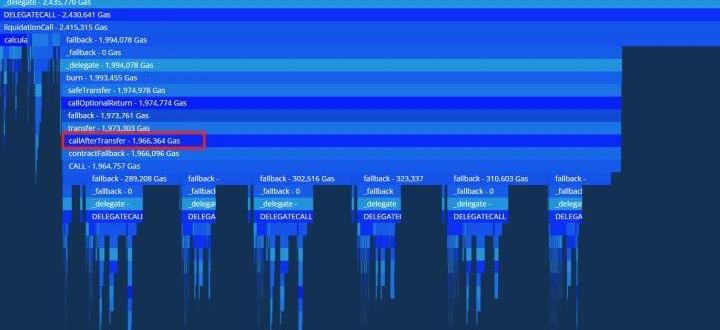

类似的,对于Agave项目方,攻击者利用liquidateCall函数内部调用会调用xDAI的callAfterTransfer方法进行回调,最终导致攻击者能再次进行借贷。

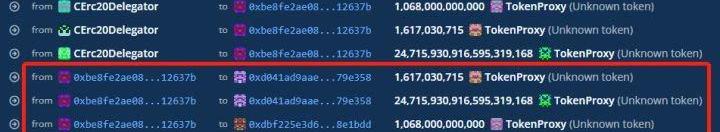

在百金融攻击中攻击者重入的调用路径如下:

在Agave攻击中攻击者回调路径如下:

3.总结

此次遭受攻击的两个借贷项目由于错误的引入了存在重入的token,同时项目方的fork的代码没有采用检查-生效-交互模式导致了问题的发生。

我们强调:对于一个优秀的项目的引用必须建立在足够的理解和严谨的开发上,尤其是存在差异化的部分,切忌顾此失彼最终因为一个小的差错导致项目全部的损失。

近期,各类合约漏洞安全事件频发,合约审计、风控措施、应急计划等都有必要切实落实。

Mar.2022,GraceDataSource:FootprintAnalytics区块链中的新项目层出不穷,虽然是一片蓝海但成功的仍然是少数.

1900/1/1 0:00:00程序维护中的一个基本问题是——缺陷修复总会以%的机率引入新的bug。所以整个过程是前进两步,后退一步.

1900/1/1 0:00:00科学数据的语料库是分散的、受访问控制的,它们的迅速增长已经超出了中心化服务的维护能力。点对点技术的最新发展使得建立一个对所有人开放的永久科学记录档案成为可能.

1900/1/1 0:00:00链上数据:30分钟内火币地址向Bitfinex转账约1亿USDT链闻消息,据WhaleAlert显示.

1900/1/1 0:00:00这是一个关于个体在DAO中积极做出有意义贡献的过程中所经历的特定时间点的讨论。 ThestrengthofaDAOcomesfrommanycontributors.积极的贡献者是DAO的命脉.

1900/1/1 0:00:00北京时间2022年3月31日上午10时左右,Fuse上的OlaFinance被恶意利用,导致约400万美元资产遭受损失.

1900/1/1 0:00:00