据慢雾区情报,发现 NFT 项目 verb 钓鱼网站如下:

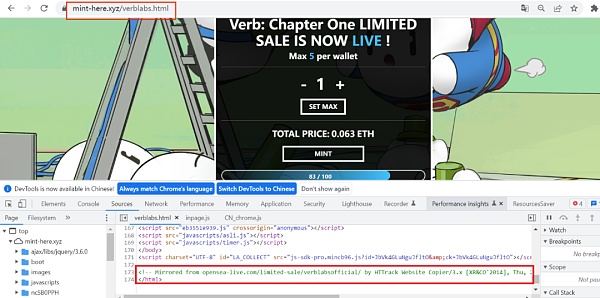

钓鱼网站 1:https://mint-here.xyz/verblabs.html

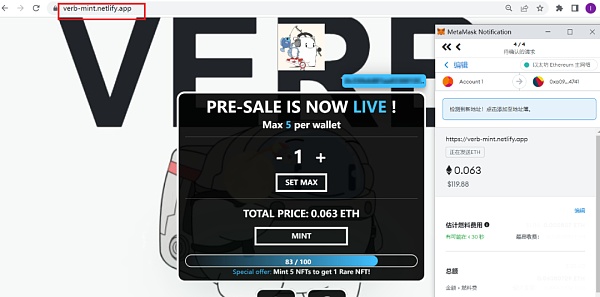

钓鱼网站 2:https://verb-mint.netlify.app

我们先来分析钓鱼网站 1:

查看源代码,发现这个钓鱼网站直接使用 HTTrack 工具克隆

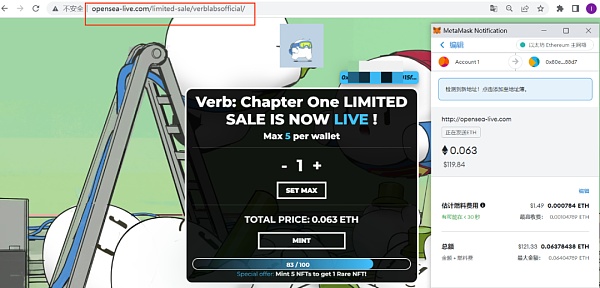

http://opensea-live.com/limited-sale/verblabsofficial/ 站点(钓鱼网站 3)。

此被克隆的站点非常可疑,似乎也是钓鱼网站。

慢雾:区块链因黑客攻击损失总金额已超300亿美元:金色财经报道,据慢雾统计数据显示,自2012年1月以来,区块链黑客造成的损失总金额约为30,011,604,576.24美元;黑客事件总数达到1101起。

其中Exchange、ETH Ecosystem、Bridge是在黑客攻击中损失最大的类别,损失金额分别为10,953,323,803.39美元、3,123,297,416.28美元,2,005,030,543.30美元。另外合约漏洞、Rug Pull、闪电贷攻击是最常见的攻击方式,分别发生黑客事件137起,106起,87起。[2023/7/7 22:24:09]

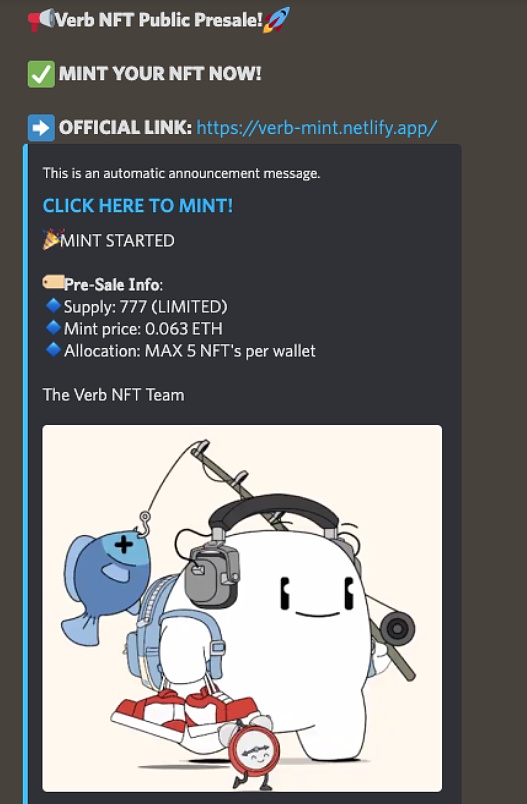

再来看下钓鱼网站 2:

慢雾:警惕针对 Blur NFT 市场的批量挂单签名“零元购”钓鱼风险:金色财经报道,近期,慢雾生态安全合作伙伴 Scam Sniffer 演示了一个针对 Blur NFT 市场批量挂单签名的“零元购”钓鱼攻击测试,通过一个如图这样的“Root 签名”即可以极低成本(特指“零元购”)钓走目标用户在 Blur 平台授权的所有 NFT,Blur 平台的这个“Root 签名”格式类似“盲签”,用户无法识别这种签名的影响。慢雾安全团队验证了该攻击的可行性及危害性。特此提醒 Blur 平台的所有用户警惕,当发现来非 Blur 官方域名(blur.io)的“Root 签名”,一定要拒绝,避免潜在的资产损失。[2023/3/7 12:46:39]

慢雾:LendHub疑似被攻击损失近600万美金,1100枚ETH已转移到Tornado Cash:金色财经报道,据慢雾区情报,HECO生态跨链借贷平台LendHub疑似被攻击,主要黑客获利地址为0x9d01..ab03。黑客于1月12日从Tornado.Cash接收100ETH后,将部分资金跨链到Heco链展开攻击后获利,后使用多个平台(如TransitSwap、Multichain、Uniswap、Curve和OptimismBridge)跨链或兑换被盗资金。截至目前,黑客已分11笔共转1,100ETH到Tornado.Cash。被攻击的具体原因尚待分析,慢雾安全团队将持续跟进此事件。[2023/1/13 11:10:43]

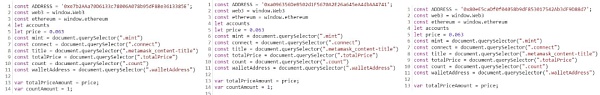

这三个站点仿佛都是一个模版生成出来的。

对照三个钓鱼网站分别揪出钓鱼地址:

慢雾: 警惕比特币RBF风险:据BitMEX消息,比特币于区块高度666833出现陈腐区块,并产生了一笔 0.00062063 BTC 的双花交易。根据 BitMEX提供的交易内容来看,双花的两笔交易的nSequence字段的值都小于0xffffffff -1。慢雾安全团队初步认为此次双花交易有可能是比特币中的RBF交易。[2021/1/20 16:38:01]

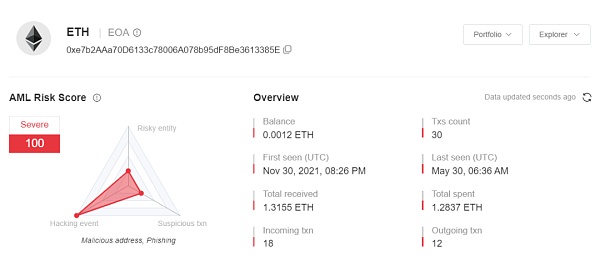

钓鱼地址 1:0xe7b2AAa70D6133c78006A078b95dF8Be3613385E

钓鱼地址 2:0xa096356DeB502d1F5670A2E26a645eA4dbAA4741

钓鱼地址 3:0x80eE5caDf0f04058b9dF853017542Ab3dF9D88d7

慢雾:Let's Encrypt软件Bug导致3月4日吊销 300 万个证书:Let's Encrypt由于在后端代码中出现了一个错误,Let's Encrypt项目将在撤销超过300万个TLS证书。详情是该错误影响了Boulder,Let's Encrypt项目使用该服务器软件在发行TLS证书之前验证用户及其域。慢雾安全团队提醒:数字货币行业有不少站点或内部系统为安全目的而使用 Let's Encrypt 自签证书,请及时确认是否受到影响。如有影响请及时更新证书,以免造成不可预知的风险。用户可查看原文链接在线验证证书是否受到影响。[2020/3/4]

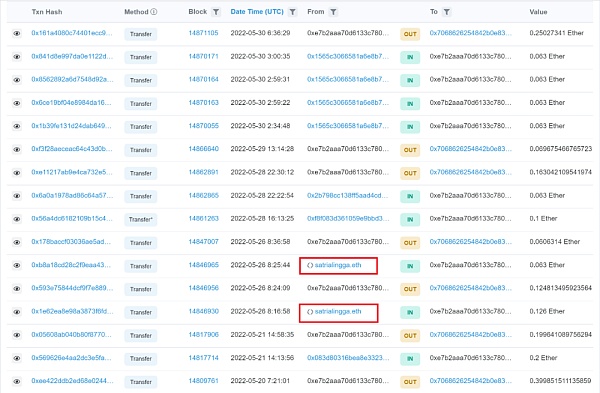

先分析钓鱼地址 1 (0xe7b…85E):

发现地址 satrialingga.eth?转入过两笔 ETH,分别是 0.063 和 0.126。

随后在 Twitter 上找到了用户 /img/2022812222741/5.jpg" />

?(https://twitter.com/satrialingga_/status/1529776369533480961)

根据用户 /img/2022812222741/6.jpg" />

子直接留了个钓鱼形象的 NFT 图片,生怕别人认不出来这是钓鱼网站么?

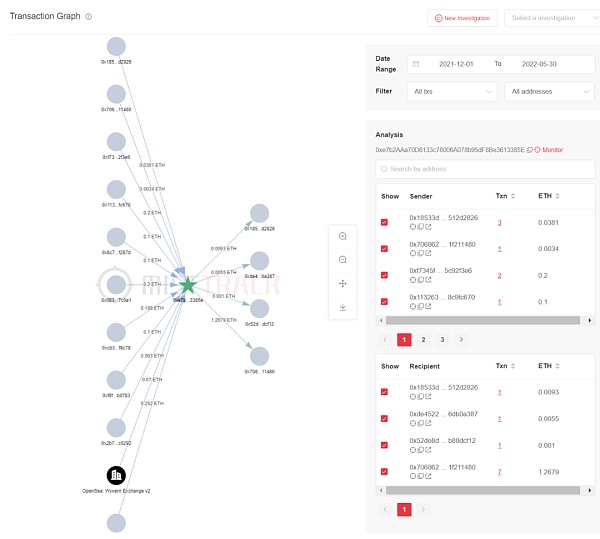

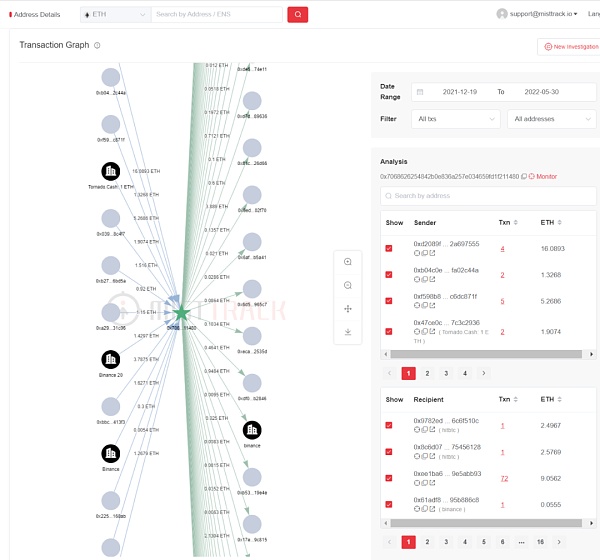

接着,我们使用 MistTrack 分析钓鱼地址 1:

发现盗来的钱基本被立马转走。

查看交易数较大的这个地址:

0x7068626254842b0e836a257e034659fd1f211480:

该地址初始资金来自 TornadoCash 转入的两笔 1 ETH,总共收到约 37 ETH,并通过 189 笔转出洗币,有从 Binance 提币和入金的交易记录。

接着,我们来分析钓鱼网站 2。

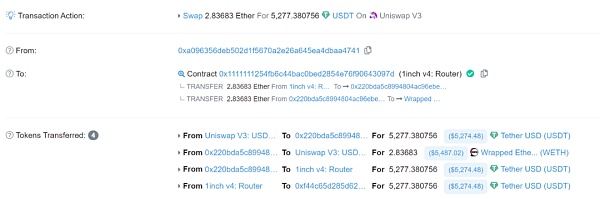

发现地址 2(0xa09…741)将盗来的大部分 ETH 都被换成 USDT,并转到地址0xf44c65d285d6282c36b85e6265f68a2876bf0d39,目前未转移。

来看看最后一个钓鱼网站3:

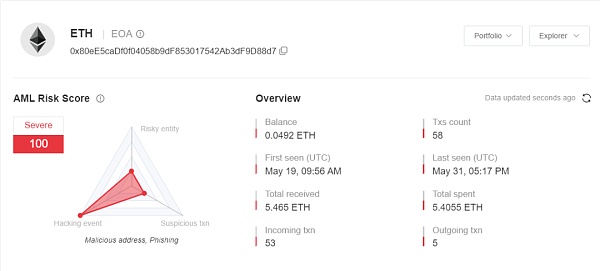

经 MistTrack 分析,地址 3 (0x80e…8d7) 共收到约 5.5 ETH,入金交易有 53 笔,看来被的人挺多。

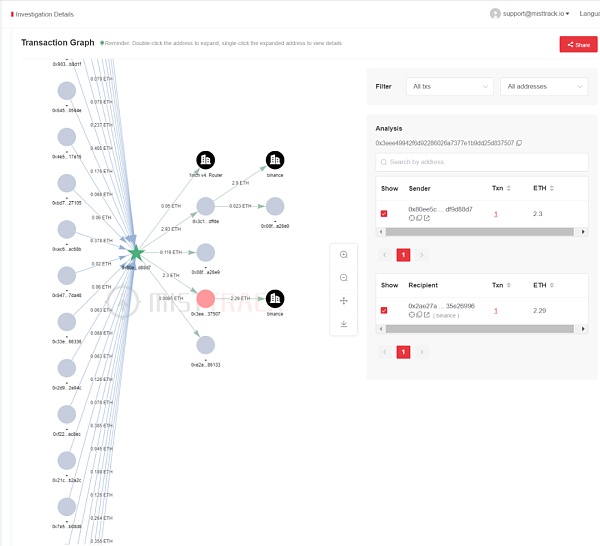

继续追踪,发现大部分 ETH 转入 Binance 地址

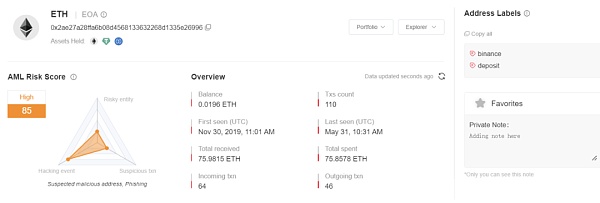

0x2ae27a28ffa6b08d4568133632268d1335e26996:

此地址在 MistTrack 的风险等级为高风险,共收到约 76 ETH。

以上就是本次关于 Verb 钓鱼网站的全部分析内容。

总结

本文主要是说明了由两个小钓鱼网站分析出一个大钓鱼网站的事件。NFT 钓鱼网站层出不穷,制作成本非常低,已经形成流程化专业化的产业链,这些子通常直接使用一些工具去 copy 比较出名的 NFT 项目网站,诱用户输入私钥助记词或者是诱导用户去授权。建议大家在尝试登录或购买之前,务必验证正在使用的 NFT 网站的 URL。同时,不要点击不明链接,尽量通过官方网页或者官方的媒体平台去加入 Discord 等,这也能避免一些钓鱼。

By:耀&Lisa

本文翻译自ADAM《Representative of ADAM American Community : Web3.

1900/1/1 0:00:00(1)总收入:Web3商业模式已经大有发展,其中最强大的仍然是“出售区块空间”,其次是 NFT 交易平台、DeFi 、GameFi 和基础设施.

1900/1/1 0:00:00朋友,你听说过 " 元宇宙 " 吗?你想探索马尔代夫的海底吗?想在火星漫步吗?或是想在私人游艇上开 Party 吗?未来已来,在数字钢筋构建起来的元宇宙中.

1900/1/1 0:00:00市场普遍认知上最有价值、最有潜力的蓝筹NFT在过去一周迅速下跌。近期,美联储接连加息,LUNA和Celsius相继发生闪崩,监管与股市、证券市场关联性等事件,导致了市场上各种资产的大幅波动.

1900/1/1 0:00:00上一篇我们提到 DAO 作为一种进化型组织,随着规模的扩大,自发的演变出来多层分形结构,这种结构和公司中的科层制一样,意在解决扩展性问题,但又和科层制有本质区别.

1900/1/1 0:00:00对于知名度较高的作品而言,更不可掉以轻心近日,画坛巨匠徐悲鸿先生的八幅奔马题材的画作,被国内某大型NFT平台制作为NFT数字藏品公开限量发售,可谓“一石激起千层浪”.

1900/1/1 0:00:00