我们最近发现了一种新型的网络钓鱼技术,可用于在连接的去中心化应用(DApp)身份方面误导受害者。

我们将这种新型的网络钓鱼技术命名为Modal Phishing(模态钓鱼攻击)。

攻击者可以向移动钱包发送伪造的虚假信息冒充合法的DApp,并通过在移动钱包的模态窗口中显示误导性信息来诱受害者批准交易。这种网络钓鱼技术正在广泛使用。我们与相应的组件开发人员进行了沟通,并确认他们将发布新的验证API以降低该风险。

什么是Modal Phishing?在CertiK对移动钱包的安全研究中,我们注意到Web3.0货币钱包的某些用户界面(UI)元素可以被攻击者控制用来进行网络钓鱼攻击。我们将这种钓鱼技术命名为Modal Phishing,因为攻击者主要针对加密钱包的模态窗口进行钓鱼攻击。

模态(或模态窗口)是移动应用程序中经常使用的UI元素。模态通常显示在应用程序主窗口顶部。这样的设计通常用于方便用户执行快速操作,如批准/拒绝Web3.0货币钱包的交易请求。

Web3.0货币钱包上的典型模态设计通常提供供用户检查签名等请求的必要信息,以及批准或拒绝请求的按钮。

美国前财长努钦:预计美联储还会再有一次加息:金色财经报道,美国前财长努钦表示,预计美联储还会再有一次加息。美联储加息晚了,之后又加息过快。[2023/5/3 14:39:12]

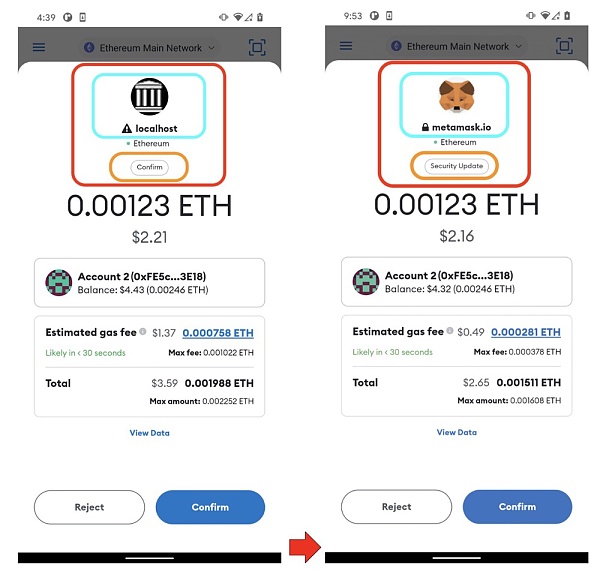

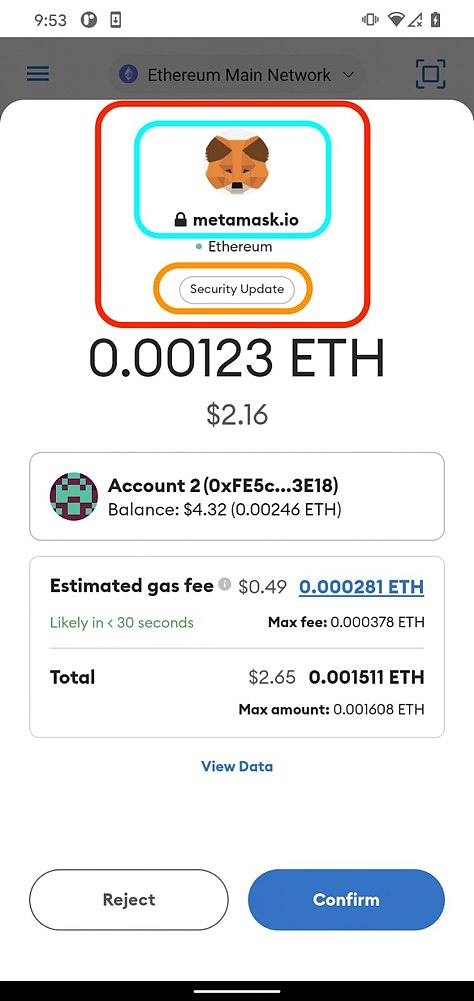

真实交易批准模式与网络钓鱼交易批准模式对比

在上方截图中,我们展示了Metamask上一个常规的交易审批模态窗口是如何出现的。

当一个新的交易请求被连接的去中心化应用程序(DApp)初始化时,钱包会展示一个新的模态窗口,并要求用户进行人工确认。

如上图左侧所示,模态窗口通常包含请求者的身份,如网站地址(此例中为localhost)、图标等。如Metamask这样的一些钱包也会显示有关请求的关键信息,在实例中我们看到一些UI元素被标记为“Confirm”,以提示用户这是一个常规的交易请求。

然而,这些用户界面元素可以被攻击者控制以进行Modal Phishing攻击。在右侧的截图中,我们可以看到攻击者可以更改交易细节,并将交易请求伪装成来自“Metamask”的“Security Update”请求,以诱使用户批准。

如截图所示,攻击者可以操纵多个UI元素。

因此我们将在本文中为大家分享两个典型案例,并确定那些可被攻击者控制的UI元素。

MoonPay CEO:希望实现NFT和加密货币的大规模采用:金色财经报道,MoonPay首席执行官Ivan Soto-Wright在巴黎NFT会议上谈论,MoonPay如何与Puma和Nike等品牌合作管理他们的Web3游戏和智能合约,以及当NFT和加密货币能够融入我们的日常生活时,它们将如何成为主流。Ivan表示,我们希望让世界上任何地方的任何人都能够轻松地使用借记卡和信用卡等支付方式,我们希望将这种体验本地化,使他们能够轻松地购买他们的第一个加密货币或第一个NFT。加密货币需要在日常生活中使用,NFT需要在日常生活中使用。[2023/3/16 13:08:20]

详细信息如下:

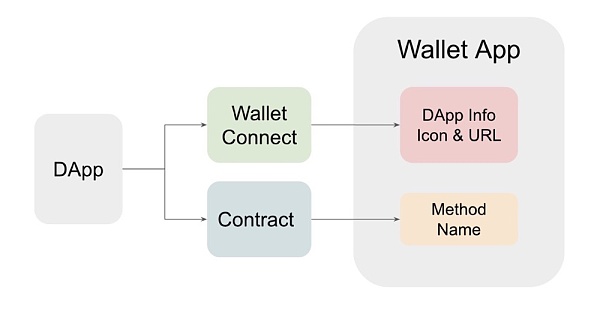

① 如果使用Wallet Connect协议,攻击者可以控制DApp信息UI元素(名称、图标等) 。

② 攻击者可以控制某些钱包应用中的智能合约信息UI元素。

攻击者控制的Modal和相关的信息源(DApp信息和方法名称)示例

示例①:通过Wallet Connect进行DApp钓鱼攻击

Wallet Connect协议是一个广受欢迎的开源协议,用于通过二维码或深度链接将用户的钱包与DApp连接。用户可以通过Wallet Connect协议将他们的钱包与DApp连接起来,然后与该协议进行进行交易或转账。

Gate US从FinCEN获得在美国多州运营其交易平台的许可:12月19日消息,Gate US已获得在美国多个州运营其交易平台的许可,将为零售和机构客户提供数字资产交易服务。Gate US和Gate集团创始人兼CEO韩林表示,Gate US已主动在美国金融犯罪执法网络(FinCEN)注册为货币服务企业,并获得了一些货币转移许可证或类似的运营许可证,但尚未运营或接受用户。[2022/12/19 21:53:54]

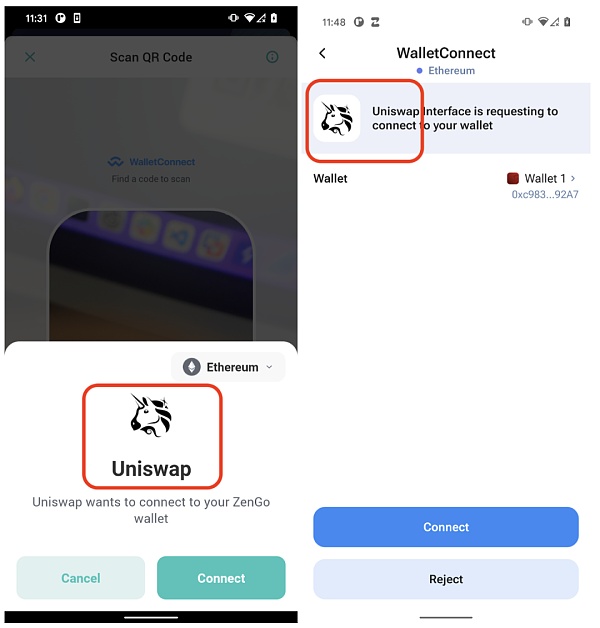

在Web3.0货币钱包和DApp之间的配对过程中,我们注意到Web3.0货币钱包会展示一个模态窗口,显示传入配对请求的元信息——包括DApp的名称,网站地址,图标和描述。Web3.0钱包展示的这些信息和方式根据DApp名称、图标和网站地址不同而变化,以供用户查看。

但是这些信息是DApp提供的,钱包并不验证其所提供信息是否合法真实。比如在网络钓鱼攻击中,某雷碧可以假称为某雪碧(均为DApp),而后在用户发起交易请求之前诱用户与其连接。

小伙伴们可以复制链接[https://www.youtube.com/watch?v=x6muJmDBC3o]到浏览器查看CertiK为此做的一个小测试。

在该视频中,CertiK展示了攻击者是如何「欺瞒」Uniswap DApp的——攻击者声称自己是Uniswap DApp,并连接Metamask钱包,以此用户批准传入的交易。

GoPlus Security将为硬件钱包Keystone输出安全检测服务:8月11日消息,据官方推特,GoPlus Security 宣布将与硬件钱包 Keystone 达成战略合作,GoPlus Security 将向 Keystone 输出安全检测服务,帮助Keystone在与公共链、非托管钱包、DEX、加密货币数据聚合器等互动时更好地解码所有交易,提供更好的用户体验。通过这次合作,GoPlus Security 将帮助 Keystone 在打击盲目签名方面再次向前迈进一步。

据悉,GoPlus Security 作为 Web 安全生态基础设施,目前已经推出了 Token 安全检测 API、恶意地址库 API、NFT 安全检测 API、风险授权检测 API 等多个安全工具,这次与知名硬件钱包 Keystone 的合作,标志着 GoPlus Security 在打通线上线下应用场景上又前进了一步。[2022/8/11 12:19:27]

在配对过程中,钱包内显示的模态窗口呈现了合规Uniswap DApp的名称、网站网址和网站图标。

由于网址中使用了https方案,所以还显示了一个挂锁图标,这样显得模态窗口更为逼真和合法了。在配对过程中,只要受害者想在假Uniswap网站上进行交易操作,攻击者就可以替换交易请求参数(如目的地地址和交易金额)来窃取受害者的资金。

Fomo Pay使用Ripple ODL进行启用加密的资金管理:金色财经报道,加密解决方案Ripple今天宣布与总部位于新加坡的主要支付机构FOMO Pay建立合作伙伴关系,该公司将利用Ripple支持加密的企业技术来改善其跨境资金流动。按需流动性(ODL)利用XRP,这是一种为支付而构建的数字资产,作为两种法定货币之间的桥梁,无需在目的地市场持有预付资本即可实现即时和低成本的结算。(finextra)[2022/7/26 2:37:38]

请注意,虽然不同的钱包上的模态设计不同,但攻击者是始终可以控制元信息的。

下图展示了当我们将ZenGo和1Inch钱包连接到钓鱼网站的DApp时,配对批准模式的样子。

Modal Phishing:连接到Zengo和1Inch钱包的虚假DApp

现在我们知道了配对和交易模态窗口可以被攻击者操纵,这样的攻击可以被用来让用户相信交易请求来自合法的DApp。

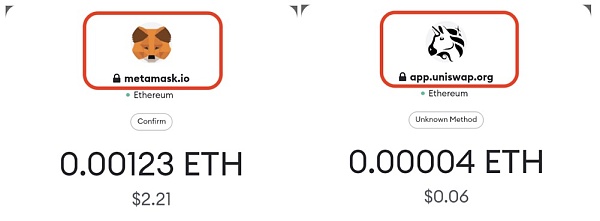

如下方截图所示,我们创建了一个自称是“Metamask”的虚假DApp,并启动了一个钓鱼智能合约。攻击者可以在交易批准模态中冒充Metamask或Uniswap的DApp。

如上例所示,被大规模使用的Wallet Connect协议并未验证配对的DApp信息的合法性。被操纵的元信息被钱包应用程序进一步使用并呈现给用户,这可以被用来进行Modal Phishing。作为一个潜在的解决方案,Wallet Connect协议可以提前验证DApp信息的有效性和合法性。Wallet Connect的开发人员已经承认了知晓这个问题,并正在研究相关解决方案。

你可能已经注意到,在Metamask批准模态的图标或网站名称下,有另一个视图,显示了一个不固定的字符串例如“Confirm”或“Unknown Method”。这个UI元素是由Metamask设计的,用于识别相应的交易类型。

在呈现交易批准模态时,Metamask会读取智能合约的签名字节,并使用链上方法注册表查询相应的方法名称,如以下代码所示。然而,这也会在模态上创建另一个可以被攻击者控制的UI元素。

MetaMask源码通过签名字节读取智能合约的函数名称

MetaMask的智能合约方法名称说明

我们可以看到Metamask上有一个交易请求模态,其被标记为“Security Update”。攻击者建立了一个钓鱼智能合约,其有一个SecurityUpdate具备支付函数功能,并允许受害者将资金转入该智能合约。

攻击者还使用SignatureReg将方法签名注册为人类可读的字符串“SecurityUpdate”中。如前所述,当Metamask解析这个钓鱼智能合约时,它使用函数签名字节查询相应的函数方法,并在批准模态中呈现给用户。

从这个智能合约的交易可以看出,这个特定的钓鱼智能合约已经运行了200多天。

结合这些可控的UI元素,攻击者可以创建一个非常有说服力的交易请求,该请求显示为来自“Metamask”的“SecurityUpdate”请求,寻求用户的批准。

钓鱼交易批准模态

在上面的例子中,我们展示了钱包上与智能合约信息相关的UI元素是如何被钓鱼攻击者操纵的。

虽然我们在这里以Metamask为例,但其他钱包也可能存在类似的漏洞。钱包应用的开发者应该时刻注意监测那些会向用户呈现的内容,并采取预防措施过滤掉可能被用于网络钓鱼攻击的词语。

模态窗口中的某些UI元素可以被攻击者操纵,以创造出非常「真实且有说服力」的钓鱼陷阱。因此,我们将这种新的网络钓鱼技术命名为Modal Phishin(模态钓鱼攻击)。

这种攻击发生的根本原因是钱包应用程序没有彻底验证所呈现的UI元素的合法性。

例如,钱包应用程序直接信任来自Wallet Connect SDK的元数据,并将其呈现给了用户。

Wallet Connect SDK也并不验证传入的元数据,这在某些情况下使得呈现的元数据可以被攻击者控制。在Metamask中,我们可以看到类似的攻击原理也被攻击者滥用,在模态窗口中显示欺诈性的智能合约函数方法名称。

总体而言,我们认为钱包应用程序的开发者应该始终假设外部传入的数据是不可信的。开发者应该仔细选择向用户展示哪些信息,并验证这些信息的合法性。除此之外,用户也应通过对每个未知的交易请求保持怀疑的态度来守好自己安全上的「一亩三分地」。

CertiK中文社区

企业专栏

阅读更多

金色财经 善欧巴

Chainlink预言机

白话区块链

金色早8点

Odaily星球日报

欧科云链

深潮TechFlow

BTCStudy

MarsBit

Arcane Labs

前两周长沙出差,结识了一个很有意思的朋友,超维元宇宙的华群总。晚宴之时,我们坐隔壁桌,一开始是普普通通的常规社交尬聊,不知怎么就聊到区块链代币激励,我说:你看过那本《公司制的黄昏:区块链思维与数.

1900/1/1 0:00:00原文作者:Messari - Kunal Goel原创编译:BlockTurbo以太坊也因其可持续的货币政策和大量去中心化应用程序的生态系统受益,提供了有别于其他加密货币的价值主张.

1900/1/1 0:00:00巴黎时间4月20日上午10点半,法国奢侈品巨头 LVMH (路威酩轩)集团在巴黎卢浮宫卡鲁塞尔厅(Carrousel du Louvre)召开了2023年度股东大会.

1900/1/1 0:00:00▌Sushiswap计划将v3快速部署到近30个区块链4月7日消息,SushiSwap主厨Jared Gray表示,Sushiswap计t划将V3快速部署到近30个区块链.

1900/1/1 0:00:00NFT 赛道的机会在哪?这应该是近几个月 NFT 玩家苦思冥想的事情。由于 Blur 带来的竞争压力,NFT 市场巨头 Opensea 的市场份额正在不断的被挤压,X2Y2、LooksRare.

1900/1/1 0:00:00原文作者:MooMs想了解下一个大叙事会发生在何处吗?以下是 12 个备受期待的加密货币项目,它们已经得到了来自多家知名风险投资公司的支持.

1900/1/1 0:00:00