以色列最高学府希伯来大学工程与计算机科学学院的副教授Aviv Zohar以及希伯来大学硕士研究生Jona Harris近日发布了一份研究论文《Flood&Loot:一种针对闪电网络的系统性攻击》。提出一种闪电网络的系统性攻击,攻击者通过对闪电网络进行系统攻击,可窃取锁定在支付通道中的资金。在此攻击中,攻击者会迫使大量受害者向区块链索要资金,然后攻击者可利用拥塞窃取在截止日期之前未领取的资金。该论文证明,只需 85 个同时被攻击的通道就可保证攻击者可以窃取一些资金。此外,该论文还针对此攻击提出了几种缓解技术。

众所周知,闪电网络支付通道网络容易受到区块链拥塞的影响,如果网络受到攻击,参与者可能无法及时提取资金。 在我们的最新论文中,我们评估了一种这样的攻击:对闪电网络的系统攻击,它可以窃取锁定在支付通道中的资金。

在此攻击中,攻击者立即迫使许多受害者涌向区块链,索要其资金。 然后,攻击者可以利用他们造成的拥塞来窃取在截止日期之前未领取的所有资金。

攻击的后果取决于攻击者选择攻击的闪电网络实现。 我们证明,攻击者只需要同时攻击85个通道就足以窃取通道内的资金(这是假设没有其他区块链交易争夺区块空间的情况下,这是一个非常乐观的假设)。

除了从总体上了解这种攻击及其后果外,在这篇文章中,我们还提出了几种缓解这种攻击的技术。

注意:攻击可能会使无辜用户的资金被盗。 不要在家尝试这种攻击。 不幸的是,目前还有任何协议更改可以将其完全消除。 本文的研究结果已在发布前与三个主要闪电网络客户端实施的开发人员共享。

Arcane Research预测到2030年闪电网络用户将达到7亿:金色财经报道,Arcane Research于 10 月 5 日发布了“闪电网络状态”报告,Arcane Crypto 的研究部门预测,随着比特币第二层支付协议的采用在十年内不断增加,闪电网络将呈抛物线状。该报告估计,例如到 2026 年,90% 的 15 岁以上的萨尔瓦多人可以使用闪电支付,以及 5000 万闪电用户,每年支付 170 亿美元,用于汇款和到 2030 年的家庭支出。

此外,报告预测到 2030 年这些类别的用户将达到 7 亿。 使用这些服务每天 1 小时的估计,以及 25% 的时间花在闪电支付上的时间,估计相当于每年不少于 364 万亿次闪电交易。(cointelegraph)[2021/10/8 20:13:08]

该攻击利用了跨多个闪电通道转发付款的机制——哈希时间锁定合同(HTLC)。简而言之,HTLC允许参与者通过无信任的中间节点来路由付款,以确保他们中的任何一个都不会窃取资金。如果这样的节点试图窃取资金,则其对等方可以通过将交易发布到区块链来索取资金,但只能在有限的时间内进行。正如我们在工作中所显示的,相对容易使无辜的闪电节点涌入区块链,并利用此时间限制来窃取资金。

HTLC背后的关键思想是,在建立HTLC之后,通过提供一个秘密(secret)(一种哈希原像),付款被通过目标节点从路径中的上一个节点“扯出”。攻击者将在他自己的两个节点之间路由付款,并在路径的末尾提取付款。当付款最终要被从源节点提取时,他将拒绝合作——迫使受害者通过区块链交易进行索要。

数据:比特币闪电网络节点数为21946个:据1ML数据,当前比特币闪电网络节点数为21946个,过去30天内增加5.95%;通道数量为51731个,过去30天内增加10.9%;网络容量达到1632.40个BTC,过去30天内增加19%。[2021/6/27 0:09:07]

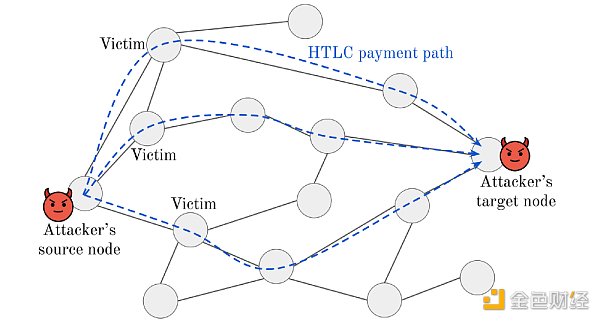

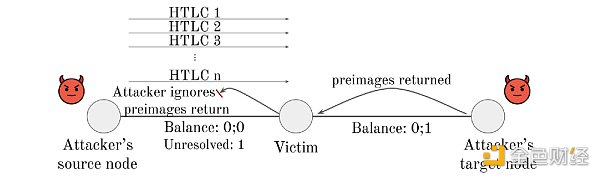

这个拓扑示例显示了攻击者的节点以及他与受害者共享的通道

该攻击分为四个主要阶段:

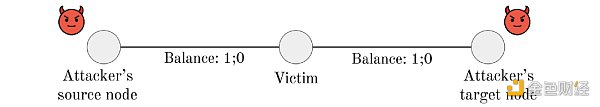

攻击者控制两个闪电节点,分别代表源节点和目标节点。 源节点打开了许多潜在受害者的通道,可能每个受害者都有多个通道。 这些通道是由攻击者的源节点发起和提供资金的(目标节点可以远离受害者,但在下面的图中,我们简化了过程,并仅显示了一条很短的简单路径)。

阶段1:建立通道

设置完所有通道后,源节点将开始向目的地节点进行许多HTLC付款,并通过每个源节点的通道进行路由。 源节点发送允许中继的最大金额,并将其分配到尽可能多的付款中(受害人允许的数量)。

作为HTLC机制的一部分,目标节点应该通过发回一组HTLC秘密(secret)来接受付款。 这个攻击将避免这样做,直到源节点完成转发所有付款为止。

闪电网络节点数量已达15638个:金色财经报道,据1ML.com数据,目前,支撑网络的节点数量达到15638个,相较30天前数据,环比上涨3.73%;通道数量为36253,相较30天前数据,环比上涨0.6%;闪电网络承载能力目前为1059.91BTC,约合4217.92万美元。[2021/1/11 15:49:33]

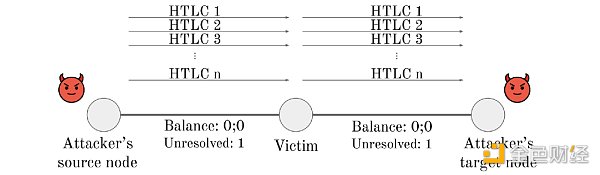

阶段2:使用HTLC付款加载通道

在成功完成所有付款的发送并将HTLC添加到目标节点的通道后,目标节点将通过返回所需的secret来解析所有付款,并为自己索取这些资金。 此时,目标节点可以正常关闭其通道,并保留源节点发送的资金。 一旦每个受害者获取了这些secret,他就会将其发送回源节点,要求解析HTLC,并将其数量移至通道的受害者一侧。 源节点拒绝解析付款,并忽略来自其受害者的任何进一步消息。

阶段3:在最后一跳解析付款

在这个时候,每个受攻击的通道都充满了尚未解析的HTLC,受害者知道它们的secret。 由于攻击者的源节点不合作,因此受害者可以获取这些付款的唯一方法是关闭其通道并在区块链上声明HTLC。 受害者有有限的时间(以区块为单位)来要求付款(如果节点不知道这些secret,则有时间限制,在这种情况下,资金应由源节点要求)。

数据:比特币闪电网节点数量为13715个:当前比特币闪电网络节点数为13715个,过去30天内增加2.96%;通道数量为36572个,过去30天内减少1.6%;网络容量达到1056.84个BTC,过去30天内增加6%。[2020/9/7]

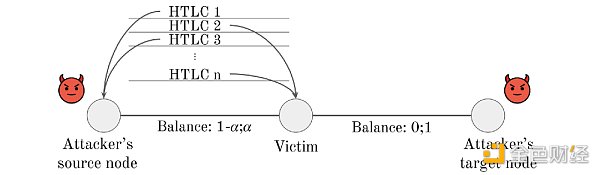

一旦它们过期,HTLC的输出就会被攻击者花费。 尽管受害者仍然可以在到期后要求HTLC,但是特定的协议详细信息为攻击者提供了很大的优势:

受害人在发布交易时无法设置交易费用。 该费用是在打开通道时确定的

攻击者可以按自己的意愿为自己的交易设置费用,并替换到期后仍未确认的任何受害者交易(使用“替换费用(Replace-By-Fee)”策略)

通过攻击多个通道并强迫所有通道同时关闭(为所有HTLC设置相同的到期时间),某些受害者的HTLC声明所有权交易将无法得到及时确认,攻击者将窃取它们。

因此,攻击者保留了一些本应留给受害者的资金(受害者下一跳的资金已发送至攻击者的目标节点)。

阶段4:到期后收集未使用的输出

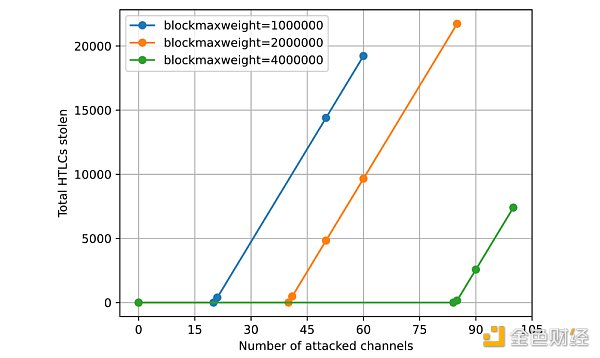

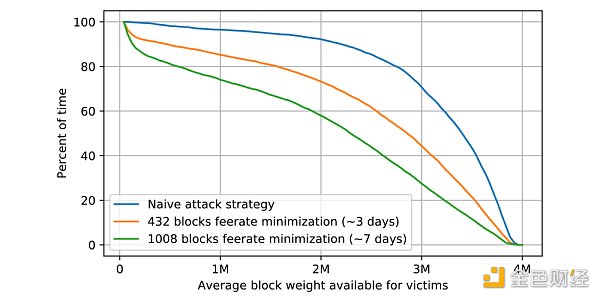

为了显示攻击的可行性,我们在比特币测试网络regnet上的本地闪电网络上进行了模拟。 我们实施了攻击者节点的原型,能够阻止HTLC secret的传输,而忽略解析HTLC的请求,并发布增加费用的HTLC声明所有权交易。 由于LND是当今最流行的闪电实施方案(据报道,网络上90%以上的闪电网络节点都运行LND),因此我们使用它来模拟受害节点。 如下图所示,即使向受害者的交易分配了区块中所有可用空间(最大区块大小),攻击85个通道也能确保成功进行攻击。 每增加一个通道,其所有资金也将被盗。

比特币闪电网络节点数达13154个:据1ML数据,当前比特币闪电网络节点数达13154个,过去30天内增加3.89%;通道数量为36578个,过去30天内上升1.6%;网络容量达到944.90个BTC,过去30天内上升1%。[2020/6/12]

针对不同数量的受攻击通道和区块大小,成功窃取的HTLC的数量。 比特币当前的最大区块大小为4M(与绿线相对应)。 实际上,闪电交易的可用空间少于全部。

如图所示,当每个区块中的可用空间减少时,窃取相同数量的HTLC所需要的受害者会更少。 我们证明,当攻击者使用“联合最小化”策略(如下所述)时,可能就是这种情况。

针对不同数量的受攻击通道和块大小,成功窃取的HTLC的数量。比特币当前的最大块重为4M(与绿线相对应)。实际上,闪电交易的可用空间少于全部

如图所示,当每个区块中的可用空间减少时,需要更少的受害者才能窃取相同数量的HTLC。我们证明,当攻击者使用“feerate-minimization(费率最小化)”策略(如下所述)时,可能就是这种情况。

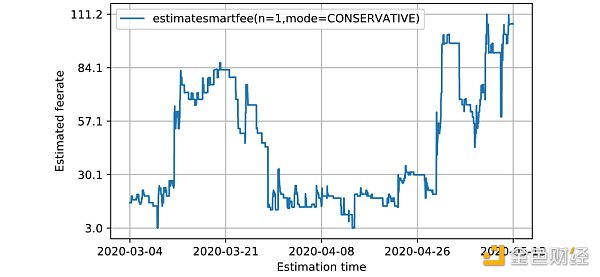

每个受害者交易所支付的费用均来自通道的Feerate参数。这个feerate由通道的发起者(在我们的情况下为攻击者的源节点)确定并支付。在打开通道之前,另一个节点必须接受通道设置的feerate。如果节点符合其对区块链费用的估计,则节点同意设置一个feerate,由bitcoind的估算方法确定。从下图可以看出,feerate的估算值可能会在相对较短的时间内发生很大的波动。当单方面关闭该通道时,在某个时间点确定的通道feerate可能不适用于以后的时间。

Bitcoind估算的用于立即确认的Feerate(聪/字节)

除了设置初始通道feerate之外,通道的发起人还可以在通道开放后的任何时间提出新的feerate,以将其调整为当前的区块链费用状态。闪电协议指出,在我们的情况下,另一方(即受害者)不允许提出任何feerate的更新请求。在“feerate-minimization”策略中,攻击者在可能的情况下(即,在区块链费用较低时(因此另一方会同意这一更改))使用费用更新机制降低通道的feerate,但从在区块链费用高时进行更新。一旦通道的费用率与实际的区块链费用率之间的差异变得很大,攻击者就可以开始启动所有HTLC付款并发起攻击。在下图中,我们看到了当攻击者持续3天和7天使用feerate-minimization策略时,受害者可用的平均区块空间。例如,当攻击者试图在开始攻击前7天将费用降到最低时,受害人只有58%的时间可以使用平均一半的区块空间,或者更多(在2个月的时间内收集数据)

当使用“feerate-minimization”策略时,受害者交易可用的平均区块空间

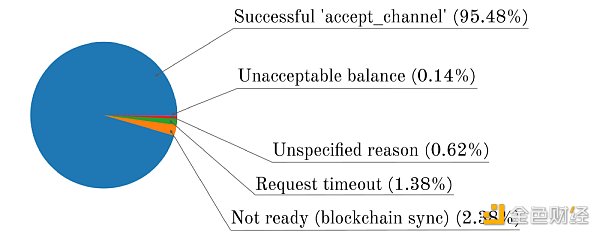

在这项工作中,我们还表明,找到潜在受害者对于攻击者来说并不是一件工作量很大的事情。 为了使节点成为攻击的受害者,节点只需要接受与攻击者打开通道的请求。 如闪电协议中所述,节点可以通过响应“ accept_channel”消息来显示其打开通道的意愿,这时候并不需要真的打开通道。 我们进行了一项实验,其中测试了网络上许多节点与未知节点打开一个通道的意愿。 我们发现绝大多数活动节点(?95%)愿意根据这个请求打开通道,因此很容易成为这种攻击的受害者。

节点对“ open_channel”请求的响应

对于这种攻击,多种技术可以使攻击者的难度加大,并降低攻击的潜在危害。以下是我们提出的一些缓解技术。

1)减少未解析的HTLC的最大数量:攻击者可以通过被攻击通道进行路由的最大付款次数由通道的参数“ max_accepted_htlcs”确定。如果该参数的值保持较低,则攻击者将不得不攻击更多的通道才能成功窃取资金。

2)提前关闭通道:受害人要求其资金的时间(区块)由特定于实现的参数确定。大多数闪电网络实施所使用的值要比它们可能使用的值小得多(以避免过早关闭通道)。可以基于通道的当前状态,例如,未解析的HTLC的数量或总的未解析的值,增加该参数一个恒定因子或者甚至动态地设置。

3)立即释放HTLC声明所有权交易:某些实现在释放HTLC交易以声明其输出之前一直等到确认其已发布的commitment。 节点可以并且应该立即与这个commitment一起释放这些交易,以允许更多交易可以进入的潜在区块。

4)基于信誉的行为:通道的参数会极大地影响成功攻击的可能性。 根据某些策略,节点可以为与为其分配了“良好信誉”的当事方的通道使用更多的许可参数。

尽管有不同的缓解措施可以降低攻击的风险,但是完全消除风险似乎是一项复杂的任务。 我们认为,在许多方面,所利用的漏洞是HTLC工作方式所固有的,因此,如果不对HTLC机制进行重大修改,就无法完全避免攻击。

要点:在过去的三个月中,与各种DeFi应用相关的十个代币的表现超过了更广阔的加密市场。一些代币记录了超过700-800%的上涨。与贷款和流动性协议相关的代币表现最佳.

1900/1/1 0:00:00德州监管机构:若Alameda成功向Voyager索赔4.45亿美元,其他债权人权益将减半:金色财经报道,据美国德克萨斯州监管机构发布的一份法庭文件显示.

1900/1/1 0:00:006月30日,北京市人民政府办公厅印发《北京市区块链创新发展行动计划(2020—2022年)》。《计划》提出,设立区块链产业投资基金.

1900/1/1 0:00:00波卡本周进展7月13日,Gavin 更新 Medium 文章,阐述了波卡的第一次 ”投票“,针对如何处理 DOT 面额提出四个选择供大家选择:保持不变、DOT 拆分 10 倍、DOT 拆分 10.

1900/1/1 0:00:00金色财经 区块链6月30日讯 研究人员发现Blockstream侧链Liquid Network一直存在Bug,该漏洞可能会导致数百万比特币被盗.

1900/1/1 0:00:002020年过去了一半, 我们才知道历史如此奇幻。对区块链以及加密货币行业来说,这是风起云涌、跌宕起伏的半年。与黑天鹅共舞,本期年中盘点中,我们甄选出行业八大热点事件,带大家回首2020上半场.

1900/1/1 0:00:00