By:Lisa

据慢雾区情报,发现NFT?钓鱼网站如下:

钓鱼网站1:https://c01.host/

钓鱼网站2:https://acade.link/

我们先来分析钓鱼网站1:

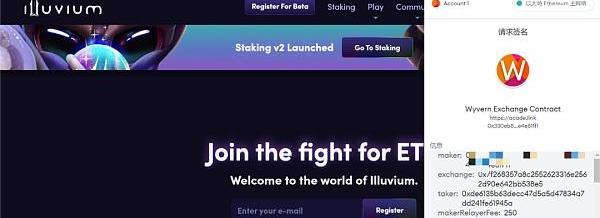

进入网站连接钱包后,立即弹出签名框,而当我尝试点击除签名外的按钮都没有响应,看来只有一张图片摆设。

我们先看看签名内容:

Maker:用户地址

Taker:0xde6135b63decc47d5a5d47834a7dd241fe61945a

安全公司:超过280个区块链面临“零日”漏洞的风险,至少价值250亿美元:3月14日消息,据网络安全公司Halborn表示,估计有280个或更多区块链网络面临“零日”漏洞利用的风险,这些漏洞可能会使至少价值250亿美元的加密货币面临风险。

Halborn概述了三个漏洞,其中“最关键”的漏洞允许攻击者“向各个节点发送精心设计的恶意共识消息,导致每个节点关闭”。它随着时间的推移添加了这些消息,可能会使区块链暴露于51%的攻击中,攻击者控制网络的大部分挖矿哈希率或质押代币以制作新版本的区块链或使其离线。其他“零日漏洞”将允许潜在的攻击者通过发送远程过程调用 (RPC) 请求来破坏区块链节点。[2023/3/14 13:03:06]

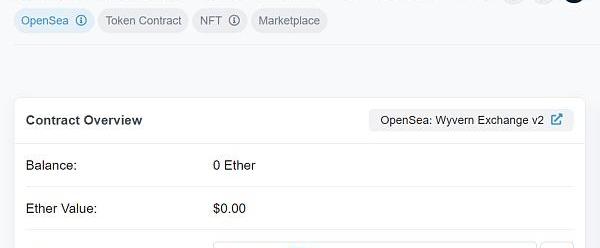

Exchange:0x7f268357A8c2552623316e2562D90e642bB538E5,查询后显示是OpenSeaV2合约地址。

Scam Sniffer:攻击者正在测试Blur批量挂单漏洞,请用户当心“零元购”钓鱼风险:3月9日消息,反网络钓鱼解决方案Scam Sniffer发文提醒称,其链上监控机器人在大约5小时前发现一笔可疑Blur交易,有攻击者正在测试Blur批量挂单的漏洞。在这笔交易中,攻击者自己尝试了“网络钓鱼”,并成功将6枚NFT实现了转移。

此前报道,慢雾生态安全合作伙伴Scam Sniffer演示了一个针对Blur NFT市场批量挂单签名的“零元购”钓鱼攻击测试,通过一个“Root签名”即可以极低成本(特指“零元购”)钓走目标用户在Blur平台授权的所有NFT,Blur平台的这个“Root签名”格式类似“盲签”,用户无法识别这种签名的影响。[2023/3/9 12:51:56]

大概能看出,这是用户签名NFT的销售订单,NFT是由用户持有的,一旦用户签名了此订单,子就可以直接通过OpenSea购买用户的NFT,但是购买的价格由子决定,也就是说子不花费任何资金就能“买”走用户的NFT。

CTFC专员提议设立“零售倡导办公室”,以保护散户加密投资者:9月29日消息,商品期货交易专员(CFTC)Caroline Pham提议设立一个“零售倡导办公室”,旨在扩大CFTC对投资者的保护职责,以保护散户加密投资者。Pham以美国证券交易委员会(SEC)的投资者权益保护办公室为蓝本,表示这是促进客户保护的“行之有效的方法”。

据悉,CFTC近期因其对Ooki DAO案件的“执法监管”而受到抨击,社区将其与美国证券交易委员会处理正在进行的Ripple案件中的执法策略进行比较。[2022/9/29 22:39:20]

此外,签名本身是为攻击者存储的,不能通过Revoke.Cash或Etherscan等网站取消授权来废弃签名的有效性,但可以取消你之前的挂单授权,这样也能从根源上避免这种钓鱼风险。

Ripple CEO:XRP具有“零通胀动态”:金色财经报道,最近在接受CNBC采访时,Ripple首席执行官Brad Garlinghouse声称,XRP具有“零通胀动态”。他说,Ripple拥有很多,但XRPL的共识算法阻止了更多代币的创建。Garlinghouse称,这与PoW加密货币不同,例如比特币和以太坊等仍在被挖掘。当被问及美国证券交易委员会对Ripple提起的诉讼时,Garlinghouse重申了Ripple的辩护,即XRP并非投资合同,因为代币的持有者无法拥有该公司的股份。此外,Garlinghouse继续坚持Rippe并不控制XRP。[2021/5/27 22:47:52]

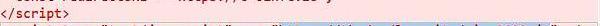

查看源代码,发现这个钓鱼网站直接使用HTTrack工具克隆c-01nft.io站点。对比两个站点的代码,发现了钓鱼网站多了以下内容:

BCH社区讨论“零确认”交易:据bitcoin news消息,在过去的几周里,BCH社区和开发者一直在讨论“零确认”或“即时交易”。许多BCH支持者认为,如果这一概念得到广泛接受,付款和交易速度将快得惊人,从而为BCH网络带来显著的竞争优势。[2018/4/3]

查看此JS文件,又发现了一个钓鱼站点https://polarbears.in。

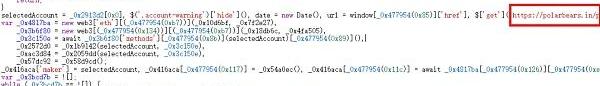

如出一辙,使用HTTrack复制了https://polarbearsnft.com/,同样地,只有一张静态图片摆设。

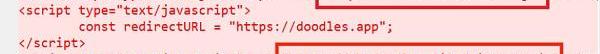

跟随上图的链接,我们来到?https://thedoodles.site,又是一个使用?HTTrack的钓鱼站点,看来我们走进了钓鱼窝。

对比代码,又发现了新的钓鱼站点https://themta.site,不过目前已无法打开。

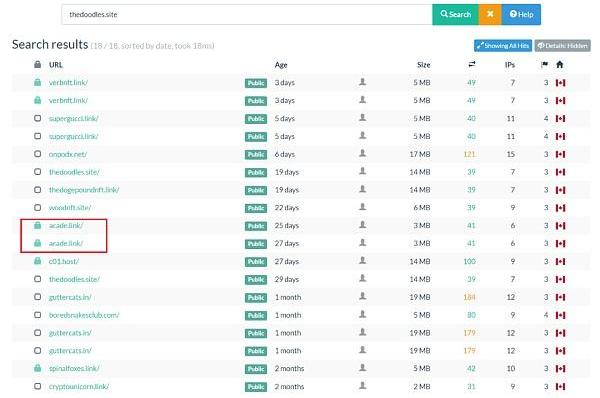

通过搜索,发现与钓鱼站点thedoodles.site相关的18个结果。同时,钓鱼网站2也在列表里,同一伙子互相Copy,广泛撒网。

再来分析钓鱼站点2,同样,点击进去就直接弹出请求签名的窗口:

且授权内容与钓鱼站点1的一样:

Maker:用户地址

Exchange:OpenSeaV2合约

Taker:子合约地址

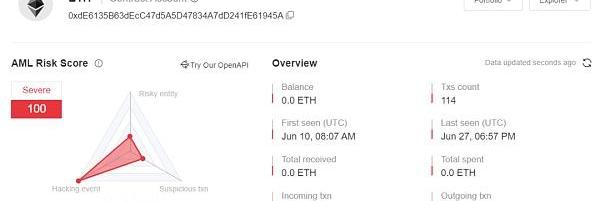

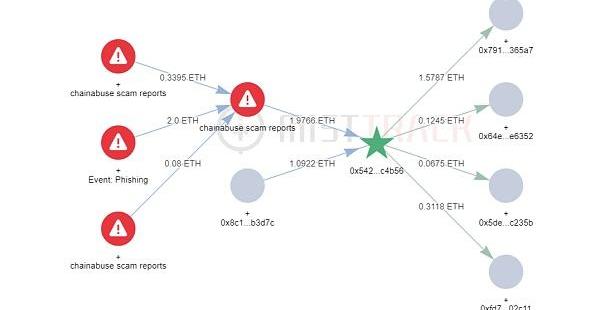

先分析子合约地址,可以看到这个合约地址已被MistTrack标记为高风险钓鱼地址。

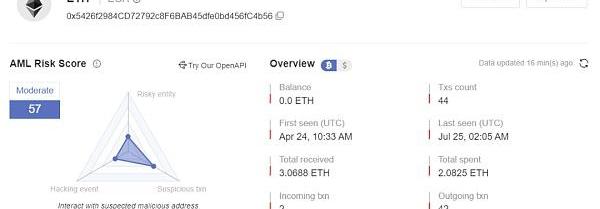

接着,我们使用MistTrack分析该合约的创建者地址:

发现该钓鱼地址的初始资金来源于另一个被标记为钓鱼的地址,再往上追溯,资金则来自另外三个钓鱼地址。

总结

本文主要是说明了一种较为常见的NFT钓鱼方式,即子能够以0ETH购买你所有授权的NFT,同时我们顺藤摸瓜,扯出了一堆钓鱼网站。建议大家在尝试登录或购买之前,务必验证正在使用的NFT网站的URL。同时,不要点击不明链接,也不要在不明站点批准任何签名请求,定期检查是否有与异常合约交互并及时撤销授权。最后,做好隔离,资金不要放在同一个钱包里。

2021年以来,元宇宙、NFT、数字藏品等新概念、新技术的不断破圈,让Web3得到了前所未有的关注,即使是相对保守的国内市场,也有不少互联网大厂和传统品牌相继入局.

1900/1/1 0:00:00尽管比特币和以太坊的兴起,以及DeFi、NFT、GameFi和DAO等新类别的出现,web3开发人员在全球3110万软件开发人员中的占比不到1%.

1900/1/1 0:00:00前言:以太坊顺利地完成了POW向POS的合并,虽然这是以太坊团队从创始以来的理想,但就以这样一种平静地方式成功达到目标;ETC与ETHPOW的两个分叉币也没有掀起多少水花.

1900/1/1 0:00:00?简单分析Paradigm和a16z近期提出的三种围绕着NFT构建的新标准和机制。撰文:Chloe,IOSGVentures自五月Terra爆雷导致的一系列连锁反应,到七月末美联储加息,加密行业.

1900/1/1 0:00:00金色财经消息,9月2日,2022世界人工智能大会“探索?产业元宇宙论坛”暨“元生万物”核心技术专场在上海召开.

1900/1/1 0:00:00上周「LUNC」伴随着1.2%燃烧税等议程的推进成功上榜,本周热度更是跻身前三;而「世界杯」时隔一周再度上榜,粉丝代币与体育赛道的关注度回升.

1900/1/1 0:00:00