前有周杰伦无聊猿NFT被钓鱼攻击,损失超300万人民币。

后有全球最大的NFT交易平台之一OpenSea大批用户遭遇钓鱼攻击,多人资产受损。

可见Web3世界黑客依然猖狂作祟,为了打击黑客嚣张的气焰,我们将为大家持续输出干货系列文章,教导大家NFT防技巧。

本文研究了两类典型的NFT的钓鱼攻击,一类是盗取用户签名的钓鱼攻击,如:Opensea钓鱼邮件事件;一类是高仿域名和内容的NFT钓鱼网站。跟我们一起看看

「盗取用户签名的钓鱼」

2022年2月21日,全球最大的加密数字藏品市场Opensea遭遇黑客攻击。根据Opensea官方回复,有部分用户由于签署了给黑客的授权而导致用户NFT被盗。

我们将本次事件再次复现一下,在本次事件攻击事件中,攻击者信息如下:

攻击者地址:

0x3e0defb880cd8e163bad68abe66437f99a7a8a74

攻击者合约:

0xa2c0946ad444dccf990394c5cbe019a858a945bd

攻击者获得相关NFT的交易具体如下图所示:

与“Fake_Phishing156044”地址关联的EOA地址将100枚ETH转至Tornado Cash:金色财经报道,据CertiK官方推特发布消息称,与“Fake_Phishing156044”地址关联的EOA地址(0xBdB7b)将100枚ETH(约17.8万美元)转至Tornado Cash。[2023/6/21 21:51:24]

针对其中一笔交易进行分析,

0xee038a31ab6e3f06bd747ab9dd0c3abafa48a51e969bcb666ecd3f22ff989589,具体内容如下:

由上图可知,攻击者是获得了用户的授权,之后直接调用transferfrom方法将用户的NFT盗走。

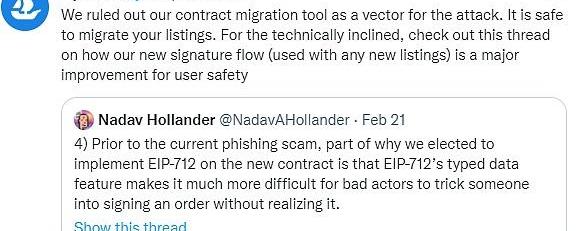

根据Opensea的CEODevinFinzer发布的twitter,攻击者是通过钓鱼的方式获取到用户在Opensea上的挂单授权。

加密支付提供商Stellar通过Spacewalk桥接将法币连接至Polkadot生态:金色财经报道,加密货币支付提供商Stellar通过新建的Spacewalk桥接,正在连接到Polkadot以及Kusama,此举将连接两个区块链生态系统与Stellar法币出入金渠道。

该桥接由最近的Polkadot平行链拍卖赢家Pendulum创建,旨在将DeFi应用程序与外汇市场连接起来,特别是在新兴市场。自2014年成立以来,Stellar已经建立了相关业务,并与跨境支付公司速汇金(MoneyGram)等合作。

据Pendulum联合创始人兼首席技术官Torsten Stüber介绍,Spacewalk桥接现在在Kusama上运行,Polkadot版本将在一到两周内开放。

USDC将是该桥接上使用的主要稳定币。Stellar发展基金会产品副总裁Tomer Weller表示,未来还将支持一系列区域货币稳定币,包括阿根廷比索、巴西雷亚尔以及肯尼亚先令的代币化版本,还有一些其他非洲稳定币和一些基于欧元的稳定币。(CoinDesk)[2023/3/14 13:02:07]

通过分析攻击交易,黑客攻击主要分为以下三个步骤。

1.构造正确的待签名交易;

2.诱用户点击授权;

3.获取用户签名后构造攻击合约盗取用户NFT。

步骤一?

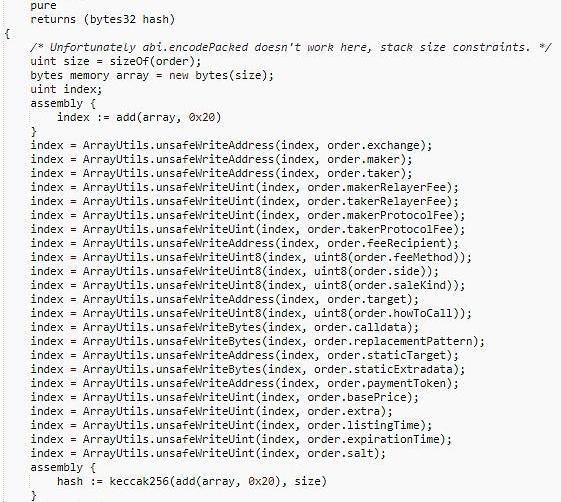

首先对攻击者构建的交易签名内容进行分析,跟踪函数调用栈发现具体的签名信息如下:

DeFi借贷协议Moola Market遭黑客攻击,损失840万美元:金色财经报道,北京时间10月19日凌晨,基于Celo网络的去中心化金融 (DeFi) 借贷协议Moola Market在遭遇840万美元的黑客攻击后暂停运营。

根据The Block团队的分析,利用者使用了来自币安的243,000个CELO代币,然后将60,000个CELO借给Moola,借入180万个MOO作为抵押品。利用剩余的CELO抬高MOO的价格,并继续使用借来的MOO将其用作抵押品并借入所有其他代币。攻击者获得了880万CELO(价值650万美元)、765,000 cEUR(价值70万美元)、180万MOO(价值60万美元)和644,000 cUSD(价值60万美元)。

Moola Market表示,其团队正在积极调查此事件,平台上的所有活动均已暂停。同时,Moola建议用户不要交易相关代币。[2022/10/19 17:31:32]

由上图可知,签名的计算方式为:keccak256("\x19EthereumSignedMessage:\n32",hashOrder(order));这种签名方式会在order前再加一个消息前缀:’\x19EthereumSignedMessage:\n32’,以确保改签名不能在以太坊之外使用。之后将加上消息前缀的完整数据再计算keccak256值,最后用私钥进行签名。

但是该方式仅能声明所有权,无法防止重放攻击。如:用户A签署了消息发送给合约M,另一用户B可以将这个签名重放给合约N。下图为订单签名中具体涉及到的信息。

其中涉及到的签名主要参数为:

Mango:黑客已归还6700万美元代币,下周将投票决定分配流程:10月16日消息,Mango发推称,黑客已经按照约定将6700万美元的加密资产归还给DAO。UTC时间周一15点社区将在Mango Discord讨论如何处理这些资产。一些开发人员已经开始负责并研究一种算法来确定相关账户的退还金额,以及研究一个单独的程序,以重新分配资金。

Mango表示,下周将进行多次DAO投票,以就确切的程序和金额达成一致。其中一些投票的时间将长达72小时。[2022/10/16 14:29:23]

Side:买入或卖出

paymentToken:用于支付订单的代币类型

basePrice:订单中NFT的价格

maker:订单发出地址

taker:接收订单的目标地址

上述签名信息中包含订单金额、目标地址等敏感信息,但是经过keccak256计算Hash后的值只是一串二进制字符串,用户无法识别。

攻击者根据上述Order信息构造签名,可以随意将上述签名中涉及到的basePrice参数金额设置为0,接收地址设置为自己等。

步骤二?

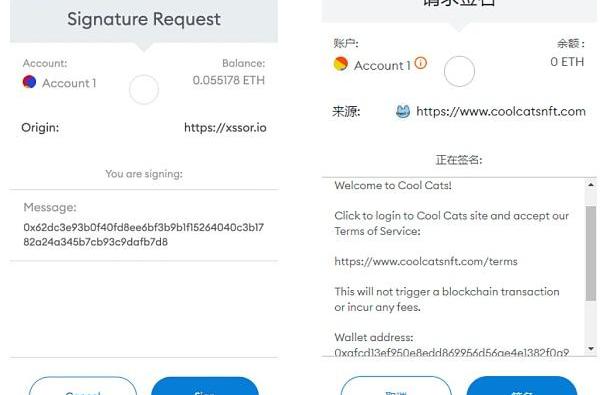

攻击者构造好待签名数据后就可以诱用户点击授权。由于签名的元数据是经过Keccak256计算后得到的包含0x的66个十六进制字符,用户无法得知其代表的具体含义,因此可能直接点击签名,使得攻击者获得了用户的挂单授权。

上图中的签名对于用户来说类似盲签,即所签的消息内容对签名人来说是盲的,签名人不能看见消息的具体内容。

ENS 24小时交易额增幅达161%:8月21日消息,OpenSea数据显示,以太坊域名服务(ENS)24小时交易额为335 ETH,位列OpenSea第六,24小时交易额增幅达161%。[2022/8/21 12:38:07]

步骤三?

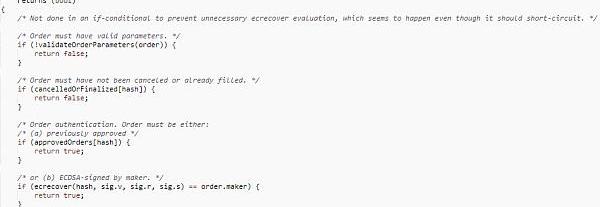

在步骤二中攻击者获取到ECDSA签名消息中的R、S、V值,即可利用其构造攻击合约盗取用户NFT。下图为OpenSea:WyvernExchangev1合约中验证order的函数validateOrder(),具体源码如下:

由源码可知,订单验证首先会校验order的有效性和是否包含有效参数,接着校验订单是否曾经通过链上校验。其中approvedOrders是一个mapping变量,该变量保存了所有已经通过链上批准验证的订单。如果订单曾经校验过则直接返回true,无需再使用ecrecover()校验ECDSA签名,以便智能合约可以直接下订单。

以下是其中一笔NFT盗取交易,可以发现攻击者利用用户签名通过调用攻击者合约:

0xa2c0946ad444dccf990394c5cbe019a858a945bd,以0ether的价格盗取了用户的NFT。

「高仿域名的NFT钓鱼」

这一类的钓鱼网站主要是对NFT项目官网的域名和内容等进行几乎一致的模仿,一般会先连接用户钱包查询用户余额之后,再进行其他诱操作。这种钓鱼网站是最常见的,主要分为以下几种类型:

1仅更换原官网的顶级域名

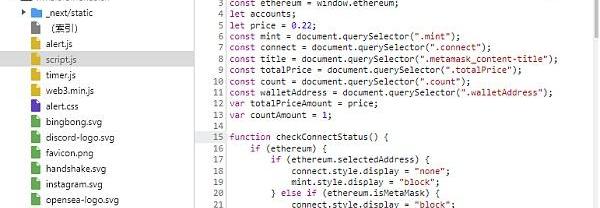

案例一

官网:https://invisiblefriends.io/

钓鱼网站:https://invisiblefriends.ch/

查看钓鱼网站的网页源码,可以发现如下攻击地址:

查看

0xEcAcDb9FA4Ed4ACD8977821737da7bCe688be1e0的相关交易:

可以发现上述两笔交易是攻击者获取到的收益。

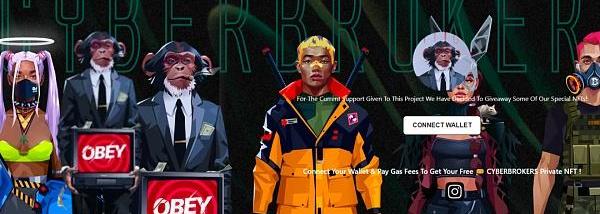

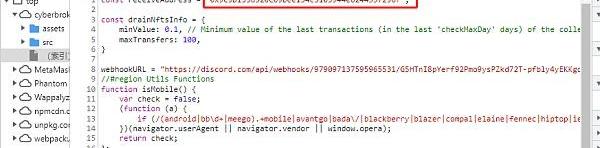

案例二

官网:https://cyberbrokers.io/

钓鱼网站:https://cyberbrokers.live/

查看钓鱼网站源码,发现如下攻击地址:

综上,该类事件主要是因为用户在签署交易签名时,由于签署的交易内容是加密后的字符串,导致用户无法直观的看到签署交易的具体内容,习惯性的点击确认,从而造成攻击者获取到用户的卖单权授权,盗走用户的NFT。

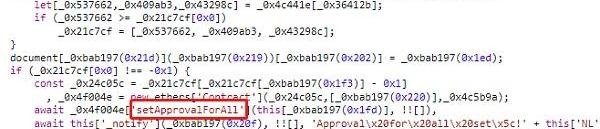

2主域名添加单词或符号进行混淆

有的钓鱼网站会在主域名添加单词或符号进行混淆,比如othersidemeta-airdrop、otherside-refunds.xyz等。

官网:https://otherside.xyz/

钓鱼网站:http://othersidemeta-airdrop.com/

查看钓鱼网站源码,发现页面存在setApprovalForAll()函数,该函数会授权_operator具有所有代币的控制权。如果用户授权了攻击者,则用户账号中所有的NFT将会被盗走。

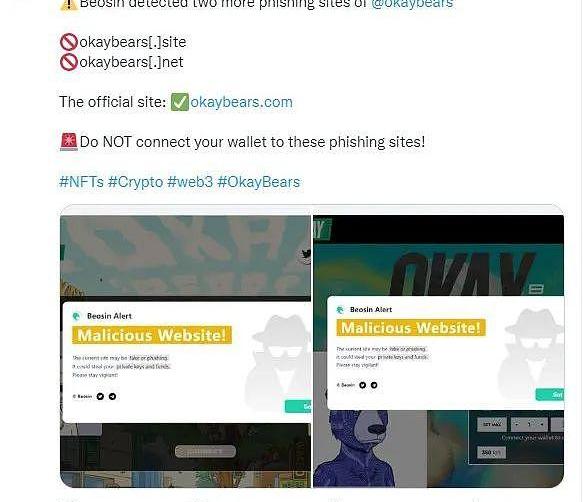

3添加二级域名进行混淆

有的钓鱼网站会添加二级域名进行混淆,进行钓鱼。

?

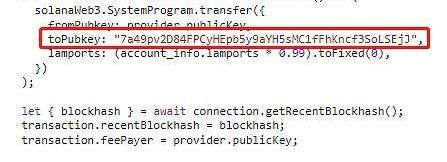

官网:https://www.okaybears.com/

钓鱼网站:https://okaybears.co.uk/?

查看网页源码,根据solanaweb3的官方文档API,确认如下地址为攻击地址:

在如今钓鱼事件频发的情况下,用户需提高安全意识,保护自己。以下是我们的安全建议:

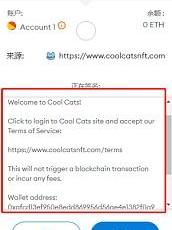

1签名时应当明确签署的交易内容,包括交易价格、交易地址等信息,如下图红框处内容所示:

如果存在签署内容仅为二进制字符串内容等无法明确的内容,请勿签署。

2切勿点击任何邮件中的链接、附件,或输入任何个人信息。

3访问NFT官网时,一般在官网右上角等处会显示官方twitter、discord等社交帐号,需在官方账号上确认官网地址。

4安装钓鱼插件,可辅助识别部分钓鱼网站。比如下面这一款

https://chrome.google.com/webstore/detail/beosin-alert/lgbhcpagiobjacpmcgckfgodjeogceji?hl=zh-CN

2021年,ChrisDixon写了一篇关于创作者如何使用NFT将他们的“1000名真正的粉丝”货币化的文章。从那时到现在,NFT的用例已成倍增加.

1900/1/1 0:00:00单纯地用资本市场的眼光来看待马斯克收购推特这件事,它只不过是一桩稀松平常的买卖案例。马斯克原本已经是推特的股东自不必说,推特本身面临的困境和难题,同样让越来越多的人感受到它需要一个「盖世英雄」来.

1900/1/1 0:00:00概要以太坊合并将迫使价值190亿美元的POW挖矿从业者另谋出路。大多数现有的以太坊矿工无法在市场上找到具有同等经济效益的POW矿币.

1900/1/1 0:00:00文:WILLIAMSUBERG?由于宏观因素的触发,交易员们准备迎接7月的焰火,而比特币价格走势有望以低于200周移动平均线的历史性月收盘价收盘.

1900/1/1 0:00:006月24日,Harmony团队发布推特指出,发现Horizon跨链桥遭到攻击,损失金额约1亿美元。Horizon是由Layer1公链Harmony开发的与以太坊间的资产跨链桥.

1900/1/1 0:00:00如果足够多有耐心的风险资本分配给加密行业,我们将安全进入另一个牛市。上周,从Coinbase首席执行官BrianAmrstrong到CoinDesk记者,加密行业的多个部门都报告说我们正处于「加.

1900/1/1 0:00:00