背景概述

看了一个关于学习solidity的站,里面讲了关于solidity智能合约的很多漏洞,考虑到现在针对智能合约的攻击事件频频发生,不法分子盗取的加密资产越来越多,我就想写一些与智能合约安全审计相关的文章给想了解智能合约安全审计的入门者阅读,让一些对智能合约安全审计感兴趣的初学者可以学到如何识别一些常见的漏洞和如何利用这些漏洞去做什么事情。这次我们就一起先看一个很经典的漏洞——?重入漏洞。

前置知识

重入漏洞相信大家都有所耳闻了,那么什么是重入漏洞呢?

以太坊智能合约的特点之一是合约之间可以进行相互间的外部调用。同时,以太坊的转账不仅仅局限于外部账户,合约账户同样可以拥有以太并进行转账等操作,且合约在接收以太的时候会触发fallback函数执行相应的逻辑,这是一种隐藏的外部调用。

报告:ETH开发者活跃度创新高,三季度智能合约数量增加40%:10月14日消息,区块链开发平台Alchemy发布发布《2022年第三季度Web3开发者报告》,报告显示,尽管ETH年初至今下跌60%,但开发者活跃度反创新高,第三季度部署在以太坊上的智能合约数量增加了40%,创历史新高。

此外,36%已部署和验证的智能合约于2022年完成,在合并后的2周内智能合约部署增加了14%。[2022/10/14 14:27:41]

我们先给重入漏洞下个定义:可以认为合约中所有的外部调用都是不安全的,都有可能存在重入漏洞。例如:如果外部调用的目标是一个攻击者可以控制的恶意的合约,那么当被攻击的合约在调用恶意合约的时候攻击者可以执行恶意的逻辑然后再重新进入到被攻击合约的内部,通过这样的方式来发起一笔非预期的外部调用,从而影响被攻击合约正常的执行逻辑。

波卡生态多链智能合约平台 ParaState 完成 550 万美元融资:官方消息,波卡生态多链智能合约平台 ParaState 完成 550 万美元融资,HyperChain Capital 领投,参投方包括 Firstchain Group、OIG、DCI Capital、Moonboots Capital、AuBit、CSP DAO、Maven Capital、GD10 Ventures、Parsiq、Playcent、ItsBlockchain.com、Llama Ventures 和 CryptoAvengers,此前的投资方如 Kenetic、Moonwhale、Master Ventures、Taureon、Chronos Ventures、1 Cap、Titans Ventures、pSquare、BitcoinGuru 等在本轮中继续参投。[2021/7/15 0:55:08]

漏洞示例

VETH智能合约遭攻击系合约实现问题:据PeckShield态势感知平台数据显示,06月30日下午17时46分,VETH智能合约遭到黑客攻击,被盗919,299个VETH,价值90万美元。PeckShied安全人员迅速介入后定位发现,这起黑客攻击事件不同于Balancer的攻击方式,黑客主要利用未检查权限的changeExcluded()函数,通过transferFrom()将合约地址本身的VETH余额卷走。[2020/7/1]

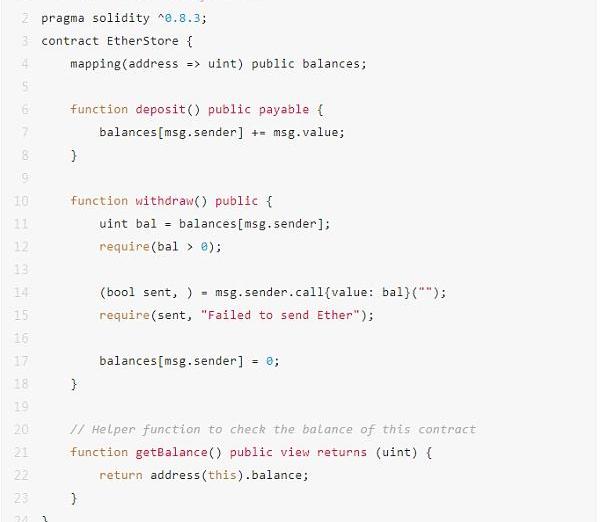

好了,看完上面的前置知识我相信大家对重入漏洞都有了一个大致的了解,那么在真实的环境中开发者写出什么样的代码会出现重入漏洞呢,下面我们来看一个比较典型的有重入漏洞的代码:

声音 | CFTC专员:稳定币有潜力成为智能合约的强大推动者:金色财经报道,美国商品期货交易委员会(CFTC)技术咨询委员会于2月26日举行了一次公开会议,以了解有关稳定币、加密货币保险、监管惯例和网络安全的信息。CFTC专员Brian Quintenz表示,为了提供相关价值,通过代币化,稳定币有潜力充当可行的流动性交换媒介,并成为智能合约的有力推动者。[2020/2/28]

漏洞分析

看到这里大家可能会有疑惑了,上面的代码就是个普通的充提币的合约,凭什么说他有重入攻击呢?我们来看这个合约的withdraw函数,这个函数中的转账操作有一个外部调用,所以我们就可以认为这个合约是可能有重入漏洞的,但是具体能否产生危害还需要更深入的分析:

1.所有的外部调用都是不安全的且合约在接收以太的时候会触发fallback函数执行相应的逻辑,这是一种隐藏的外部调用,这种隐藏的外部调用是否会造成危害呢?

动态 | 智能合约平台RSK母公司收购拉丁美洲社交网站Taringa:据Bitcoinmagazine消息, 和比特币双向锚定的智能合约平台Rootstock(RSK)网络的母公司IOV Labs,近日收购了拉丁美洲社交网站Taringa,交易金额未公开。Taringa是一个拥有3000万用户的强大网络。此次收购有望为IOVLabs提供宝贵的数据和信息,这些数据和信息是IOVLabs大规模测试和去中心化基础设施建设所必需的。[2019/9/28]

2.我们可以看到在withdraw函数中是先执行外部调用进行转账后才将账户余额清零的,那我们可不可以在转账外部调用的时候构造一个恶意的逻辑合约在合约执行balance=0之前一直循环调用withdraw函数一直提币从而将合约账户清空呢?

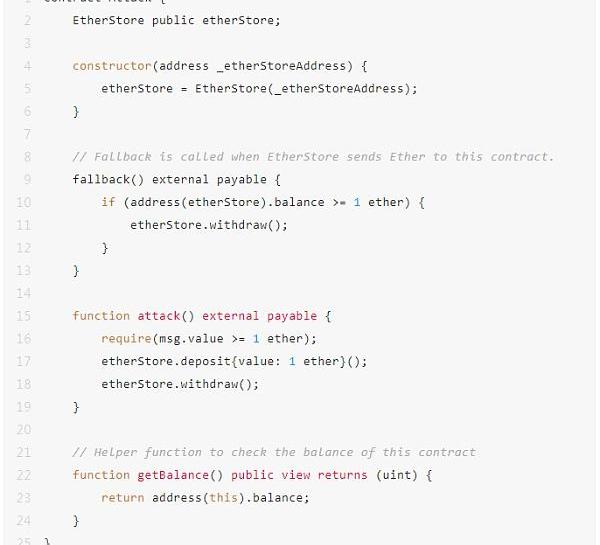

下面我们看看攻击者编写的攻击合约中的攻击手法是否与我们的漏洞分析相同:

攻击合约

我们看到EtherStore合约是一个充提合约,我们可以在其中充提以太。下面我们将利用攻击合约将EtherStore合约中用户的余额清零的:

这里我们将引用三个角色,分别为:

用户:Alice,Bob

攻击者:Eve

1.部署EtherStore合约;

2.用户1和用户2都分别将1个以太币充值到EtherStore合约中;

3.攻击者Eve部署Attack合约时传入EtherStore合约的地址;

4.攻击者Eve调用Attack.attack函数,Attack.attack又调用EtherStore.deposit函数,充值1个以太币到EtherStore合约中,此时EtherStore合约中共有3个以太,分别为Alice、Bob的2个以太和攻击者Eve刚刚充值进去的1个以太。然后Attack.attack又调用EtherStore.withdraw函数将自己刚刚充值的以太取出,此时EtherStore合约中就只剩下Alice、Bob的2个以太了;

5.当Attack.attack调用EtherStore.withdraw提取了先前Eve充值的1个以太时会触发Attack.fallback函数。这时只要EtherStore合约中的以太大于或等于1Attack.fallback就会一直调用EtherStore.withdraw函数将EtherStore合约中的以太提取到Attack合约中,直到EtherStore合约中的以太小于1。这样攻击者Eve会得到EtherStore合约中剩下的2个以太币。

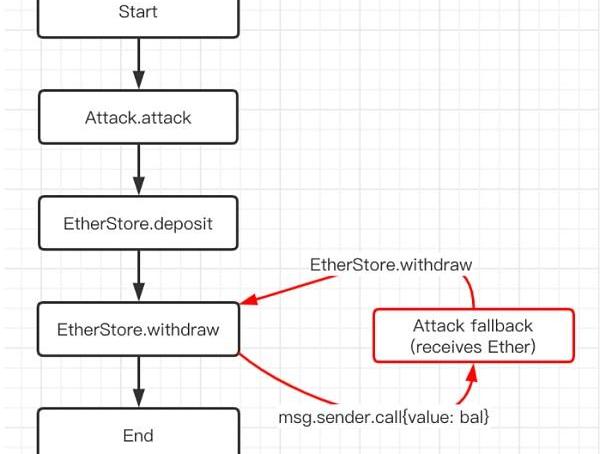

下面是攻击者的函数调用流程图:

修复建议

看了上面的攻击手法相信大家对重入漏洞都会有一个自己的认知,但是只会攻击可不行,我们的目的是为了防御,那么作为开发人员如何避免写出漏洞代码还有作为审计人员如何快速发现问题代码呢,下面我们就以这两个身份来分析如何防御重入漏洞和如何在代码中快速找出重入漏洞:

作为开发人员

站在开发者的角度我们需要做的是写好代码,避免重入漏洞的产生。

1.写代码时需要遵循先判断,后写入变量在进行外部调用的编码规范;

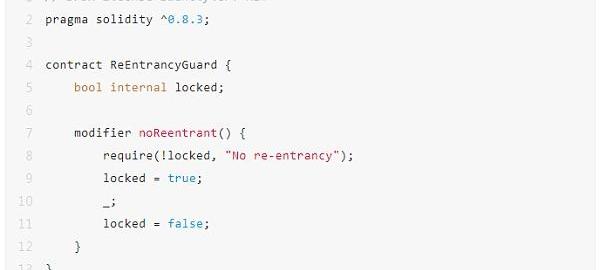

2.加入防重入锁。

下面是一个防重入锁的代码示例:

作为审计人员

作为审计人员我们需要关注的是重入漏洞的特征:所有涉及到外部合约调用的代码位置都是不安全的。这样在审计过程中需要重点关注外部调用,然后推演外部调用可能产生的危害,这样就能判断这个地方是否会因为重入点而产生危害。

标签:ETHSTORSTETHERtogetherbnb仓库薇拉elastosFirst Digital USD3X Long Ethereum Classic Token

印度政府在议会上回答了三组关于比特币交易、卡纳塔克邦备受瞩目的比特币局以及印度加密货币交易和加密货币交易所的合法性的问题。与此同时,冬季会议已经开始,一项加密法案预计将在本届会议期间审议.

1900/1/1 0:00:0011月26日,Dapp数据追踪公司DappRadar宣布将发行TokenRADAR,将于数周内公布详情,目前代币尚未上线任何交易平台.

1900/1/1 0:00:00当前,游戏行业的线下会议、财报电话会议或董事会会议中,一个反复出现的主题就是GameFi。诸如AndrewWilson(游戏公司EA的CEO)等高管正在关注这一主题.

1900/1/1 0:00:00zkTube是一个以太坊2层扩容解决方案,它使用零知识证明来解决网络拥塞、高gas费用和低交易速度的问题。该公司总部位于澳大利亚,致力于提供最佳用户体验,并提供各种机会.

1900/1/1 0:00:00以太坊明年就要完成难度炸弹了,这意味着会彻底实施权益证明,不过目前在共识算法细节上仍然在进行讨论研究.

1900/1/1 0:00:00原文标题:《这家投了美团、滴滴的TMT之王,正在杀入NFT和元宇宙》毋庸置疑,NFT和元宇宙承包了区块链领域上下半年几乎全部热点.

1900/1/1 0:00:00