据慢雾区消息,币安智能链(BSC)DeFi项目ImpossibleFinance遭遇闪电贷攻击。慢雾安全团队第一时间介入分析,并将结果分享如下:

攻击细节分析

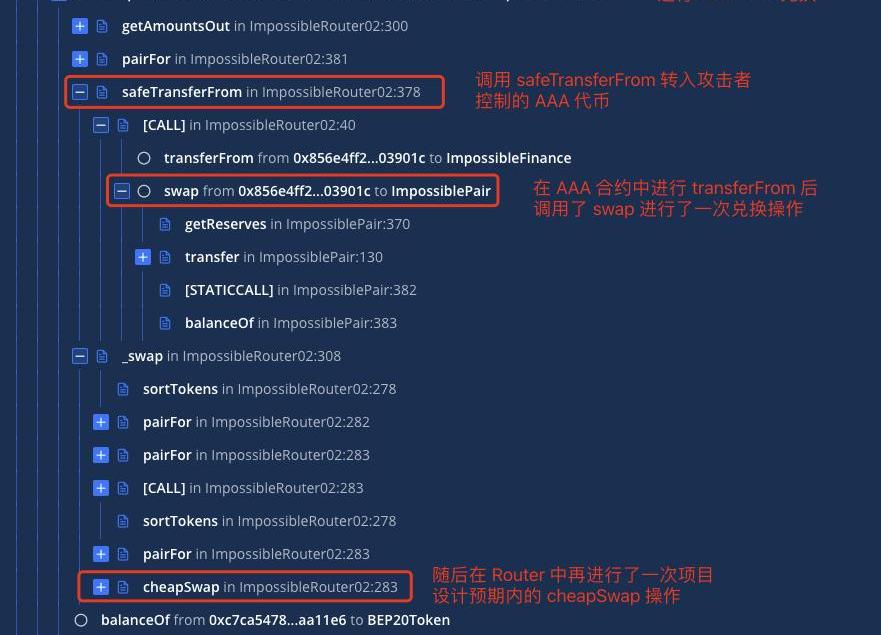

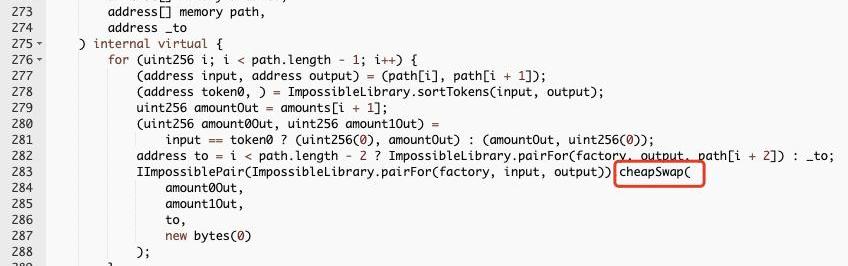

ImpossibleFinance的DEX架构参考了Uniswapv2,但在Pair的实现上有所不同。ImpossiblePair分别实现了cheapSwap与swap两个接口。cheapSwap函数限制了只由Router合约可进行调用,swap函数则是任意用户都可调用进行代币兑换操作。本次攻击事件的根本原因正是出在这种特殊的代币兑换架构上,接下来我们对此次攻击进行具体分析:

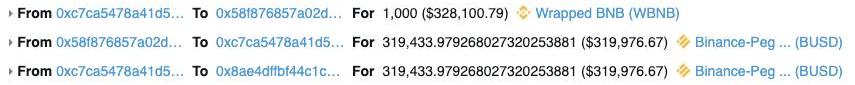

首先攻击者利用闪电贷从PancakeSwap中借出大量WBNB,并最终将其兑换成IF(ImpossibleFinance代币)?。

军事元宇宙公司Improbable Defense & National Security将于本周关闭:12月12日消息,Improbable子公司Improbable US Defense & National Security宣布将于本周正式关闭,该公司总裁兼总经理Caitlin Dohrman在LinkedIn上证实此事并称这一决定令人心碎。

据悉,Improbable US Defense & National Security公司主要为美国国防部门创建军事元宇宙,该公司的董事会成员包括前国防部代理副部长Christine Fox和负责研究与工程的前国防部代理副部长Michael Kratsios。

另据英国《金融时报》披露,Improbable在9月曾披露将进行1亿美元融资,但FTX破产对其融资交易产生了较大压力,促使该公司决定关闭旗下军事元宇宙子公司。(BreakingDefense)[2022/12/13 21:40:09]

BSO与 ImpactScope合作为加密货币交易者提供碳抵消:金色财经报道,BSO是一家全球基础设施和连接提供商,与总部位于日内瓦的 ImpactScope(一家为数字资产交易所和加密采矿公司提供碳抵消解决方案的社会企业)合作,已成为第一家为交易加密货币的客户提供计算和计算方法的连接提供商,抵消其运营的超额碳排放。

BSO 首席执行官 Michael Ourabah称,“鉴于最近的报告强调了我们面临的气候紧急情况,该行业有一种改善的紧迫感。通过与 ImpactScope 合作,我们能够为我们的客户提供支持以应对气候变化,并帮助他们使加密货币交易更具可持续性。”(cryptoninjas)[2021/9/30 17:17:05]

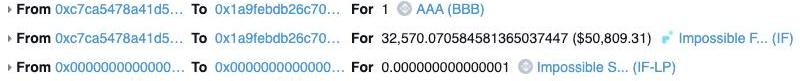

随后攻击者创建了一个由自己控制的代币AAA(BBB),并与上一步骤中获得的IF代币添加流动性。

星展银行等联合推出区块链碳中和交易市场Climate Impact X:5月21日消息,星展银行、新加坡交易所、渣打银行和淡马锡将联合开发一个碳交易市场Climate Impact X,允许企业获得高质量碳信用额度,以解决难以减排问题。Climate Impact X将使用卫星监测、机器学习和区块链技术来提高碳信用额度的透明度、完整性和质量。

Climate Impact X临时首席执行官兼星展银行首席可持续发展官Mikkel Larsen表示,Climate Impact X将为企业在短期解决不可避免的碳排放问题提供方案,并推动全球范围内新的碳信用项目的发展。碳信用最初侧重于自然气候解决方案,它还将推动解决另一个严重风险,即生物多样性丧失,并为当地社区服务。CIX将以全球政府、企业和个人的集体行动为基础,以实现净零耗能经济。[2021/5/21 22:30:09]

TheSandbox与支付处理器公司Simplex合作,支持直接使用法币购买SAND:10月21日,区块链游戏平台TheSandbox宣布与与支付处理器公司Simplex达成合作,用户可以通过Simplex的服务调用借记卡或贷记卡直接购买TheSandBox的代币SAND。[2020/10/22]

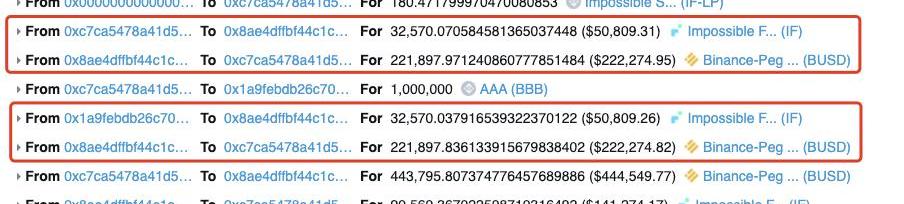

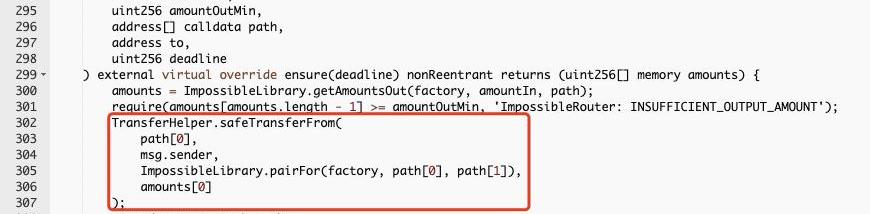

之后攻击者通过Router传入自定的兑换路径(AAA->IF->BUSD)将AAA代币兑换成BUSD代币,而问题正是出现在此兑换过程中。通过链上记录我们可以很容易的发现攻击者在将AAA代币兑换成IF代币的过程中进行了两次兑换操作:

声音 | 慢雾科技余弦:盗挖Webchain跟CoinIMP平台零手续费有关:慢雾科技创始人余弦刚刚在微博表示:难怪最近利用Drupal漏洞植入恶意挖矿脚本的行为里,除了挖门罗币,还在挖Webchain,这是一条我之前没关注过的隐私币(挖矿方面也是基于CryptoNight哈希算法)。原来这与CoinIMP这个挖矿平台有关,0%手续费呀。[2019/2/27]

为什么在一次兑换过程中会进行两次兑换操作呢?

通过分析具体的内部调用流程我们可以发现,攻击者在Router合约调用AAA合约的transferFrom函数将AAA代币转入Pair合约的过程中,同时调用了一次Pair合约的swap函数(即在transferFrom函数实现了正常转账与swap调用的逻辑)。然后再通过项目设计预期的cheapSwap再进行一次正常的代币兑换操作。

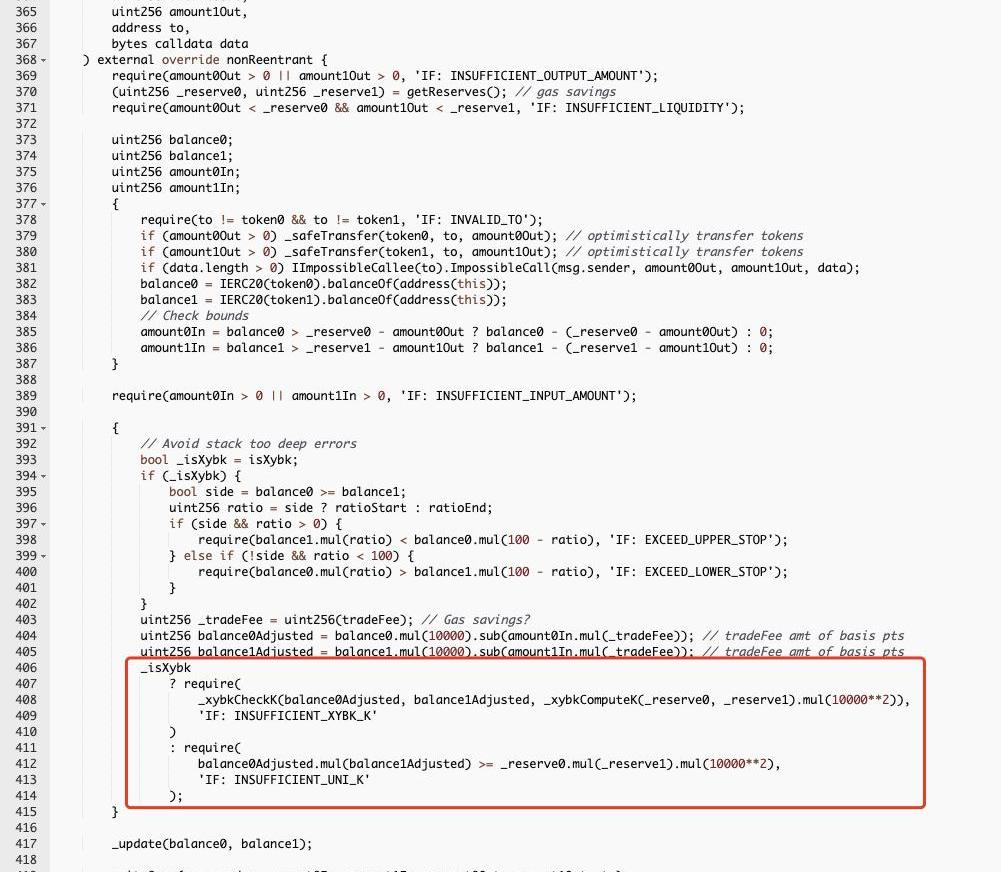

通过以上分析我们可以知道攻击者在一次代币兑换过程中分别通过调用swap函数与cheapSwap函数进行两次代币兑换操作,最终收到了额外的BUSD代币。那么既然是进行兑换操作,理论上每次兑换操作都将导致K值的变化,最终使得用户无法获得预期的代币。

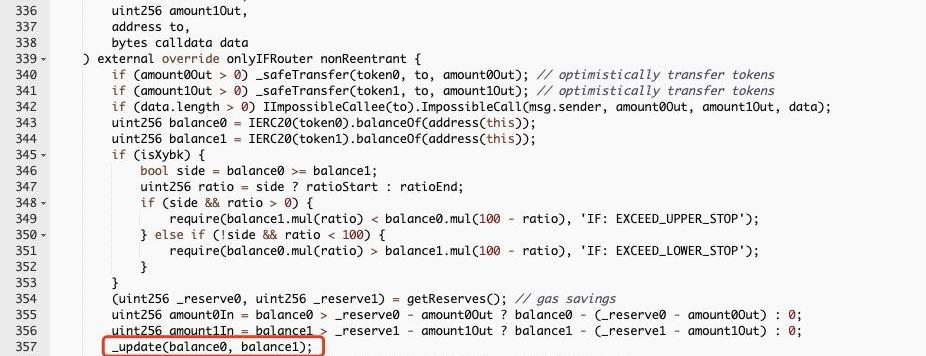

但通过分析ImpossiblePair的swap函数与cheapSwap函数的具体逻辑,我们发现一个惊人的情况:在swap函数中进行了K值检查,而在cheapSwap函数却未进行K值检查而直接进行了update操作。这就导致了攻击者进行了多次兑换操作获得了额外的BUSD。

攻击流程

1、攻击者先通过PancakeSwap闪电贷借出WBNB,并将WBNB兑换成IF代币。

2、创建恶意的代币合约AAA(BBB),并在Impossible中添加了AAA代币与IF代币流动性。

3、通过AAA->IF->BUSD路径进行AAA代币到BUSD代币的兑换,并在AAA代币转入Pair合约兑换成IF代币的过程中进行了一次IF代币与BUSD的兑换操作,随后再进行正常的cheapSwap操作。最终获得了额外的BUSD代币。

4、之后重复以上操作进行获利。

总结

本次攻击的核心在于cheapSwap函数中未进行K值检查,导致攻击者可以通过在一次兑换过程中进行多次兑换操作以获得额外的代币。慢雾安全团队建议DeFi协议在参考其他项目的基础上进行创新的过程中应该充分的对其新的模型进行检查验证以避免此类安全事故的发生。

比特币巨鲸似乎正在囤币,期待着更高的价格。据加密货币市场数据汇总器Santiment统计,“百万富翁级”钱包在短短25天内增持了9万个BTC.

1900/1/1 0:00:00根据银保监会等五部门发布的《关于防范以“虚拟货币”“区块链”名义进行非法集资的风险提示》,请读者遵守所在地区法律法规,本文内容报道不对任何经营与投资活动推广进行背书,请投资者提高风险防范意识.

1900/1/1 0:00:00艺术品市场始终是狂热的、沸腾的。投资者、收藏者和文人雅士们历来不吝于一掷千金购买高价艺术品。不管怎么样,传统的神话都告诉我们,在每件艺术品的背后,都有某种形而上学的、神圣的意义.

1900/1/1 0:00:00数据显示,全球首只受监管的比特币交易所交易基金实际上从最近的价格下跌中受益。正如链上分析服务Glassnode在6月24日指出的那样,PurposeBitcoinETF在整个5月下半月继续增持其.

1900/1/1 0:00:00据马耳他当地媒体报道,自2017年马耳他的“区块链岛“战略实施以来,已有710亿美元的加密货币流经该国.

1900/1/1 0:00:00金色晚报 | 10月6日晚间重要动态一览:12:00-21:00关键词:英国FCA、Ripple、Contour、荷兰鹿特丹港、阿曼央行 1. 英国FCA禁止向零售消费者销售加密衍生品 2.

1900/1/1 0:00:00