撰文:Chen?Bo?Yu、Hsu?Tzu?Hsiu

智能合约基础介绍

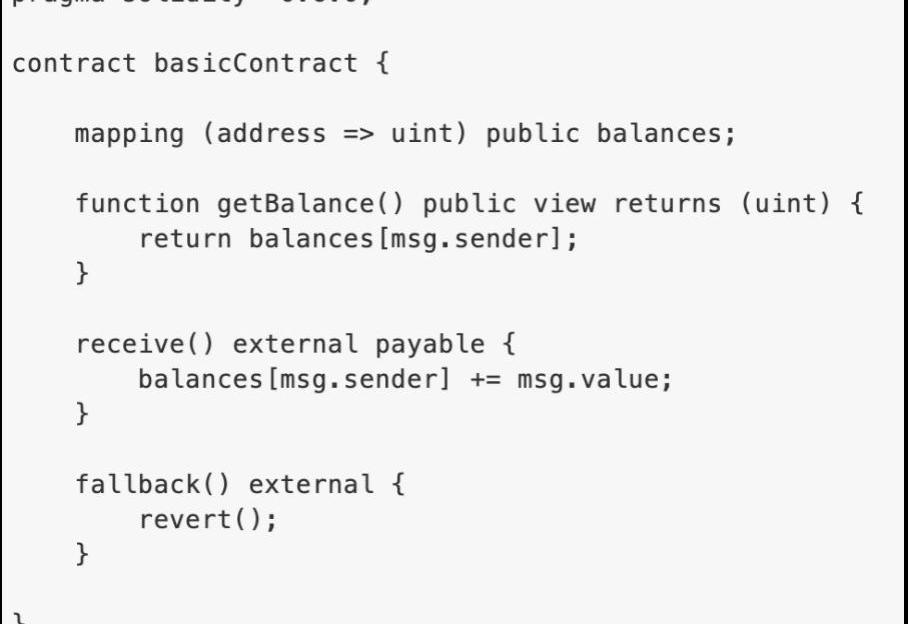

在探讨智能合约漏洞解析之前,我们先从一个基本的范例来了解一个智能合约会具备哪些元素。

●?变数:即此范例中的balances,在这个合约中负责存储使用者地址在合约中对应的存款余额

●?函数:即此范例中的getBalance,使用者呼叫此函数时,会回传使用者在合约中的存款余额

●?接收函数:即此范例中的receive,这是一个内建的函数。当合约收到使用者传入ETH且无呼叫其他函示时会触发,此范例在触发接收函数时,会变更变数balances的状态,而函数中的msg.sender代表的是交易的发送者地址

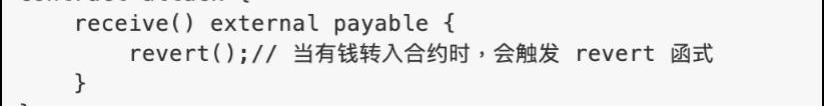

●?回退函数:即此范例中的fallback,这也是一个内建的函数。当使用者呼叫了不存在的函数时触发,可以理解为例外处理函数。在此范例中,触发时把交易回退,亦即让交易失效。

常见漏洞解析

了解问题发生的原因,并且归纳问题的类别可以帮助我们更好的防范。DASP收录了十种智能合约漏洞,下面我们整理了其中最常见的合约漏洞以及新型态的攻击模式。

1.重入漏洞

研报:2030年全球区块链消息传递应用市场规模预计将超过5亿美元:2月1日消息,据市场研究机构Grand View Research发布的最新报告内容显示,该机构认为到2030年,全球基于区块链的消息传递应用程序市场规模预计将达到 5.365 亿美元。据悉,2021年时,区块链消息应用的市场估值约为2220万美元,由北美市场占据主导地位;该报告预测显示,亚太地区区块链消息应用市场将实现快速增长。

该报告强调了用户对隐私和安全的日益关注,是用户选择采用基于区块链的消息传递应用程序的主要原因。[2023/2/1 11:41:43]

重入漏洞是最著名的智能合约漏洞,先前提到TheDAO事件中也是为此原因而被骇客攻击,该漏洞原理是通过循环调用一个函数而达到攻击目的。

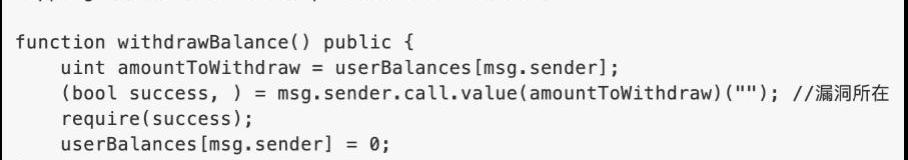

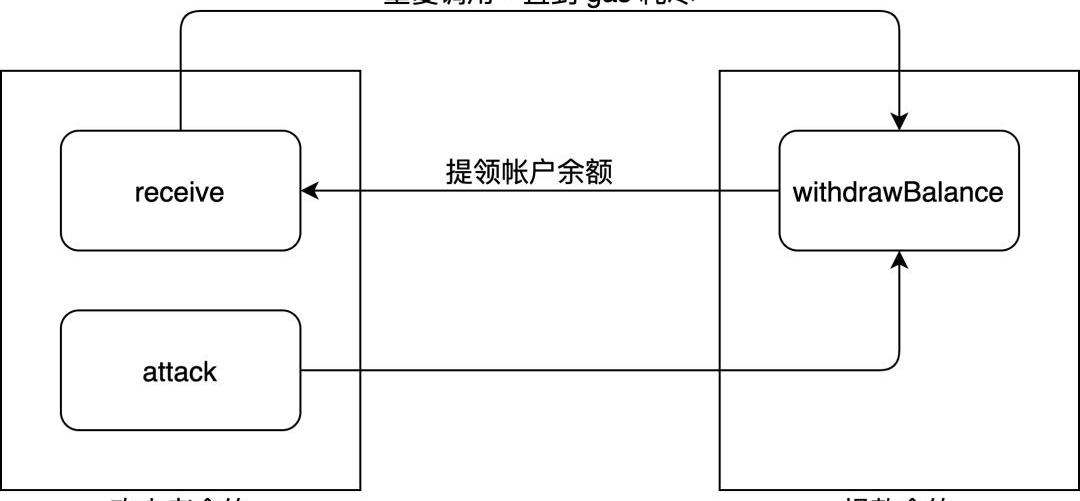

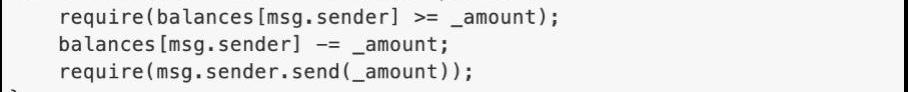

这边展示的是一个简单的提款函数,让使用者可以根据合约里的余额取走存款。可以注意到的是,当这个函数的调用者为一智能合约的时候,提款操作将会触发该智能合约的receive函数,并把剩余的gas传入。而此时还未把使用者在原先智能合约中记录的余额归零,攻击者即可在receive函数里再次调用withdrawBalance函数,并通过余额状态尚未修改的漏洞达到重复取款的目的,直到gas耗尽或合约被掏空。

研报:HT有望成为加密货币世界“新十年”核心资产:7月28日,据研究报告《下注加密新十年核心资产:通缩的生息资产HT》指出,以HT为代表的一系列币种,已经良好地具备在加密货币世界新十年成为“核心资产”的条件。HT的生态具有高规格的价值注入,使其能够在每年高速通缩的情况下,兼具生息的特点。

经过测算,在未来5年,HT很可能在目前基础上实现每年4%~12%的通缩,则5年后HT保守预测可能仅剩约1.2亿枚,是目前的61%。同时,HT持有者能够获取一个很有竞争力的生息增长,保守估计每年高达18.5%左右。因此,它将成为加密货币世界新十年最值得下注的新的核心资产。[2020/7/28]

攻击流程图展示

防范方式也很简单,只要先把智能合约纪录的余额做清空,再做转帐动作,即可避免攻击发生。

2.整数溢位漏洞

在以太坊智能合约中,uint256是常见的整数型别,这意味着此变数可以储存的整数范围为0~2^256-1,存储上限大约是一个78位数的值,你可能会觉得这个数已经够大了,但它仍然可被用来达成溢位,也就是说当一个变数的值为2^256-1,而对这个变数的值又再进行加一的操作时,他的值会因为超过存储上限而变为0。要避免此漏洞,我们需要在整数运算前针对整数的范围去做检查,并在侦测到溢位运算时即时抛出异常。

分析 | 火币研报:8 月8 日至15日大跌或是大量用户抛售个人钱包中的比特币:据火币研报,通过分析 2018年8 月8 日至8 月15日所有的比特币地址与转账记录,基于分类算法得出活跃地址数的分布:活跃地址中,44%为交易所地址,30%为服务商地址,19%为个人钱包地址,6%为公司,1%为矿池。再进一步分析新建地址数和转账明细得出:1)交易所和服务商新增地址数在这几周内变化不大,但是新建个人钱包地址 数却呈现明显下降趋势。 2)比特币由个人地址转入交易所的量远远大于从交易所转入个人地址的量。最后推测该周比特币价格大幅下挫原因可能有:1)新入场的投资者人数的减少。2)很有可能是有大量用户将个人钱包中的比特币转入交易所进行抛售。[2018/9/5]

3.阻断服务攻击

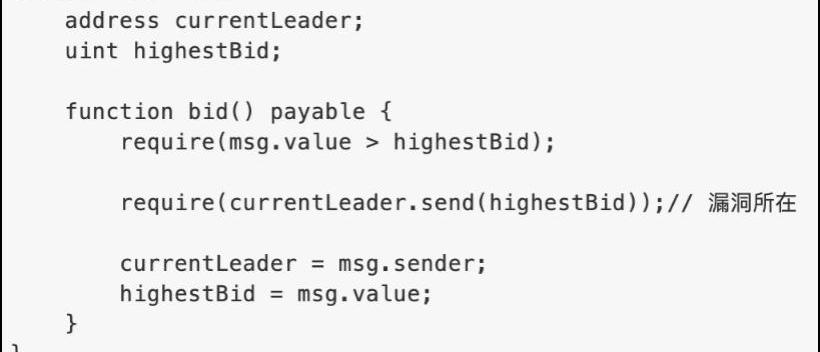

智能合约服务中断是一个严重的问题,因为有些漏洞造成的服务中断是永久性的,无法恢复。攻击原理包括了:意外执行SELFDESTRUCT指令、访问控制权限出错、Gaslimit达到区块上限使合约无法正常运作、以及我们这边展示的利用异常抛出,造成合约永久性瘫痪。

这是一个简单的拍卖合约示例,出价高者可以成为currentLeader,并记录该次竞标出价为highestBid,同时把先前的出价金额还给前一个竞标领先者。攻击者可以部署一个智能合约,在正常出价后让该合约成为currentLeader,并在合约内负责收款的receive函数中使用revert函数来抛出异常,让交易失效。当其他使用者想出价竞标时,会因为合约无法转钱给currentLeader,而造成交易失败,拍卖合约的功能也因此永久失效,攻击者得以赢下此次的拍卖竞标。

分析 | 加拿大央行研报:在区块链进行双花欺诈是不现实的:加拿大央行日前公布对区块链技术的激励相容研究结果,着重于通过区块链技术的工作量证明(PoW)共识机制建模,模拟诚实和不诚实矿工的行为,发现利用区块确认时间差进行双重支付的欺诈是“不现实的”。上述研究报告查看区块链这样的数字账本是否免于对双重支付——所谓双花这类欺诈,发现如果一个矿工掌握50%以上算力,具备了51%攻击的能力,理论上说,不诚实的矿工可以进行双花欺诈,但从经济角度看,为了实现这种欺诈,不诚实的矿工必须有很雄厚的财力,而且是“风险中性”,因此报告认为:“这种假设情况通常是不现实的,现实情况下,用户几乎没有经济方面的动机发起这种攻击,特别是在其他矿工的计算投资庞大时。”[2018/7/23]

攻击者合约示例

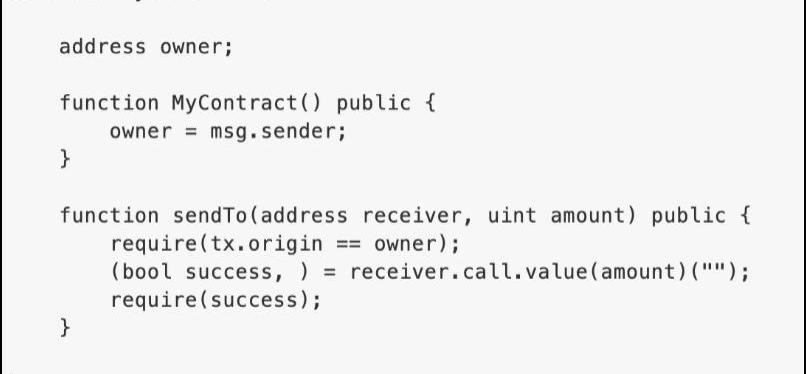

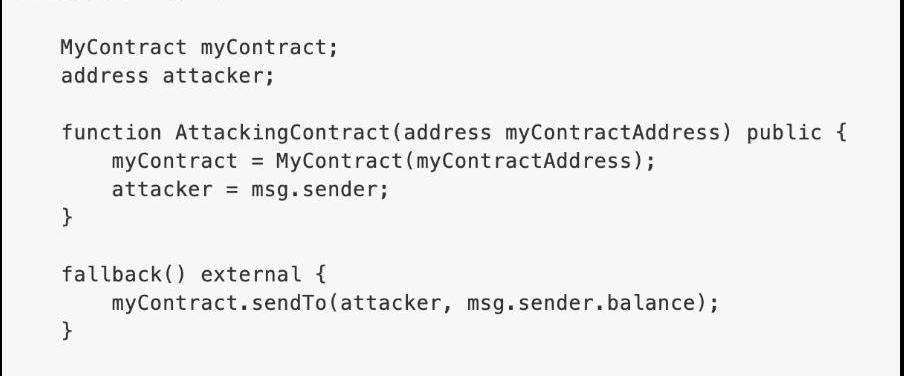

4.?Txorigin漏洞攻击

当开发者利用solidity中内建的tx.origin变数来验证权限时,会让攻击者有攻击的机会。在进入示例之前,须先了解tx.origin返回的是原始发送交易的地址,而msg.sender返回的是当前交易的发送者。以下示意图情景为:

用户A呼叫了合约B内部的函数,并在函数内又再呼叫了合约C。可以观察tx.origin与msg.sender的差异。

摩根士丹利研报:比特币和以太币交易额都已出现大幅下滑,ICO对投资者造成的损失高达6.3亿美元:据华尔街见闻,上周五摩根士丹利发布报告称,比特币和以太币的交易额都已出现大幅下滑。摩根士丹利认为,对于主要持有这两大币种的持币人而言,流动性问题十分重要。由于交易额急剧下降,若有大户大量抛售任一币种,市场势必下跌,引发更多抛售。除开交易量,大摩还指出,40%的比特币都是经由加密货币进行交易,而非法定货币。摩根士丹利称,ICO对投资者造成的损失已经高达6.3亿美元。2017年进行的ICO中,有32%均告失败;但在过去的18个月内,通过这种不受监管的方式筹资仍旧大受欢迎,区块链公司更是对ICO趋之若鹜。[2018/6/6]

接下来来看看实际的攻击场景,上图智能合约中的sendTo函数必须符合tx.origin与owner相等的条件才会被执行,但是攻击者可以通过下图的智能合约,利用上述提过tx.origin与msg.sender的差异,巧妙地绕过验证,并触发sendTo函数。具体细节是当攻击者诱导上图合约的owner去触发了下图合约的fallback函数时,若攻击合约在fallback函数内去调用sendTo函数,就可以得到owner的权限去执行。

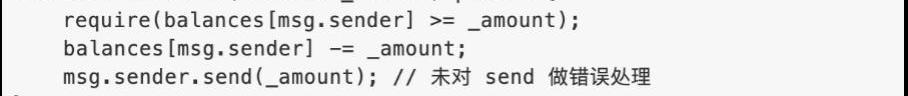

5.未适当处理externalcall的回传值

在智能合约中,使用到低层级调用函数指令时,如:address.call()、address.callcode()、address.delegatecall()?和address.send()等等,如果调用失败并不会抛出异常,仅会回传调用结果的布林值,合约将能继续往下执行。若未对调用结果的回传值做检查,可能将会使智能合约无法正常运作。

我们以一个简单的取款函数作为示例,当使用一合约呼叫上图的withdraw函数,且若该合约不能接收ETH转入时,会造成呼叫方无法收到ETH,但因合约会继续往下执行,导致其在合约中balances的状态纪录被改变。修正写法如下:

6.?短地址攻击

此攻击手法大多出现在ERC-20智能合约中,须先了解到,当我们呼叫一个函数时,在EVM里实际上是在解析一堆ABI字符。而一般ERC-20标准的代币都会实现用来转帐的transfer函数,当我们调用transfer函数时,交易的调用内容由3个部分组成:

●4字节,函数名的哈希值,例如:a9059cbb

●32字节,以太坊地址,例如:

00000000000000000000000011223344556677889900aabbccddeeff11223344

●32字节,代表需要转送的代币数量:

0000000000000000000000000000000000000000000000000de0b6b3a7640000

若攻击者地址为:0x1234567890123456789012345678901234567800,且在呼叫transfer时刻意舍去尾数零,若合约内没有对内容格式做检查,EVM读取时会从第三个参数的高位拿00来补充,这将造成实际想要转送的代币数量缺少一个字节,即向左移位了8个比特,数值瞬间扩大256倍,攻击者成功盗取代币合约中的代币。

7.闪电贷攻击

闪电贷,顾名思义就是快速贷款,那这个速度有多快呢?官方的解释是,贷款发行和偿还的交易必须在以太坊上同一个区块内完成。可以说闪电贷是一种借助于区块链技术的颠覆式创新,它与传统的借贷有两个主要的差别,一个是它无需抵押品,第二个是它要求要在执行借出的同一笔交易中执行还款操作,因此对于出借资金的那方来说是不用承担违约风险的,因为只有当区块链上借贷方执行的借出与还款操作都确实被执行了,这笔交易才有效。也就是说我们可以设计一个智能合约来借出资金,接着执行一些资金操作,最后在将资金归还,而这些操作都会在同一笔交易中完成。这就给黑客们带来了利用闪电贷发动攻击的机会,因为它大大的降低了黑客的攻击成本,近期在DeFi领域的多数攻击都是使用闪电贷来实现,主要都是黑客通过借出的巨额资金来对协议制造价差并从中套利,还款后再带着不当获利逃之夭夭。我们从bZx攻击事件来了解黑客的攻击思路:

1.?黑客通过闪电贷从去中心化数字资产衍生交易平台dYdX借出了一万枚ETH

2.?使用其中的5000枚ETH抵押在去中心化借贷平台Compound以借出112枚wBTC

3.?剩下的的5000枚ETH到去中心化借贷平台bZx上开了wBTC的空单

4.?用借出的112枚wBTC到去中心化交易所Uniswap砸盘,让wBTC价格快速下跌

这一系列操作让黑客在bZx上开的空单仓位大赚,接着归还闪电贷借出的一万枚ETH,并在这个过程中获得了价值35万美元的收益。此次攻击的主要原因是因为Uniswap的价格的剧烈变化最终导致资产的损失,这本该是正常的市场行为,但是黑客通过恶意操纵市场,使项目方造成损失。bZx合约被操纵一事,开始让闪电贷进入了更多开发者的视线,一方面许多聪明的开发者开发出了全新的去中心化金融应用,同时也让开发者更为警惕可能的逻辑攻击。

结论

智能合约的运作为被动的,所有的合约动作均须由使用者发起交易、呼叫合约中的函数函数才会执行动作,而合约执行基于区块链的特性是不可逆的,且当合约部署上区块链后,所有资料都是公开透明的,即便代码不开源,也可利用反组译工具回推合约内容。因此,开发者需熟悉漏洞原理并避免之,使用者也应了解合约安全议题,维护自身权益。

标签:区块链END比特币SEN区块链域名价格排行Endpoint Cex Fan Token6月10日为啥比特币暴跌呢The Essential Coin

编者按:问世十年的区块链技术已经「脱虚向实」。历经重重迷思后,找到区块链「杀手级」应用成为新的焦点。溯源、存证、供应链金融、司法、对账等等,我们已经看到很多尝试.

1900/1/1 0:00:00作者:秦晓峰来源:Odaily星球日报 北京时间今天上午9点,美国证券交易委员会官方Twitter发文表示.

1900/1/1 0:00:00相信有不少朋友,在今年圣诞节收到了一份丰厚的“圣诞礼物”:去中心化交易聚合器1inch正式发布治理和实用Token1inch,其中当天就有总发行量的6%,外加流动性挖矿计划的0.5%.

1900/1/1 0:00:00摘要:Furucombo在短短9个月内经历了快速成长,它已经成为了一个重要的DeFi入口;FurucomboV2将专注于将建设者、策略者以及普通用户聚集在一起.

1900/1/1 0:00:00作者|哈希派分析团队金色财经合约行情分析 | BTC盘整后再次下探,短期波动不确定性增加:据火币BTC永续合约行情显示,截至今日16:00(GMT+8).

1900/1/1 0:00:00本文为万向区块链行业研究文章之一,作者为万向区块链首席经济学家办公室郝凯。摘要本文研究公链和联盟链之间进行连通的进展.

1900/1/1 0:00:00