事件背景:

DeFi借贷协议Lendf.Me今日遭受攻击,开发团队已在?Lendf.Me用户界面用红字提醒,呼吁用户目前不要向合约存款,此事发生,瞬间引起了外界对于区块链和数字货币安全的激烈讨论。

Lendf.Me于去年?9月推出后因其锁仓资产价值成为?DeFiPulse七大DeFi市场之一,今日攻击者利用重入漏洞覆盖自己的资金余额并使得可提现的资金量不断翻倍,最终将Lendf.Me盗取一空。

黑客攻击事件复盘:

据成都链安反合规和调查取证系统追踪统计,目前?Lendf.Me?损失已超2500万美元,完整攻击过程复盘如下:

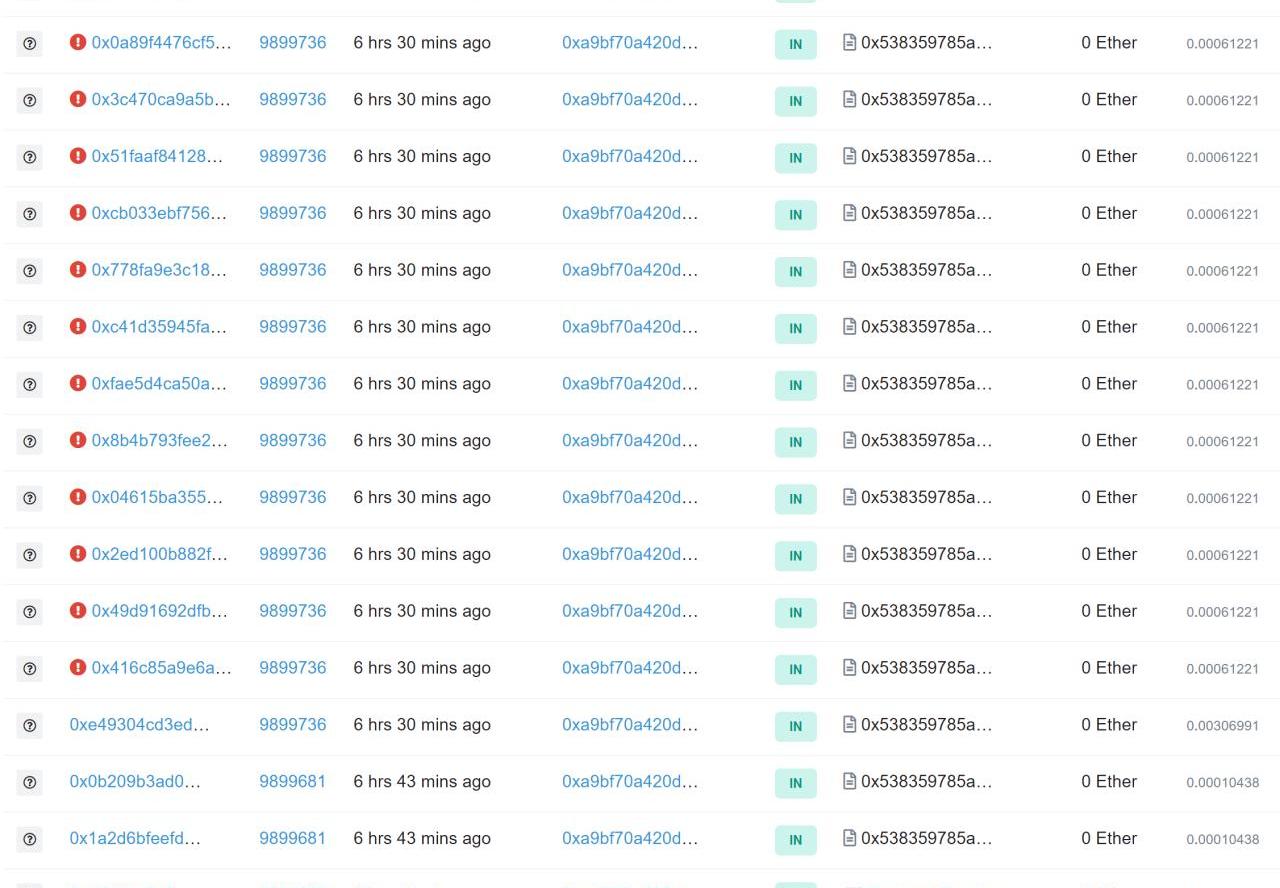

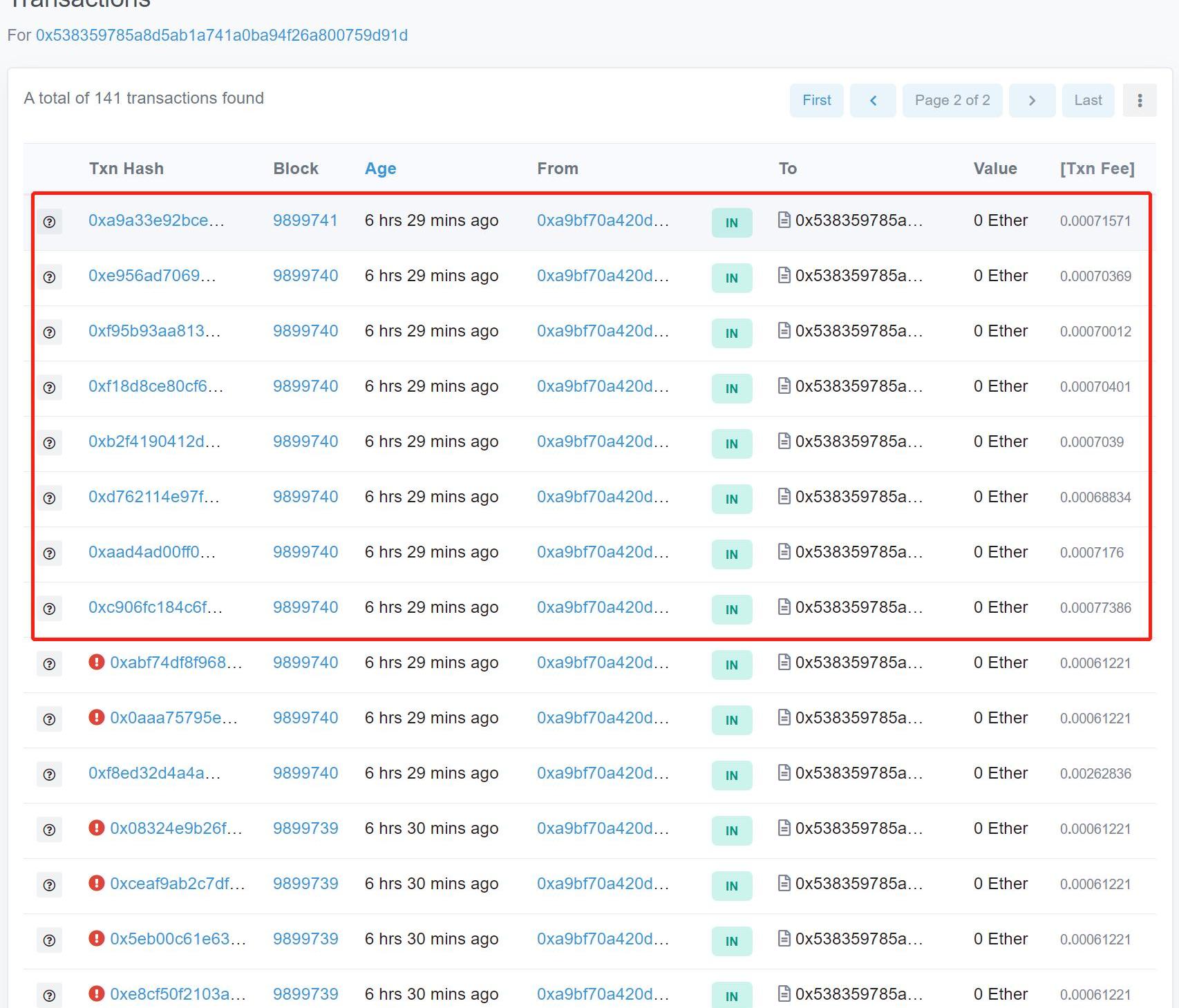

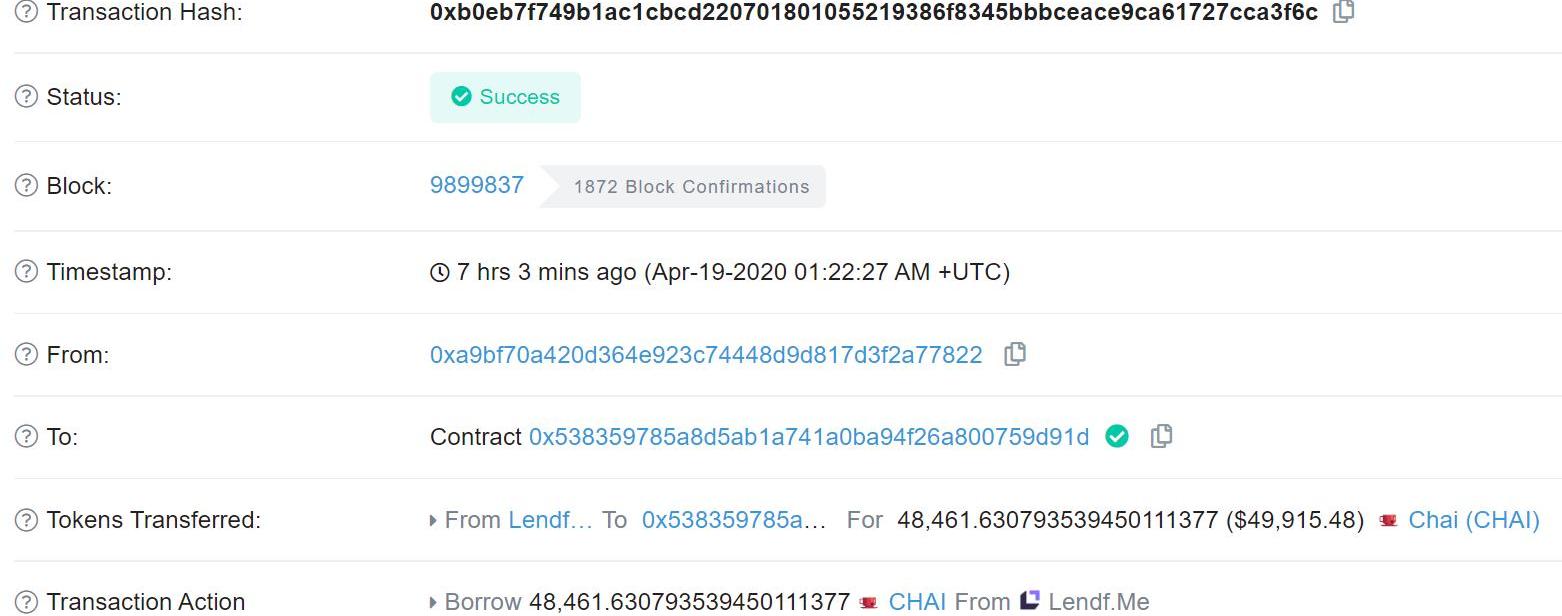

此次攻击者地址为:0xA9BF70A420d364e923C74448D9D817d3F2A77822;攻击合约为:0x538359785a8D5AB1A741A0bA94f26a800759D91D,攻击者首先进行了多次攻击测试:

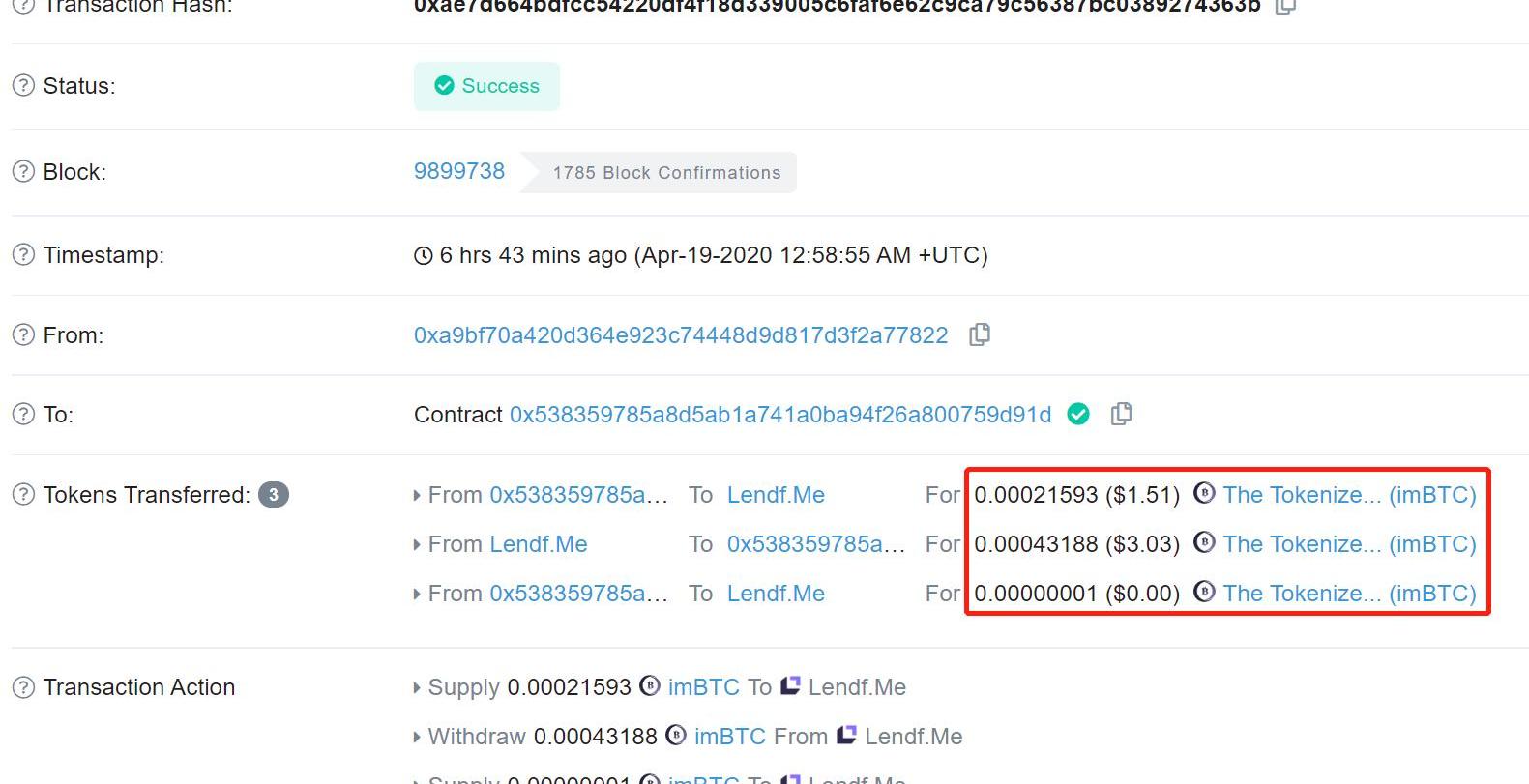

在合约部署完成后的第三笔交易(0xe49304cd3ed)中,攻击者进行了首次攻击尝试:

整个攻击事件开始阶段,攻击者的初始交易发送脚本存在问题,导致只有区块中的第一次攻击才能攻击成功,后面的交易全部抛出异常。

成都链安:hackerDao项目遭受价格操控攻击,获利资金已转至Tornado.cash:金色财经消息,据成都链安“链必应-区块链安全态势感知平台”安全舆情监控数据显示,hackerDao项目遭受价格操控攻击。成都链安安全团队第一时间进行分析,发现攻击者先从先闪电贷借出2500WBNB,拿出部分WBNB兑换出大量hackerDao,然后将这笔hackerDao发送WBNB/hackerDao;并调用该交易对合约的skim函数将多余代币领取至BUSD/hackerDao。由于hackerDao代币在转账时,如果转账接收地址是BUSD/hackerDao时,会同步减少发送者的代币余额以收取手续费,因此,WBNB/hackerDao交易对中的hackeDao数量被异常减少,从而影响该交易对的代币价格,使得攻击者最终利用WBNB/hackerDao兑换出WBNB时,获取额外的收益。目前攻击者实施了两次攻击,总计获利约200BNB,已经转至Tornado.cash 。[2022/5/24 3:38:37]

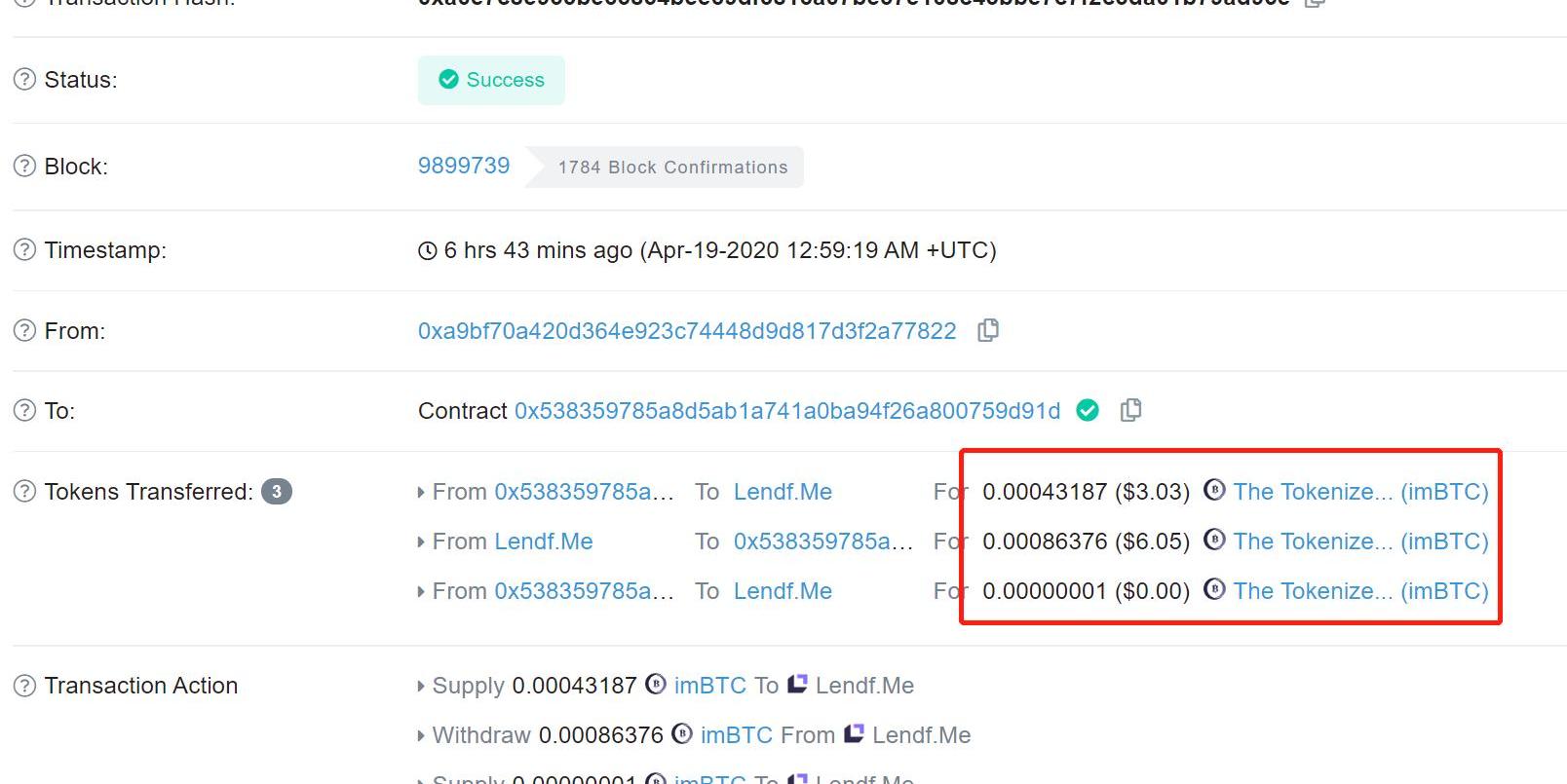

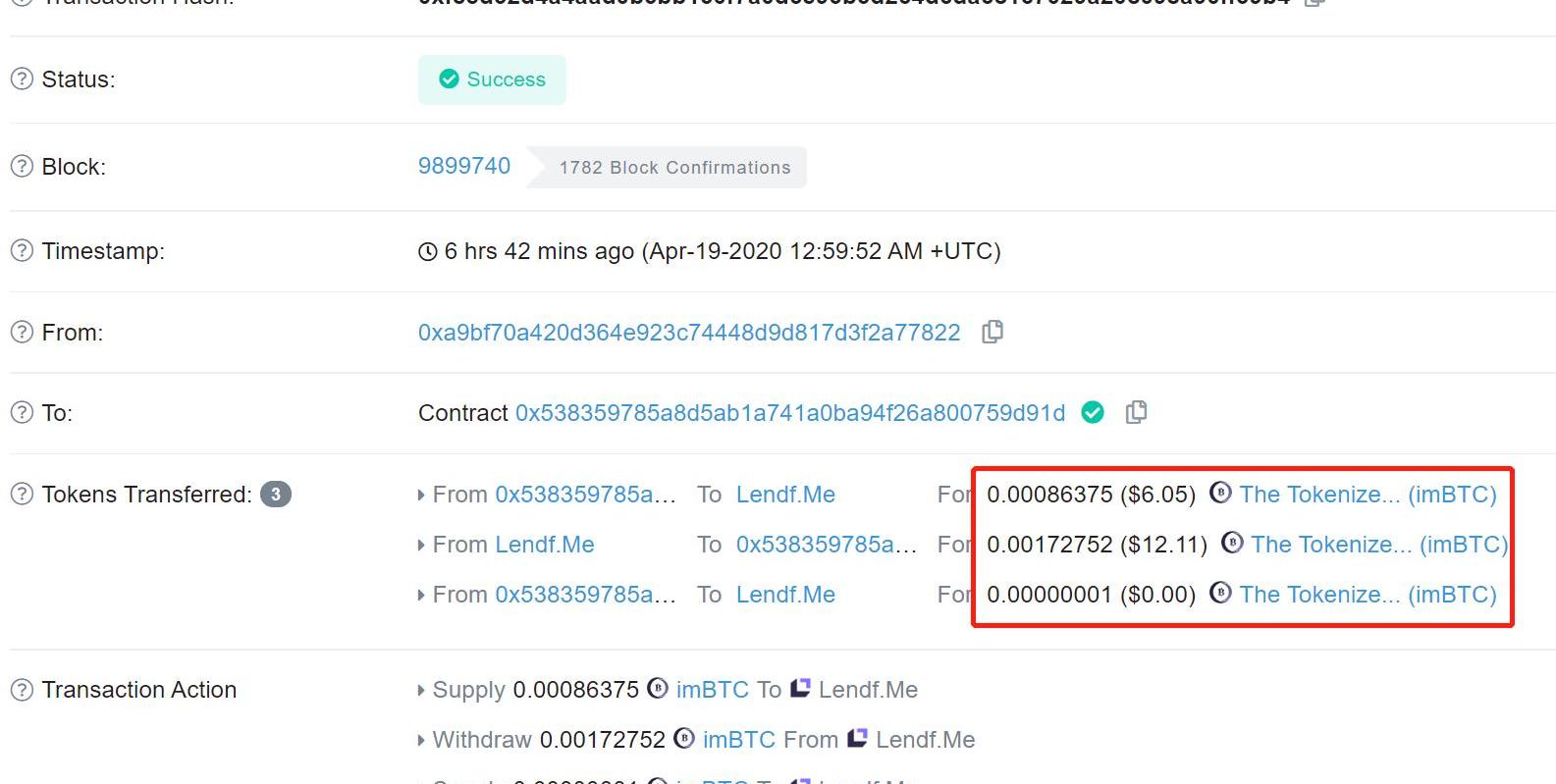

后面攻击者对攻击脚本做出了改动,一个区块只发送一笔攻击交易。首先分析这三笔成功的交易,可以看到攻击者的资金基本上呈现一个倍增的关系,攻击已经开始获利:

成都链安:2022年第1季度区块链安全生态造成的损失达到12亿美元:4月20日消息,成都链安统计数据显示,加密行业2022年第1季度安全事件造成的损失达到12亿美元。[2022/4/20 14:36:00]

https://etherscan.io/tx/0xae7d664bdfcc54220df4f18d339005c6faf6e62c9ca79c56387bc0389274363b

https://etherscan.io/tx/0xa0e7c8e933be65854bee69df3816a07be37e108c43bbe7c7f2c3da01b79ad95e

https://etherscan.io/tx/0xf8ed32d4a4aad0b5bb150f7a0d6e95b5d264d6da6c167029a20c098a90ff39b4

到此时,攻击者已经完成对攻击过程的确认,之后的连续多个交易则是攻击者注册了多个代币地址用于代币兑换:

QitChain已通过成都链安安全审计:据官方消息,分布式搜索引擎项目QitChain已通过区块链安全机构成都链安的安全审计。

分布式搜索引擎QitChain是一个基于IPFS的区块链搜索工具,旨在成为Web3.0有效数据信息聚合器,在保障用户安全隐私的同时带来更高效、更精准的信息查找。

成都链安是领先的区块链安全公司,自成立以来,一直致力于区块链安全的生态建设。[2021/10/25 20:55:41]

https://etherscan.io/tx/0xc906fc184c6fd453b01d3bc04612cf90e8d339edfe1611e25baa47eb6e9ec080

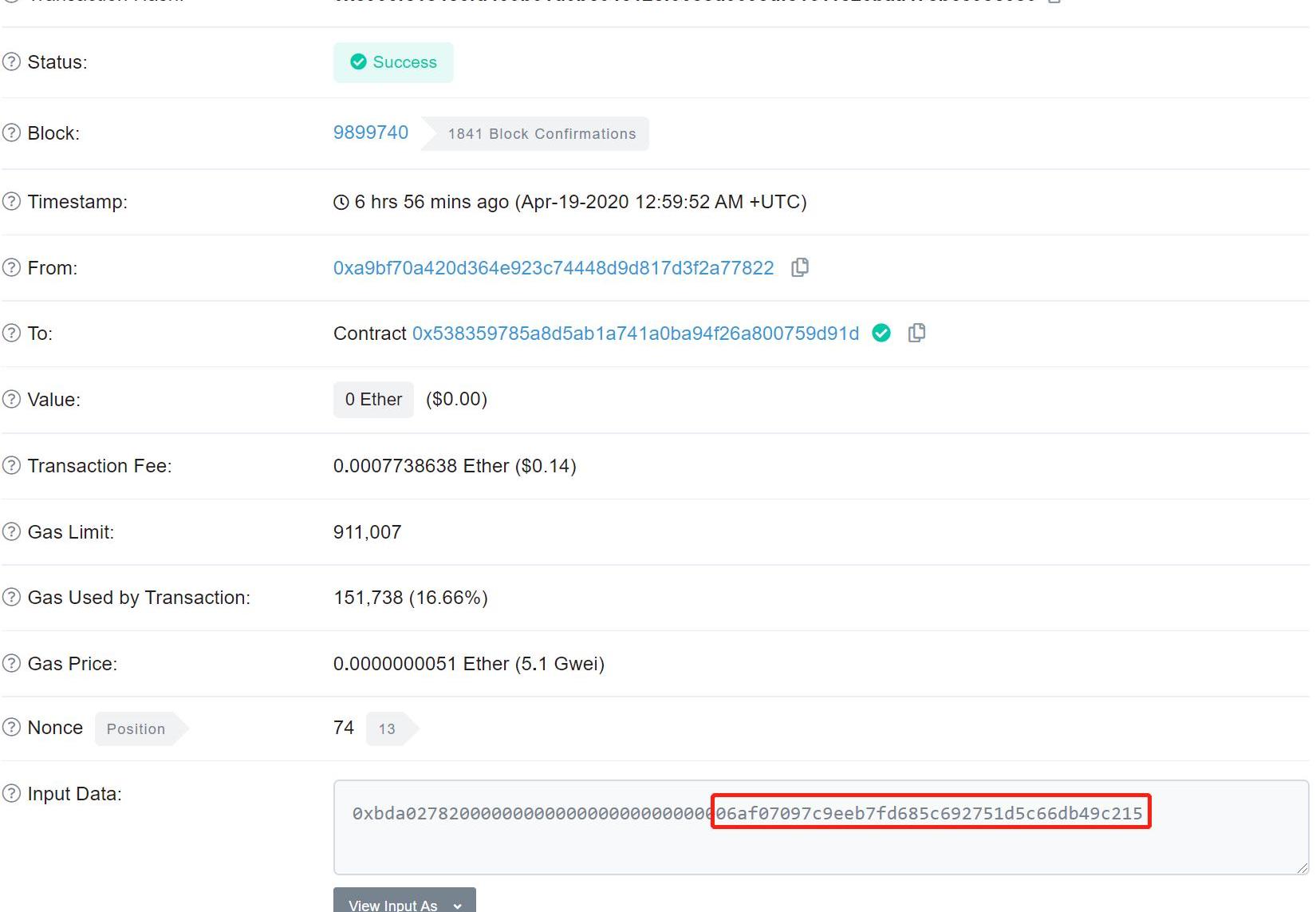

以0xc906fc184c6f交易为例,0x06af07097c9eeb7fd685c692751d5c66db49c215是代币CHAI的合约地址,区块高度9899740~9899741基本上全部在注册代币。

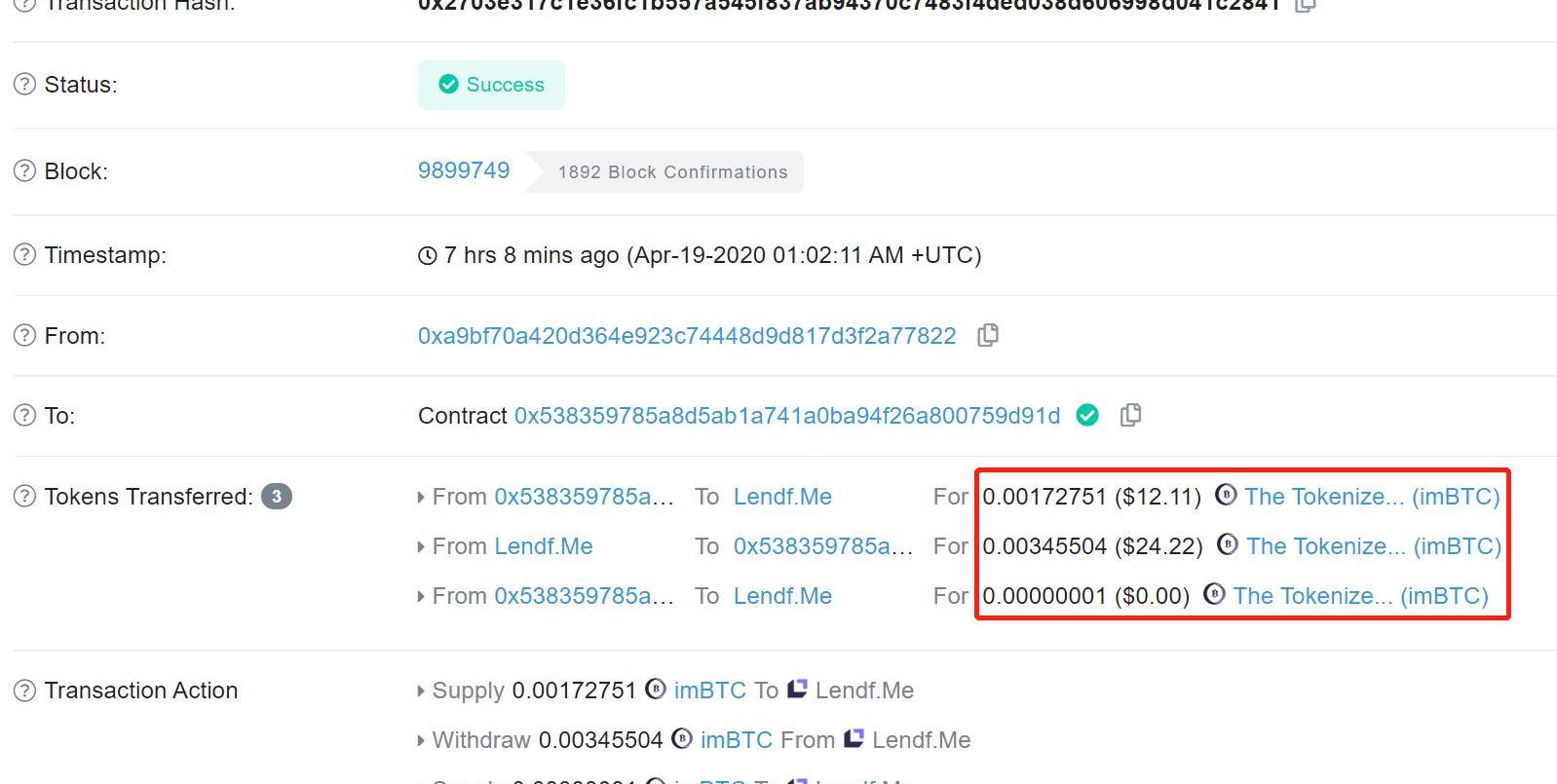

之后攻击者继续发起攻击,可以看到,每次攻击后,攻击者持有的资金(imBTC)基本会翻一倍。

通过这样不断翻倍的过程,在交易0xced7ca81308时,基本已达到imBTC的最大存量。

分析 | 成都链安:钱包Safuwallet服务器是否存储了用户的私钥是关键:针对“网页加密货币钱包Safuwallet被黑与币安服务器出现问题是否存在关联”一事,成都链安在接受金色财经采访时指出:“safuwallet是第三方extension插件钱包,用户资产被盗,主要原因还是私钥被盗,发生了这样的问题,对于钱包服务器而言只要不存储用户的私钥,只做相关交易数据的处理的话,两者之间就没有关系,如果服务器存储了用户的私钥,那黑客就有可能通过攻击服务器获取到用户的私钥。推特消息称是safuwallet被注入了恶意代码,黑客可能先将恶意代码注入到safuwallet中,然后引诱受害者安装钱包,再获取到受害者的私钥后,进行相关代币的转移。事实上,对于非官方钱包,安全性确实不太好保障。对于此类钱包,私钥被盗的时间时有发生。对于这个事件,后续的影响主要是用户的损失、钱包和交易所的声誉。”[2019/10/12]

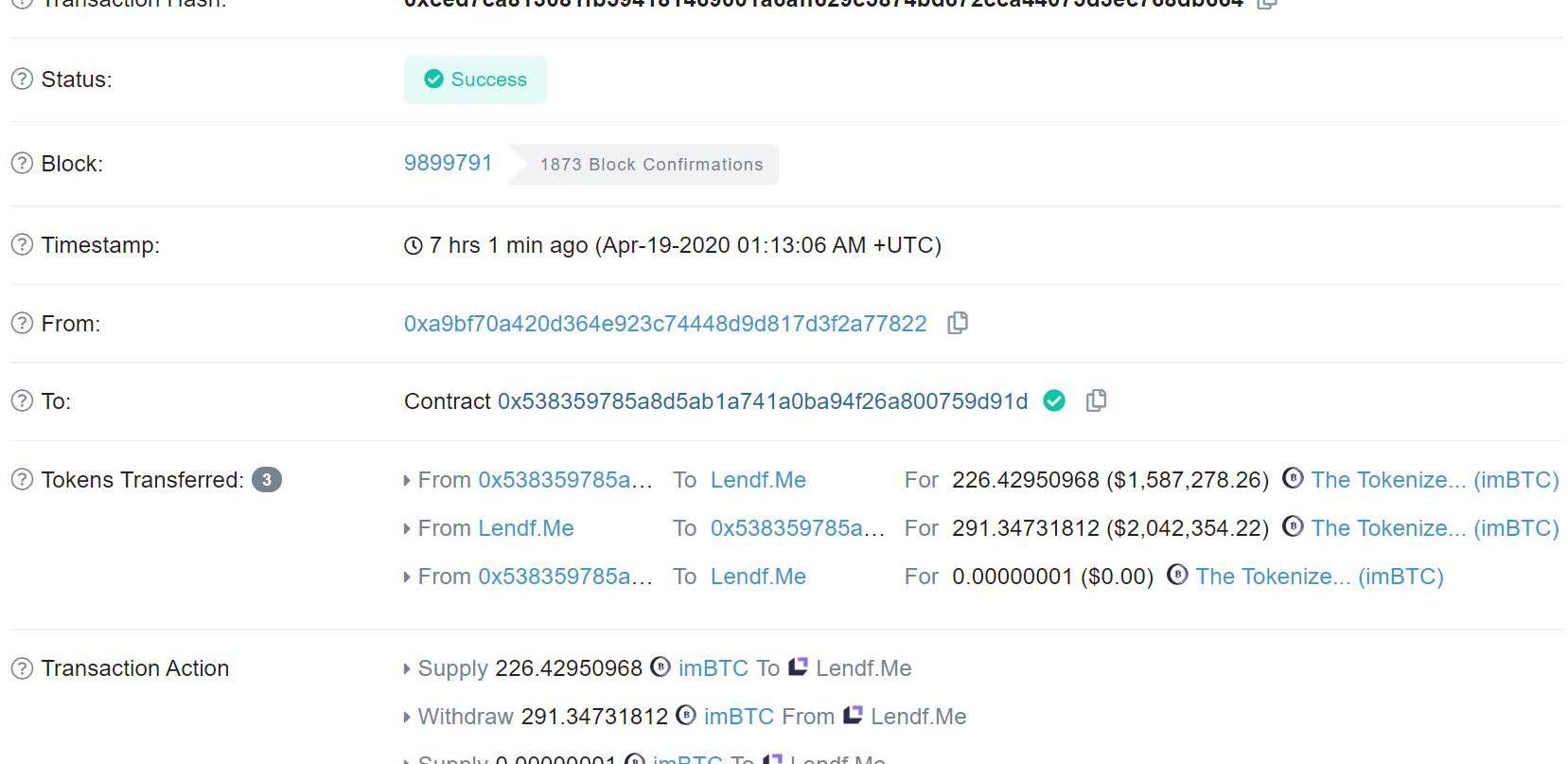

之后利用获利的imBTC借入其他代币,如下图所示:

黑客攻击手法分析:

以其中一笔交易0x111aef012df47efb97202d0a60780ec082125639936dcbd56b27551ce05c4214为例:

声音 | 成都链安:使用链上合约轮询开奖机制可能具有安全风险:今日早晨7点半,成都链安态势感知系统鹰眼对某游戏合约交易发出预警,我们的安全人员对该预警进行分析发现,攻击者正在使用一种新的途径获得随机数种子,并通过合约不断发起延时交易,尝试预先计算或者得到游戏合约的开奖参数,安全团队已通知项目方进行确认,建议具有类似基于线上合约定时开奖模式的项目方及时自查,避免遭到损失。望项目方看到本预警消息能够及时联系我们。[2019/6/12]

lendf.me合约地址:0x0eEe3E3828A45f7601D5F54bF49bB01d1A9dF5ea

imBTC合约地址:0x3212b29e33587a00fb1c83346f5dbfa69a458923

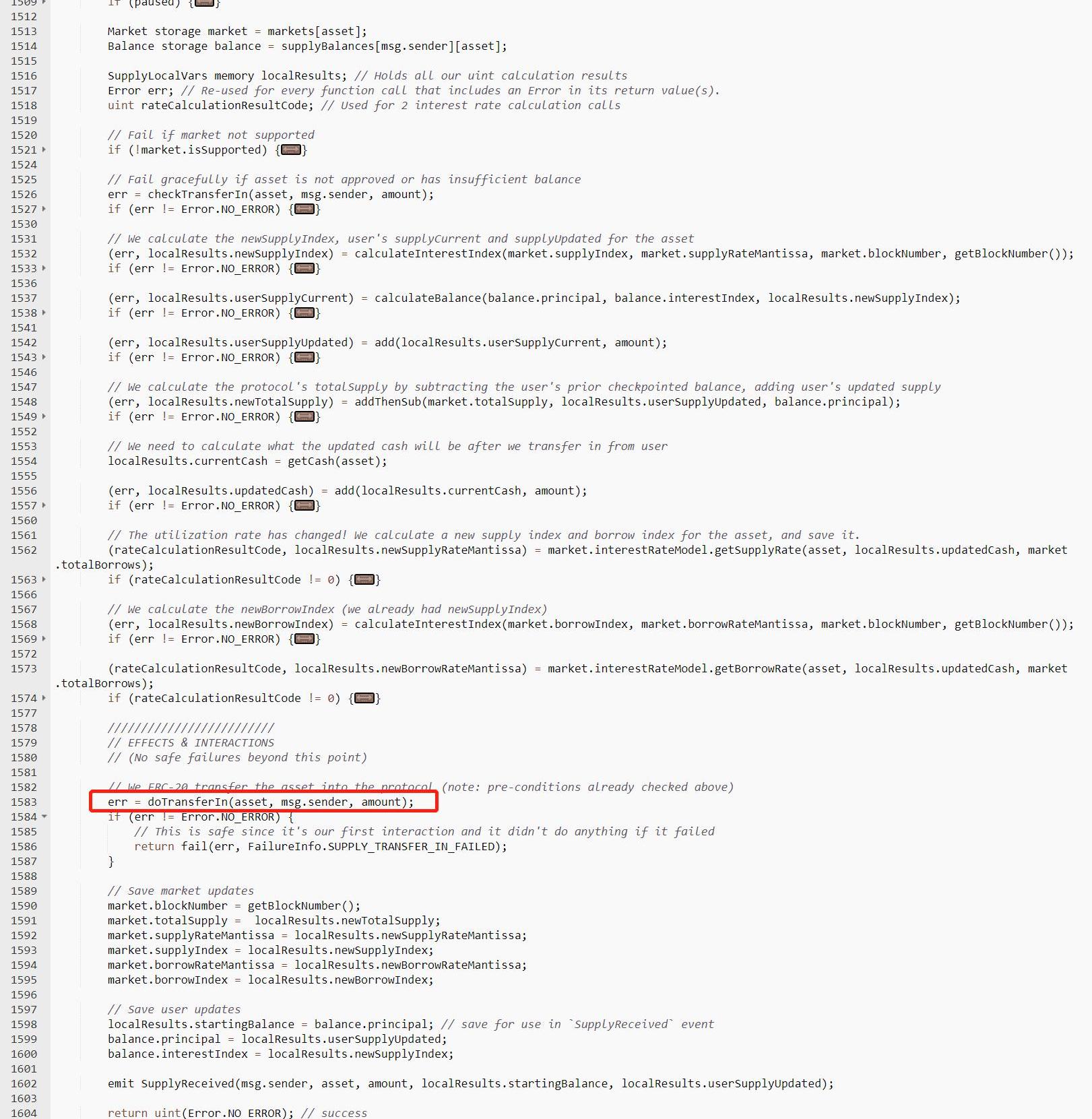

第1步,正常执行supply函数,存入113.21475453?imBTC,这里未进行重入。

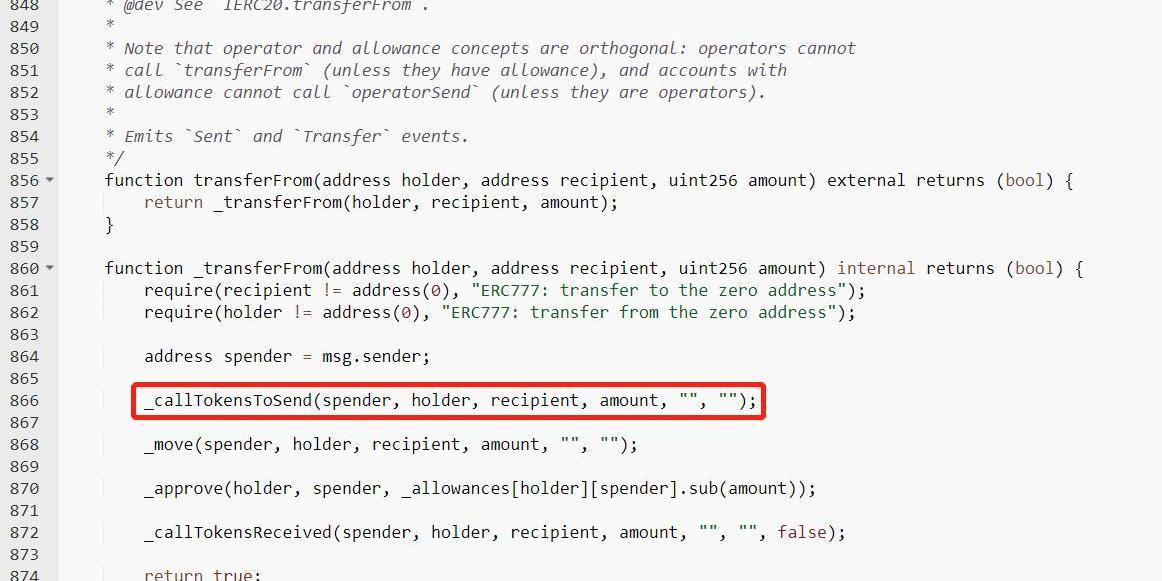

第2步,再次调用supply函数,存入0.00000001imBTC,在这次交易中,如第3步攻击者触发了supply函数中利用transferFrom函数转入代币时会通知发送方的特性,在发送方的代码中回调了Lendf.me的withdraw函数,取出了第1步supply中存入的113.21475453imBTC以及在本次交易的上一笔重入交易中的113.21475516imBTC,总共为226.42950969imBTC,重入之后再次回到transferFrom剩余的代码中,继续执行将0.00000001imBTC转入lendf.me的操作。

重入攻击的具体代码执行过程如下:

1、进入supply函数

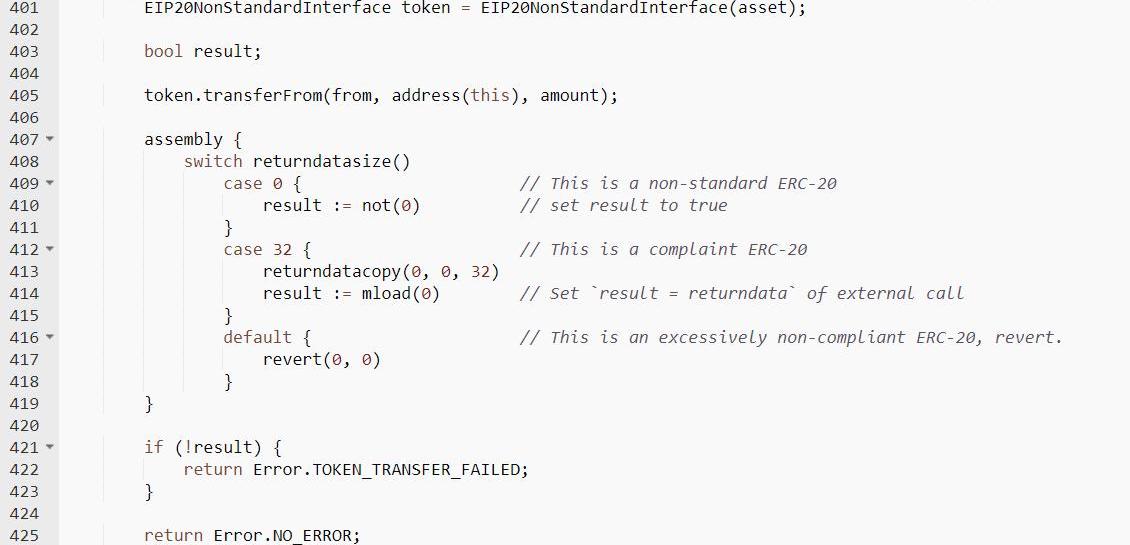

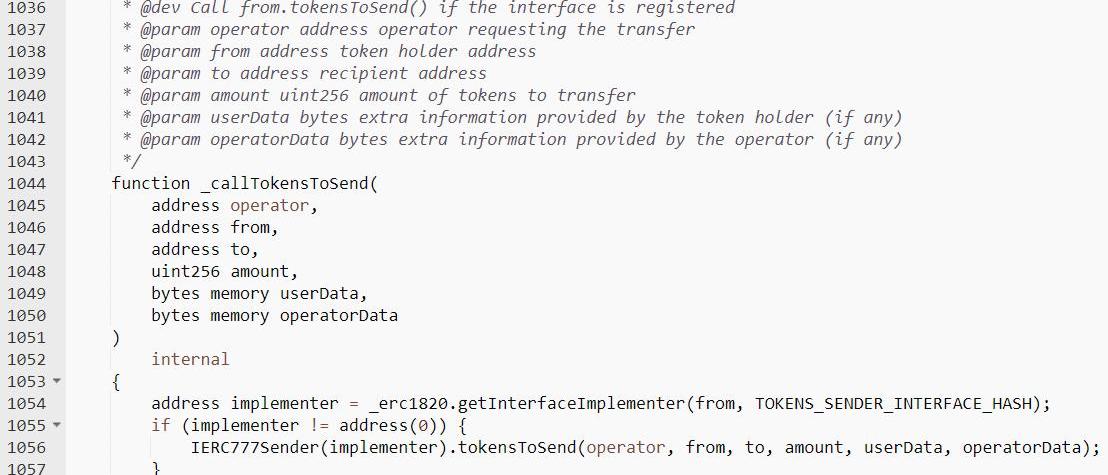

2.调用内部doTransferIn函数,该函数会调用imBTC的transferFrom函数进行代币转账操作

3.在imBTC中,会调用攻击者指定合约(0x538359785a8D5AB1A741A0bA94f26a800759D91D)的tokensToSend函数,攻击者在函数中执行了重入操作,该重入操作调用了lendf.me的withdraw函数,取出了226.42950969imBTC。

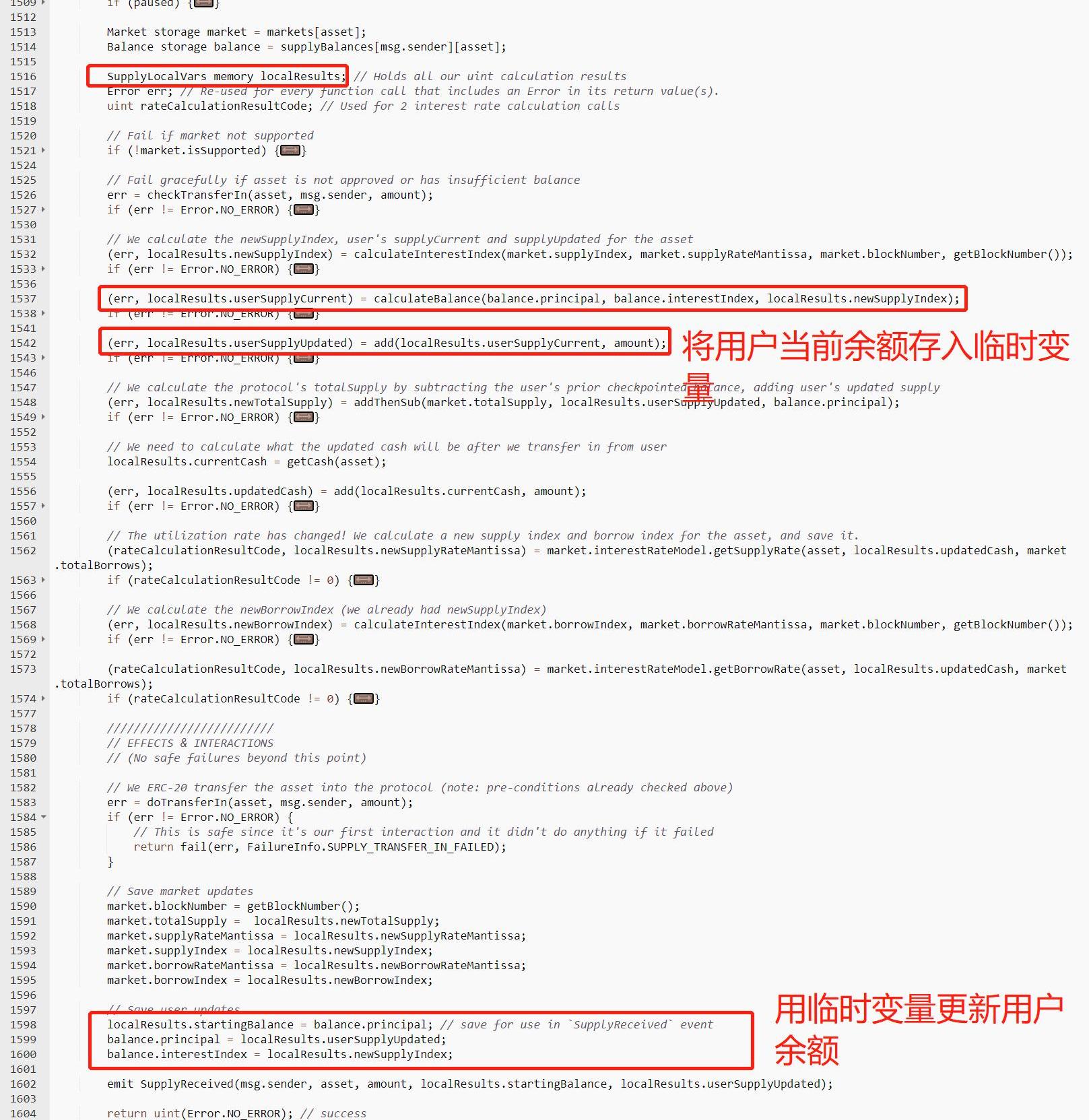

4.?withdraw执行完成后,继续从1583行后的supply函数剩余的代码,这部分的代码主要是记录账本数据,攻击者余额翻倍的错误也是在此处发生的:

整个攻击过程,举个例子:

1>?原先攻击者存款100imBTC,第一次supply存入100imBTC,攻击者账户余额为200imBTC

2>?第二次supply存入0.1imBTC,这次发生了重入

2.1在supply之初,读取用户余额记录,存入临时变量temp,值为200.1

2.2调用imBTC的transferFrom函数转入代币时发生了重入,攻击者调用withdraw取出了当前账户的200imBTC,攻击者账户余额记录为0,攻击者获得了200imBTC。withdraw执行完成后继续执行transferFrom,将0.1imBTC转入lendf.me

2.3继续执行supply,用临时变量temp(200.1)更新用户余额记录,攻击者余额记录变为200.1。

此时攻击者余额记录中为200.1imBTC,手中还有200imBTC,可以继续翻倍攻击。

安全防御建议:?

针对此次攻击事件,我们给予区块链企业如下的安全建议:

1、进行重入防护:比如使用OpenZeppelin的ReentrancyGuard;

2、先修改本合约状态变量,再进行外部调用

3、上线前进行必要的安全审计

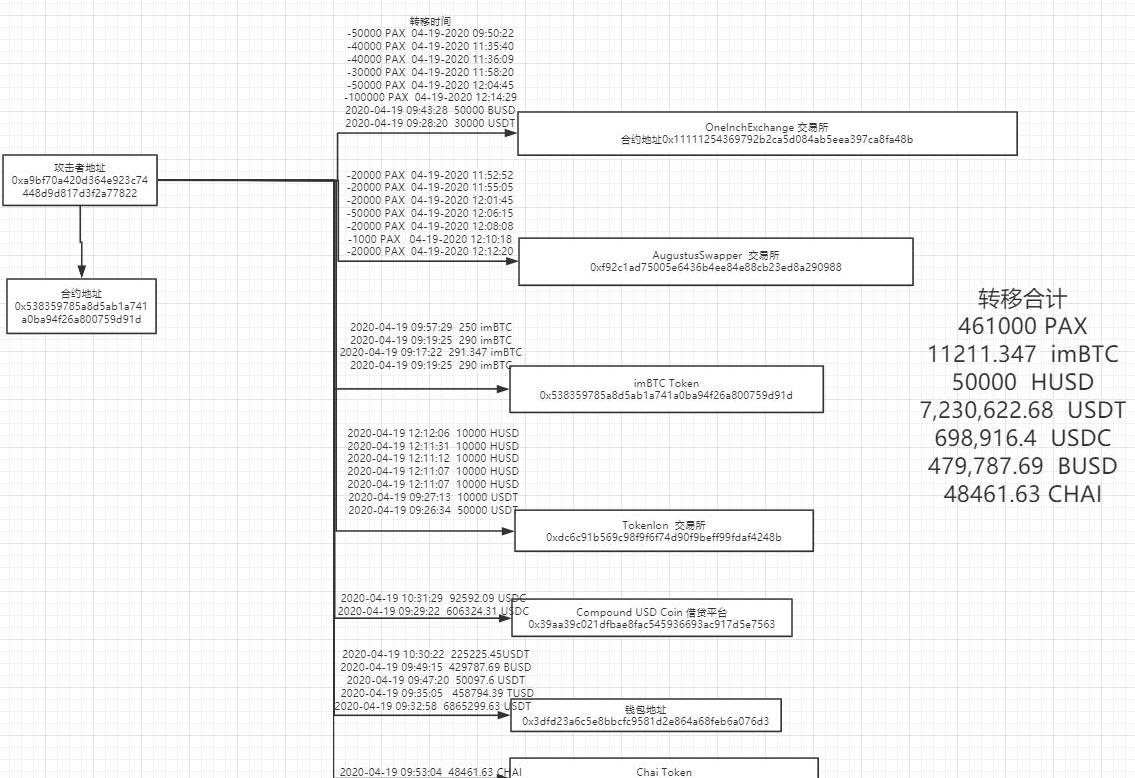

被盗资金流向:

攻击者在攻击得手后进行了资金转移,目前资金去向地址如下:

imBTCToken

0x3212b29e33587a00fb1c83346f5dbfa69a458923

Tokenlon?交易所

0xdc6c91b569c98f9f6f74d90f9beff99fdaf4248b

OneInchExchange?交易所

0x11111254369792b2ca5d084ab5eea397ca8fa48b

CompoundUSDCoin?借贷平台

0x39aa39c021dfbae8fac545936693ac917d5e7563

CompoundWrappedBTC?借贷平台

0xc11b1268c1a384e55c48c2391d8d480264a3a7f4

钱包地址

0x3dfd23a6c5e8bbcfc9581d2e864a68feb6a076d3

ChaiToken

0x06af07097c9eeb7fd685c692751d5c66db49c215

AugustusSwapper?交易所

0xf92c1ad75005e6436b4ee84e88cb23ed8a290988

根据成都链安AML对攻击者地址0xA9BF70A420d364e923C74448D9D817d3F2A77822的流出资金进行的持续监控,绘制的攻击者资金流向图如下:

真本聪手记:每次精选5篇加密货币最新优质文章今天内容包括:1)2020年第一季度DApp生态观察2)回顾2020年第一季度DeFi发展情况3)对比DeFi和HODLing的回报率4)区块链安全性.

1900/1/1 0:00:00注:原文作者是BitMEXCEOArthurHayes,其评估了新冠疫情对全球经济和金融市场的影响,并预测称比特币在经历减半后,全网算力会下降30%-35%左右.

1900/1/1 0:00:00最近,中国人民银行的CBDC开始终端测试,欧洲和美国的CBDC研究和开发也一直在进行,CBDC替代传统法币已经成为了历史趋势.

1900/1/1 0:00:00近日,《中共中央、国务院关于构建更加完善的要素市场化配置体制机制的意见》正式公布。这是中央首份关于要素市场化配置的文件。《意见》中数据与土地、劳动力、资本、技术作为五个要素领域改革的方向.

1900/1/1 0:00:00作者|哈希派分析团队金色财经合约行情分析 | BTC盘整后再次下探,短期波动不确定性增加:据火币BTC永续合约行情显示,截至今日16:00(GMT+8).

1900/1/1 0:00:00BSV也静悄悄的减半了,即使是再BSV内部的信仰群里,这帮教徒们也发出了质问:为什么?,目前BSV已经由减半前一段时期的260刀左右,跌到了200刀附近,距离今年1月15日的455历史最高点.

1900/1/1 0:00:00