不知道大家是否还记得跨链协议Wormhole于2022年2月遭受黑客攻击这起安全事件,去年Beosin旗下BeosinEagleEye安全风险监控、预警与阻断平台监测显示,?Wormhole?项目方被黑客盗取?12?万枚?ETH,损失金额约3.26?亿美元。

据了解,当时Wormhole协议的开发由交易公司JumpTrading的加密分支JumpCrypto参与,事件发生后,JumpCrypto?宣布投入?12?万枚?ETH?以弥补?Wormhole?被盗损失,支持?Wormhole?继续发展。

此后,Wormhole向黑客提出了1000万美元漏洞赏金和白帽协议方案,以换取资金返还,但黑客似乎并不领情。

而根据blockworks的报道,似乎三天前,这笔资金似乎已经追回,Beosin安全团队也将过程重新梳理与大家分享。

孙宇晨再次抵6.7万枚wstETH,借出5800万枚DAI并存入Maker:8月10日消息,PeckShield监测显示,孙宇晨再次抵押6.7万枚stETH(1.4亿美元)铸造5800万DAI,然后将DAI存入Maker,目前DAI存款利率(DSR)为 8%。

金色财经此前报道,孙宇晨抵押10.2万枚stETH铸造7780万枚DAI存入Maker。[2023/8/10 16:17:44]

欧盟委员会启动新的欧洲数字基础设施联盟 (EDIC):金色财经报道,欧盟委员会启动一个新的欧洲数字基础设施联盟 (EDIC),致力于加大力度与其他大型区块链基础设施竞争,欧盟的区块链致力于整合大量公共应用程序,例如持有公民的数字身份和钱包、追踪和验证商品、存储许可证以更轻松地在国家之间转移等等。在幕后,已经与其他司法管辖区就如何为某些用例整合区块链进行谈判。[2023/6/15 21:39:27]

据了解,一直以来Wormhole黑客不断通过各种以太坊应用程序转移被盗资金,最近开设了两个Oasis金库,然而两个保险库都使用了Oasis提供的自动化服务。反制的关键在于Oasis?自动化合约使用可升级的代理模式,这意味着合约所有者可以随时更改合约逻辑。

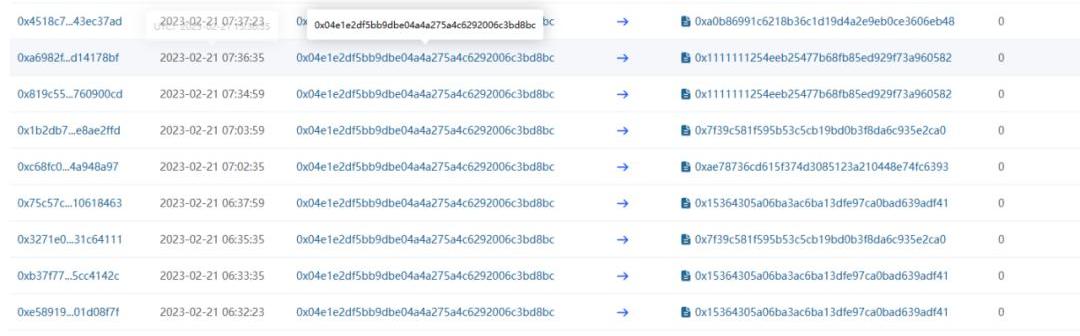

反制攻击发生于2月21日,当时sender地址(负责执行反制攻击,似乎归Jump所有)被添加为Oasis多重签名的签名者。Sender地址执行了五笔交易用于反制,随后从Oasis多重签名中删除。sender成为合格签名者的时间仅为1小时53分钟。

dYdX通过“申请660万美元资金启动dYdX运营subDAO V2”的提案投票:6月5日消息,去中心化永续合约协议dYdX社区投票通过“启动dYdX运营子DAO V2”提案,支持率为99.95%。该提案是受托人Joanna与Callen代表的dYdX运营信托基金(DOT)请求从dYdX社区财库中拨款660万美元转入DOT多签钱包,为运营子DAO的运营再提供18个月的资金(DOT 2.0)。

DOT目前剩余87,077.50枚USDC,6月19日DOT 1.0到期后,剩余资金将转入DOT 2.0。DOT 2.0将负责招聘一名运营主管、技术项目负责人与站点可靠性工程师,确定一个索引器运营商,为协议的潜在未来版本部署开源软件和运行iOS、安卓和Web前端版本,聘请第三方审计师来评估DOT财务与业绩,增加DOT多签受托人数,DOT 2.0任务结束时的剩余资金将由dYdX社区决定发送到社区控制的钱包。

此外,Reverie Reserves,LLC和George Beall已决定,将于6月19日DOT 1.0任期届满后,不再担任受托人与执行者。DOT任命三位新受托人与一位执行者。[2023/6/5 21:16:43]

恢复过程的主要部分发生在第三笔交易中,sender升级了合约,使sender能够将质押物和借款从30100号金库中转移出控制权。Wormhole黑客的错误是将30100号金库的访问权限授予了一个由多方签名控制的可升级代理合同。下面是详细操作。

今日恐慌与贪婪指数为33,恐慌程度有所下降:金色财经报道,今日恐慌与贪婪指数为33(昨日为30),恐慌程度较昨日有所下降,等级仍为恐慌。注:恐慌指数阈值为0-100,包含指标:波动性(25%)+市场交易量(25%)+社交媒体热度(15%)+市场调查(15%)+比特币在整个市场中的比例(10%)+谷歌热词分析(10%)。[2022/8/19 12:35:41]

详细操作

一些地址别名

Oasis多重签名(0x85):拥有Oasis代理合约的12个多重签名中的4个。

Holder(0x5f):目前持有回收的资金。

Sender?(0x04):负责执行反利用。

Jump1(0xf8):用DAI为发送方提供资金以偿还债务并收回抵押品。通常标记为“WormholeDeployer1”,这个钱包被Etherscan、Nansen和Arkham标记为Jump。

Jump2(0xf5):从发送方收到剩余的DAI。通常标记为“JumpTrading”,这个钱包被Etherscan、Nansen和Arkham标记为Jump。

Sender首先初始化一些参数以启动攻击。然后,Sender利用其在OasisMultisig上的特权,通过ServiceRegistry将更改延迟更新为0,从而允许它即时更新代理合约地址。Sender部署了两个新的合约Authorizer和Executor,这些合约用于协议。Sender利用其绕过时间延迟的能力,更新OasisServiceRegistry,使其能够调用Authorizer和Executor代替两个关键的Oasis合约。然后将AutomationExecutor代理地址更新,使Sender完全控制30100金库。

接下来是反攻击的过程。Sender必须关闭30100金库并将其迁移到由OasisMultisig控制的新金库中。

首先OasisMultisig调用AutomationExecutor合约,从而完全控制30100金库。

然后调用Authorizer合约,这会使协议认为30100金库?可以合法地被Sender关闭。Authorizer成功通过验证步骤。

再次调用Executor合约,创建一个新的30231金库,将抵押品和借入的DAI从30100金库迁移到30231金库,并将30231的所有权转移给OasisMultisig。

最后将120,695.43的wstETH抵押品和76.39M的借入DAI从30100金库移动到30231金库。Authorizer合约再次被调用,以验证30100金库已关闭,最后,Sender将代理合约恢复到其原始地址,任务完成。

Figure1?sender?transfer

Beosin总结

Oasis协议的漏洞利用的过程中。Wormhole黑客将30100金库的访问权限交给了由多签控制的可升级代理合约。在整个过程中,Authorizer合约和Executor合约扮演了关键角色,但如果没有通过升级AutomationExecutor代理提供的完全控制,攻击将不可能实现。

一旦Sender完成了反制攻击,它就从OasisMultisig中被移除。仅在30分钟后,Sender就开始从Jump1收到DAI。Jump1总共发送了80MDAI。Sender用78.3MDAI来清算新创建的金库中的贷款,其余部分则发送给Jump2。

在清除DAI债务之后,抵押品从wstETH和rETHVaults中提取并发送给Holder。自从到达Holder的时间以来,这些资产就没有移动过。

预热许久的FilecoinEVM终于官宣定档3月14日,届时,主网将通过Filecoinnv18Hygge升级正式获得EVM虚拟机兼容能力.

1900/1/1 0:00:00去年下半年,即便整个加密市场处在深熊困境当中,但Arbitrum生态代表项目GMX和TreasureDAO依然逆势增长,无论是用户数据还是Token市场表现都可圈可点,引人注目.

1900/1/1 0:00:00今日凌晨,BLUR?空投成为了市场热议的话题。原定于凌晨?1?:?00?开启的空投,被官方推迟至?2?:?30?开始,但迟来的空投仍然点燃了交易者的情绪。巨额空投的造富传说再次牵动着人们的眼球.

1900/1/1 0:00:00加密货币的基本目标是什么?是通过资本轮换游戏和通货膨胀奖励促进短期代币投机?还是通过创造一个更透明、更方便、更有效的全球经济来改善社会的运作方式?大多数加密货币的本地读者可能会同意.

1900/1/1 0:00:00TL;DR为什么需要关注链上游戏?在区块链基建创新的背景下,链上游戏可能是下一代杀手级应用的雏形。链上用户增长面临瓶颈,期望链上游戏可以为区块链可持续地带来更多活跃用户.

1900/1/1 0:00:00本文旨在以易于理解的方式来介绍复杂的以太坊扩容主题,其中包括:重要术语ArbitrumOptimismPolygonzkSync重要术语让我们首先定义模块化.

1900/1/1 0:00:00